După descoperirea vulnerabilităților din clasa Spectre și Meltdown, un al cincilea procesor Intel care afectează vulnerabilitatea a fost descoperit de Giorgi Maisuradze, profesorul Dr. Christian Rossow și echipa lor de cercetători de la Centrul CISPA Helmholtz din Germania. Se observă că vulnerabilitatea permite hackerilor să ocolească autorizația pentru a citi datele și se evaluează că vulnerabilitatea există cel puțin în toate procesoarele Intel din ultimul deceniu. Deși vulnerabilitatea a fost studiată doar la procesoarele Intel până acum, se așteaptă să existe și în procesoarele ARM și AMD, oferindu-se faptului că hackerii care exploatează această vulnerabilitate în procesoarele Intel își pot adapta exploatările pentru a ataca alte procesoare ca bine.

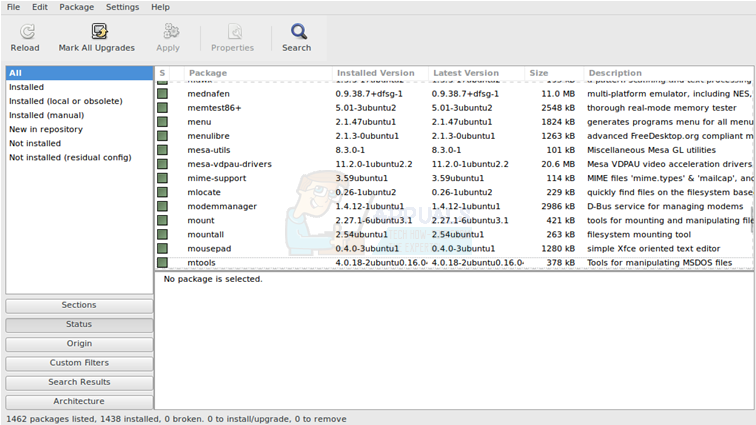

Potrivit dr. Rossow, „Decalajul de securitate este cauzat de procesorii care prezic așa-numita adresă de returnare pentru optimizarea runtime. Dacă un atacator poate manipula această predicție, el câștigă controlul asupra codului programului executat speculativ. Poate citi datele prin canale laterale care ar trebui să fie protejate de acces. ” Astfel de atacuri pot fi efectuate în două moduri principale: primul presupune ca scripturile rău intenționate de pe site-urile de internet să poată accesa parolele stocate, iar al doilea face acest lucru un pas mai departe, permițând hackerului să citească datele în același mod pentru procesele non-native. de asemenea, ajungând dincolo de limite pentru a accesa o gamă mai mare de parole de la alți utilizatori pe un sistem partajat. Cercetatorii' hartie alba în această privință arată că tampoanele de returnare a stivei care sunt responsabile pentru predicția adreselor de returnare pot fi utilizate pentru a provoca predicții greșite. Deși remedierile recente pentru a atenua vulnerabilitățile clasei Spectre au reușit să atenueze și atacurile cross-process bazate pe RSB, vulnerabilitatea poate fi încă exploatată în mediile JIT pentru a obține acces la memoriile browserului și codul compilat JIT poate fi utilizat pentru a citi memoria dintre aceste limite cu o rată de precizie de 80%.

Așa cum atacurile Spectre exploatează procesoarele prin manipularea adreselor directe, această vulnerabilitate există în adresele de returnare, de unde și porecla: atac invers Specter. În timp ce producătorii de tehnologie lucrează pentru a acoperi cele patru astfel de lacune deja cunoscute, browserele rămân o poartă pentru site-urile rău intenționate de a accesa informații și de a manipula procesoarele în acest mod. Intel a fost conștientizat de această nouă vulnerabilitate în luna mai și i s-au acordat 90 de zile pentru a produce singură o tehnică de atenuare înainte ca descoperirea să fie lansată. Pe măsură ce cele 90 de zile s-au încheiat, procesoarele Intel continuă să rămână expuse riscului unor astfel de vulnerabilități, dar pacea să fie asigurată că compania își șterge treptele în speranța de a ajunge la o soluție permanentă, iar cartea albă rămâne până atunci pentru a prezenta o experimentare aprofundată. și analiza acestei noi vulnerabilități.