Internet Explorer

Un defect de securitate în cadrul îmbătrânirii, dar încă utilizat în mod activ Internet Explorer, este browserul web „implicit” pentru sistemul de operare Microsoft Windows exploatat activ de atacatori și scriitori de coduri rău intenționate . Deși Microsoft este extrem de conștient de exploatarea Zero-Day în IE, compania a emis în prezent un aviz de securitate de urgență. Microsoft nu a lansat sau implementează încă un actualizare patch de securitate de urgență pentru a aborda vulnerabilitatea de securitate în Internet Explorer.

Un exploat de 0 zile în cadrul Internet Explorer este exploatat de atacatori „în sălbăticie”. Pur și simplu, un defect nou descoperit în IE este utilizat în mod activ pentru a executa de la distanță coduri rău intenționate sau arbitrare. Microsoft a emis un avertisment de securitate care avertizează milioane de utilizatori de sisteme de operare Windows despre noua vulnerabilitate de zero zile în browserul web Internet Explorer, dar nu a lansat încă un patch pentru a conecta lacuna de securitate.

Vulnerabilitate de securitate în Internet Explorer, „Moderat” evaluat fiind exploatat activ în sălbăticie:

Noua vulnerabilitate de securitate descoperită și exploatată în Internet Explorer este oficial etichetată ca CVE-2020-0674 . Exploit-ul de 0 zile este evaluat ca „moderat”. Lacuna de securitate este în esență o problemă de execuție a codului la distanță care există în modul în care motorul de scriptare manipulează obiecte în memoria Internet Explorer. Bug-ul se declanșează prin biblioteca JScript.dll.

#darkhotel # 0 zi #exploata

CVE-2020-0674

Ghidul Microsoft privind motorul de scriptare Vulnerabilitatea corupției memoriei

Există o vulnerabilitate la executarea codului la distanță în modul în care motorul de scriptare manipulează obiecte din memorie în Internet Explorer. https://t.co/1mbqh1IMDz

- Blackorbird (@blackorbird) 18 ianuarie 2020

Prin exploatarea cu succes a bug-ului, un atacator la distanță poate executa cod arbitrar pe computerele vizate. Atacatorii pot prelua controlul total asupra victimelor doar convingându-le să deschidă o pagină web realizată cu rea intenție pe browserul vulnerabil Microsoft. Cu alte cuvinte, atacatorii pot lansa un atac de phishing și pot păcăli utilizatorii sistemului de operare Windows folosind IE făcând clic pe link-uri web care conduc victimele într-un site web contaminat, care este asociat cu malware. Interesant este că vulnerabilitatea nu poate acorda privilegii administrative, cu excepția cazului în care utilizatorul însuși este conectat ca administrator, a indicat Recomandare de securitate Microsoft :

„Vulnerabilitatea ar putea corupe memoria în așa fel încât un atacator să poată executa cod arbitrar în contextul utilizatorului actual. Un atacator care a exploatat cu succes vulnerabilitatea ar putea obține aceleași drepturi de utilizator ca și utilizatorul actual. Dacă utilizatorul actual este conectat cu drepturi de utilizator administrative, un atacator care a exploatat cu succes vulnerabilitatea ar putea prelua controlul unui sistem afectat. Un atacator ar putea apoi să instaleze programe; vizualizați, modificați sau ștergeți datele; sau creați conturi noi cu drepturi depline de utilizator. ”

Microsoft este conștient de vulnerabilitatea la securitate IE Zero-Day Exploit și lucrează la o soluție:

Este îngrijorător să menționăm că aproape toate versiunile și variantele Internet Explorer sunt vulnerabile la exploatarea de 0 zile. Platforma de navigare web afectată include Internet Explorer 9, Internet Explorer 10 și Internet Explorer 11. Oricare dintre aceste versiuni de IE poate rula pe toate versiunile de Windows 10, Windows 8.1, Windows 7.

E vineri, weekendul a aterizat ... și #Microsoft avertizează despre o exploatare de zero zile pe Internet Explorer ... https://t.co/1bkNhKIDYt #Registrul

- Security News Bot (@SecurityNewsbot) 18 ianuarie 2020

Deși Microsoft are t a eliminat asistență gratuită pentru Windows 7 , compania este încă susținând îmbătrânirea și deja învechită Browser web IE. Microsoft ar fi arătat că este conștientă de „atacuri țintite limitate” în natură și lucrează la o soluție. Cu toate acestea, patch-ul nu este încă gata. Cu alte cuvinte, milioane de utilizatori de sisteme de operare Windows care lucrează pe IE continuă să rămână vulnerabili.

Soluții de rezolvare simple, dar temporare, pentru a proteja împotriva exploatării zero-day în IE:

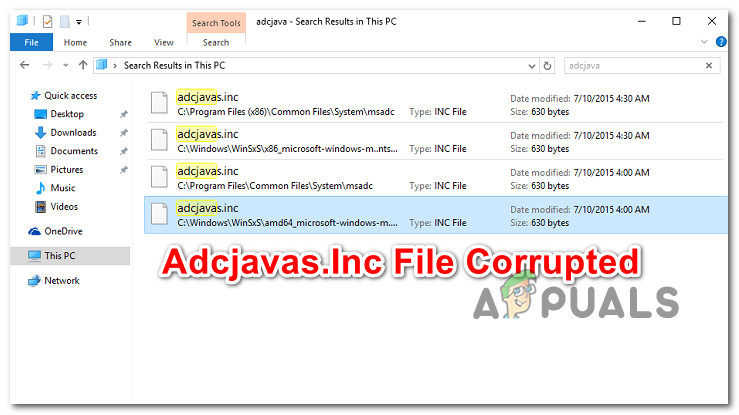

Soluția simplă și funcțională pentru a vă proteja împotriva noului Exploit de 0 zile în IE se bazează pe prevenirea încărcării bibliotecii JScript.dll. Cu alte cuvinte, utilizatorii IE trebuie să împiedice încărcarea bibliotecii în memorie pentru a bloca manual fișierul exploatarea acestei vulnerabilități .

Deoarece exploatarea de 0 zile în IE este exploatată activ, utilizatorii de sisteme de operare Windows care lucrează cu IE trebuie să urmeze instrucțiunile. Pentru a restricționa accesul la JScript.dll, utilizatorii trebuie să ruleze următoarele comenzi pe sistemul dvs. Windows cu privilegii de administrator, raportate TheHackerNews .

Pentru sistemele pe 32 de biți:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P toată lumea: N

Pentru sistemele pe 64 de biți:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P toată lumea: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P toată lumea: N

Microsoft a confirmat că va implementa patch-ul în curând. Utilizatorii care execută comenzile menționate mai sus ar putea experimenta câteva site-uri web care se comportă neregulat sau nu se pot încărca. Când patch-ul este disponibil, probabil prin Windows Update, utilizatorii pot anula modificările executând următoarele comenzi:

Pentru sistemele pe 32 de biți:

cacls% windir% system32 jscript.dll / E / R toată lumea

Etichete Internet ExplorerPentru sistemele pe 64 de biți:

cacls% windir% system32 jscript.dll / E / R toată lumea

cacls% windir% syswow64 jscript.dll / E / R toată lumea