IBM, Laboratorul Național Oak Ridge

Mai multe erori de securitate din cadrul IBM Data Risk Manager (IDRM), unul dintre instrumentele de securitate ale întreprinderii IBM, ar fi fost relevate de un cercetător de securitate terță parte. De altfel, vulnerabilitățile de securitate Zero-Day nu au fost încă recunoscute în mod oficial, darămite să fie reparate cu succes de IBM.

Un cercetător care a descoperit cel puțin patru vulnerabilități de securitate, cu potențiale capabilități de executare la distanță a codului (RCE), este disponibil în natură. Cercetătorul susține că a încercat să se apropie de IBM și să împărtășească detaliile defectelor de securitate din interiorul dispozitivului virtual de securitate IBM Data Risk Manager, dar IBM a refuzat să le recunoască și, în consecință, le-a lăsat fără patch.

IBM refuză să accepte Raportul privind vulnerabilitatea de securitate Zero-Day?

IBM Data Risk Manager este un produs de întreprindere care oferă descoperirea și clasificarea datelor. Platforma include analize detaliate despre riscul de afaceri care se bazează pe activele informaționale din cadrul organizației. Inutil de adăugat, platforma are acces la informații critice și sensibile despre companiile care folosesc aceleași. Dacă este compromisă, întreaga platformă poate fi transformată într-un sclav care poate oferi hackerilor acces ușor la chiar mai multe software și baze de date.

Cercetătorul în securitate dezvăluie patru zile zero #vulnerabilități care au impact asupra IBM Data Risk Manager (IDRM), unul dintre IBM #întreprinderi de securitate instrumente. #securitate cibernetică https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21 aprilie 2020

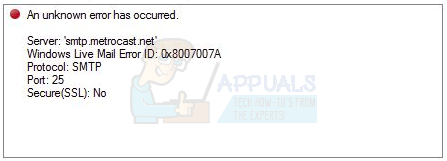

Pedro Ribeiro de la Agile Information Security din Marea Britanie a investigat versiunea 2.0.3 a IBM Data Risk Manager și a descoperit un total de patru vulnerabilități. După confirmarea defectelor, Ribeiro a încercat să dezvăluie IBM prin intermediul CERT / CC de la Universitatea Carnegie Mellon. De altfel, IBM operează platforma HackerOne, care este în esență un canal oficial pentru a raporta astfel de puncte slabe de securitate. Cu toate acestea, Ribeiro nu este un utilizator HackerOne și se pare că nu a vrut să se înscrie, așa că a încercat să treacă prin CERT / CC. În mod ciudat, IBM a refuzat să recunoască defectele cu următorul mesaj:

' Am evaluat acest raport și am închis ca fiind în afara domeniului de aplicare al programului nostru de divulgare a vulnerabilităților, deoarece acest produs este doar pentru asistență „îmbunătățită” plătită de clienții noștri . Acest lucru este subliniat în politica noastră https://hackerone.com/ibm . Pentru a fi eligibil să participați la acest program, nu trebuie să fiți sub contract pentru a efectua teste de securitate pentru IBM Corporation, sau o filială IBM sau clientul IBM în termen de 6 luni înainte de trimiterea unui raport. '

După ce raportul de vulnerabilitate gratuit a fost respins, cercetătorul a publicat detalii pe GitHub despre cele patru numere . Cercetătorul asigură că motivul publicării raportului a fost acela de a crea companii care utilizează IBM IDRM conștient de defectele de securitate și să le permită să pună în aplicare atenuări pentru a preveni orice atac.

Care sunt vulnerabilitățile de securitate de 0 zile în IBM IDRM?

Dintre cele patru, trei dintre defectele de securitate pot fi utilizate împreună pentru a obține privilegii de root asupra produsului. Defectele includ un bypass de autentificare, un defect de injecție de comandă și o parolă implicită nesigură.

Bypass-ul de autentificare permite unui atacator să abuzeze de o problemă cu un API pentru ca dispozitivul Data Risk Manager să accepte un ID de sesiune arbitrar și un nume de utilizator și apoi să trimită o comandă separată pentru a genera o nouă parolă pentru acel nume de utilizator. Exploatarea cu succes a atacului oferă în esență acces la consola de administrare web. Aceasta înseamnă că autentificarea platformei sau sistemele de acces autorizate sunt complet ocolite, iar atacatorul are acces administrativ complet la IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

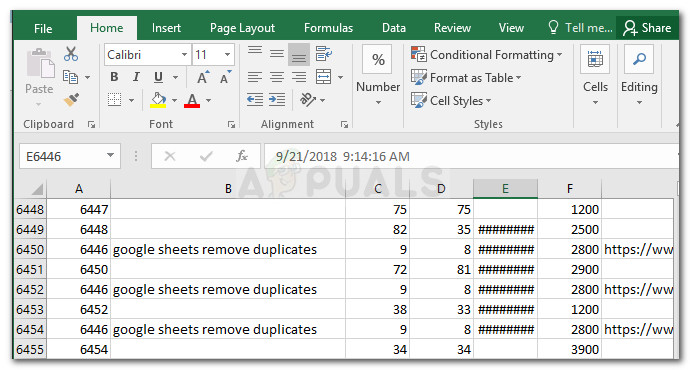

Cu accesul de administrator, un atacator poate folosi vulnerabilitatea de injecție a comenzii pentru a încărca un fișier arbitrar. Atunci când al treilea defect este combinat cu primele două vulnerabilități, acesta permite unui atacator la distanță neautentificat să realizeze Executarea codului la distanță (RCE) ca root pe dispozitivul virtual IDRM, ceea ce duce la un compromis complet al sistemului. Rezumând cele patru vulnerabilități de securitate Zero-Day în IBM IDRM:

- O ocolire a mecanismului de autentificare IDRM

- Un punct de injecție de comandă într-una dintre API-urile IDRM care permite atacurilor să-și execute propriile comenzi în aplicație

- O combinație de nume de utilizator și parolă codificate hard a3user / idrm

- O vulnerabilitate în API-ul IDRM care poate permite hackerilor de la distanță să descarce fișiere din dispozitivul IDRM

Dacă acest lucru nu este suficient de dăunător, cercetătorul a promis să dezvăluie detalii despre două module Metasploit care ocolesc autentificarea și exploatează executarea codului de la distanță și descărcare arbitrară de fișiere defecte.

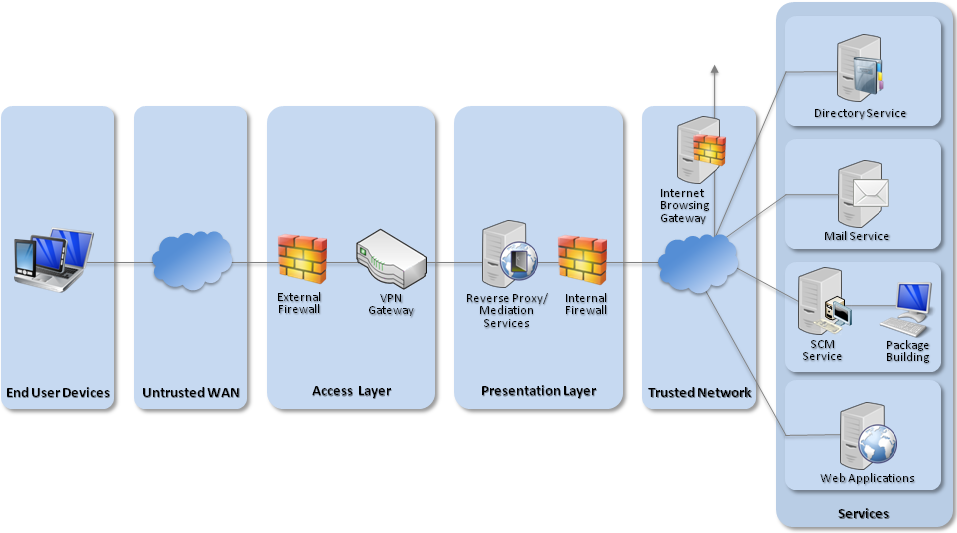

Este important de reținut că, în ciuda prezenței vulnerabilităților de securitate în cadrul IBM IDRM, șansele de exploatarea cu succes a aceluiași lucru este destul de subțire . Acest lucru se datorează în primul rând faptului că companiile care implementează IBM IDRM pe sistemele lor împiedică de obicei accesul prin internet. Cu toate acestea, dacă dispozitivul IDRM este expus online, atacurile pot fi efectuate de la distanță. Mai mult, un atacator care are acces la o stație de lucru din rețeaua internă a unei companii poate prelua aparatul IDRM. Odată compromis cu succes, atacatorul poate extrage cu ușurință acreditări pentru alte sisteme. Acestea ar oferi atacatorului posibilitatea de a se deplasa lateral către alte sisteme din rețeaua companiei.

Etichete IBM