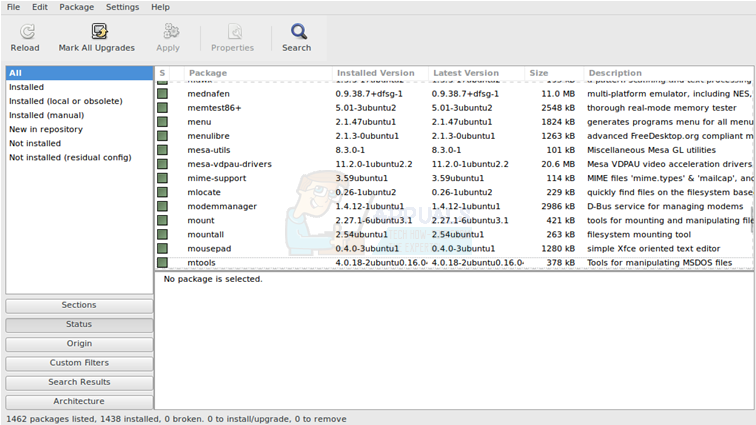

Interfață MITMWEB. MITMProxy

CVE-2018-14505 eticheta a fost dată unei vulnerabilități descoperite în interfața de utilizare a web-ului Mitmproxy, mitmweb. Vulnerabilitatea a fost întâmpinată inițial de Josef Gajdusek la Praga, care a descris că lipsa protecției împotriva rebindării DNS în interfața mitmweb ar putea duce la accesarea de date a site-urilor web rău intenționate sau la rularea de la distanță a scripturilor Python arbitrare pe sistemul de fișiere prin setarea opțiunii de configurare a scripturilor.

O dovadă a conceptului a fost furnizată și de Gajdusek pentru a prezenta un posibil exploat.

Această dovadă a conceptului s-a bazat pe o altă dovadă generică de concept strâns legată de Travis Ormandy.

Se pare că cel mai bun mod de a atenua imediat acest lucru este făcând ca numele gazdei să se potrivească cu „(localhost | d + . D + . D + . D +)”, astfel încât utilizatorii să poată evita vulnerabilitatea de reconectare a DNS în timp ce pot accesa mitmweb și de la alte gazde. O soluție mai permanentă ar presupune adoptarea unei soluții în stil jupiter în care interfața web ar fi protejată prin parolă și ar trece un jeton de acces la apelul webbrowser.open. Lista albă bazată pe antetul gazdei ar putea fi de asemenea implementată pentru a obține același efect, permițând accesul localhost sau la adresa IP în mod implicit. Un suport ipv6 cod pentru a îmbunătăți protecția împotriva legării DNS a fost scrisă de dezvoltatorul mitmproxy și doctorandul Maximilian Hils ca răspuns la înregistrarea acestei vulnerabilități cu CVE MITRE.