Evoluția programelor malware

Compania de securitate cibernetică ESET a descoperit că un grup de hacking cunoscut și evaziv a implementat în liniște un malware care are anumite ținte specifice. Programul malware exploatează un backdoor care a trecut cu succes sub radar în trecut. Mai mult, software-ul efectuează câteva teste interesante pentru a se asigura că vizează un computer utilizat în mod activ. Dacă malware-ul nu detectează activitate sau nu este mulțumit, pur și simplu se oprește și dispare pentru a menține stealth-ul optim și pentru a se sustrage unei posibile detectări. Noul malware caută personalități importante în cadrul mecanismului guvernului de stat. Pur și simplu, malware-ul este urmărit de diplomați și departamente guvernamentale din întreaga lume

Ke3chang grupul de amenințări persistente avansate pare să fi reapărut cu o nouă campanie de hacking concentrată. Grupul lansează și gestionează cu succes campanii de spionaj cibernetic din cel puțin 2010. Activitățile și exploatările grupului sunt destul de eficiente. Combinat cu țintele preconizate, se pare că grupul este sponsorizat de o națiune. Cea mai recentă gamă de programe malware implementate de Ke3chang grupul este destul de sofisticat. Troienii cu acces la distanță și alte programe malware implementate anterior au fost bine concepute, de asemenea. Cu toate acestea, noul malware depășește infecția oarbă sau masivă a mașinilor vizate. În schimb, comportamentul său este destul de logic. Programul malware încearcă să confirme și să autentifice identitatea țintei și a mașinii.

Cercetătorii în domeniul securității cibernetice de la ESET identifică noi atacuri de către Ke3chang:

Grupul de amenințări persistente avansate Ke3chang, activ cel puțin din 2010, este, de asemenea, identificat ca APT 15. Popularul antivirus slovac, firewall și altă companie ESET de securitate cibernetică au identificat urme confirmate și dovezi ale activităților grupului. Cercetătorii ESET susțin că grupul Ke3chang folosește tehnicile sale încercate și de încredere. Cu toate acestea, malware-ul a fost actualizat semnificativ. Mai mult, de data aceasta, grupul încearcă să exploateze un nou backdoor. Portiera din spate nedescoperită și neraportată anterior este numită în mod provizoriu Okrum.

Cercetătorii ESET au mai indicat că analiza lor internă indică faptul că grupul urmărește organele diplomatice și alte instituții guvernamentale. De altfel, grupul Ke3chang a fost extrem de activ în desfășurarea de campanii sofisticate, direcționate și persistente de ciberspionaj. În mod tradițional, grupul a urmărit oficiali guvernamentali și personalități importante care au lucrat cu guvernul. Activitățile lor au fost observate în țări din Europa și America Centrală și de Sud.

Noul malware Okrum folosit de grupul Ke3chang pentru a viza diplomații https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 iulie 2019

Interesul și concentrarea ESET continuă să rămână asupra grupului Ke3chang, deoarece grupul a fost destul de activ în țara de origine a companiei, Slovacia. Cu toate acestea, alte ținte populare ale grupului sunt Belgia, Croația, Republica Cehă în Europa. Se știe că grupul a vizat Brazilia, Chile și Guatemala în America de Sud. Activitățile grupului Ke3chang indică faptul că ar putea fi un grup de hacking sponsorizat de stat, cu hardware puternic și alte instrumente software care nu sunt disponibile hackerilor obișnuiți sau individuali. Prin urmare, și cele mai recente atacuri ar putea face parte dintr-o campanie susținută pe termen lung de colectare a informațiilor, a remarcat Zuzana Hromcova, cercetător la ESET, „Scopul principal al atacatorului este cel mai probabil spionajul cibernetic, de aceea au selectat aceste ținte”.

Cum funcționează Ketrican Malware și Okrum Backdoor?

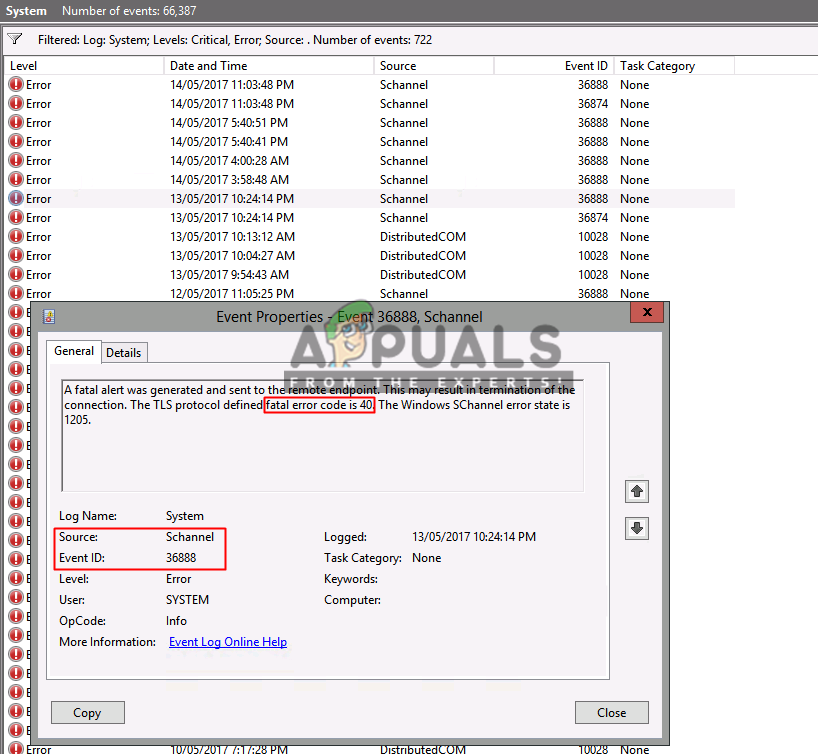

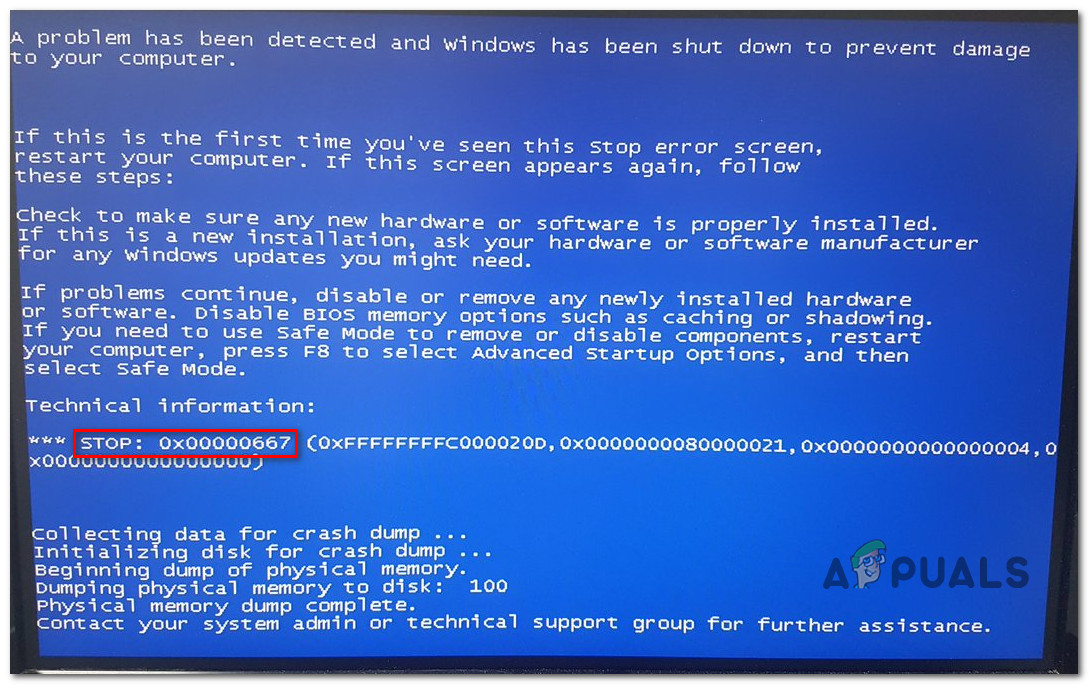

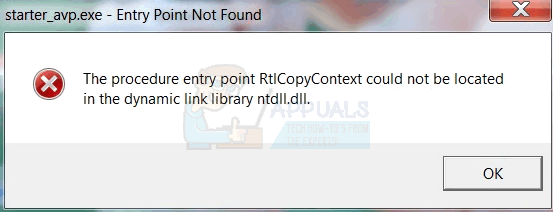

Programul malware Ketrican și portiera din spate Okrum sunt destul de sofisticate. Cercetătorii în materie de securitate încă investighează modul în care a fost instalată sau aruncată ușa din spate pe mașinile vizate. În timp ce distribuția ușii din spate Okrum continuă să rămână un mister, funcționarea sa este și mai fascinantă. Backdoor-ul Okrum efectuează câteva teste software pentru a confirma că nu rulează într-un sandbox, care este în esență un spațiu virtual sigur pe care cercetătorii de securitate îl folosesc pentru a observa comportamentul software-ului rău intenționat. Dacă încărcătorul nu obține rezultate fiabile, se termină pur și simplu pentru a evita detectarea și analiza ulterioară.

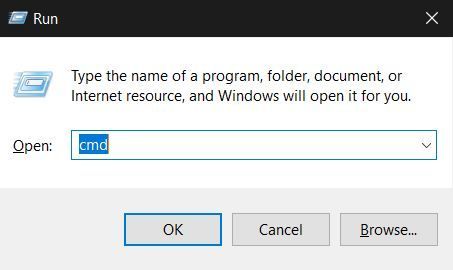

Metoda portbagajului Okrum de a confirma că rulează pe un computer care funcționează în lumea reală este, de asemenea, destul de interesantă. Încărcătorul sau ușa din spate activează calea pentru a primi sarcina utilă efectivă după ce butonul stâng al mouse-ului a fost făcut clic de cel puțin trei ori. Cercetătorii cred că acest test de confirmare este efectuat în primul rând pentru a se asigura că ușa din spate funcționează pe mașini reale, funcționale și nu pe mașini virtuale sau sandbox.

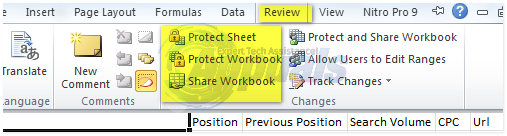

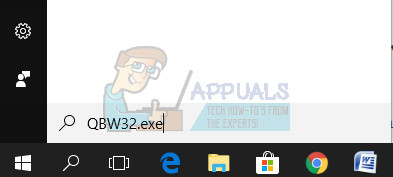

Odată ce încărcătorul este satisfăcut, portiera din spate Okrum se acordă mai întâi privilegii complete de administrator și colectează informații despre aparatul infectat. Acesta tabelează informații precum numele computerului, numele de utilizator, adresa IP a gazdei și ce sistem de operare este instalat. Ulterior, este nevoie de instrumente suplimentare. Noul malware Ketrican este, de asemenea, destul de sofisticat și oferă mai multe funcționalități. Are chiar și un program de descărcare încorporat, precum și un program de încărcare. Motorul de încărcare este utilizat pentru a exporta pe ascuns fișiere. Instrumentul de descărcare din malware poate solicita actualizări și chiar executa comenzi complexe de shell pentru a pătrunde adânc în mașina gazdă.

Un grup de programe malware din vechea școală despre care se crede că funcționează din China a vizat diplomații cu ceea ce cercetătorii de la infosec spun că este o ușă din spate nedocumentată. Grupul Ke3chang, care este activ de câțiva ani, a fost de multă vreme ... https://t.co/n1TBoQ1pQX

- Registrul: Rezumat (@_TheRegister) 18 iulie 2019

Cercetătorii ESET observaseră mai devreme că portiera din spate Okrum ar putea chiar să implementeze instrumente suplimentare precum Mimikatz. Acest instrument este în esență un keylogger stealth. Poate observa și înregistra apăsări de taste și poate încerca să fure acreditări de conectare la alte platforme sau site-uri web.

De altfel, cercetătorii au observat mai multe asemănări în comenzile pe care le utilizează backdoor-ul Okrum și malware-ul ketrican pentru a ocoli securitatea, a acorda privilegii ridicate și a desfășura alte activități ilicite. Asemănarea inconfundabilă dintre cei doi i-a determinat pe cercetători să creadă că cei doi sunt strâns legați. Dacă aceasta nu este o asociație suficient de puternică, ambele programe au vizat aceleași victime, a remarcat Hromcova: „Am început să conectăm punctele când am descoperit că ușa din spate Okrum a fost folosită pentru a lăsa o ușă din spate Ketrican, compilată în 2017. În plus, Am constatat că unele entități diplomatice care au fost afectate de malware-ul Okrum și de ușile din spate ketrican din 2015 au fost, de asemenea, afectate de ușile din spate din 2017 din Ketrican. ”

Grupul Ke3chang APT aruncă bomba Okrum din spate pe ținte diplomatice https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 iulie 2019

Cele două componente conexe de software rău intenționat, care sunt la distanță de ani și activitățile persistente ale grupului Ke3chang avansat de amenințări persistente indică faptul că grupul a rămas loial spionajului cibernetic. ESET este încrezător, grupul și-a îmbunătățit tactica, iar natura atacurilor a crescut în ceea ce privește sofisticarea și eficacitatea. Grupul de securitate cibernetică cronicizează exploatările grupului de mult timp și a fost menținerea unui raport de analiză detaliat .

Recent, am raportat despre cum un grup de hacking își abandonase celelalte activități online ilegale și a început să se concentreze pe spionajul cibernetic . Este destul de probabil ca grupurile de hacking să găsească perspective și recompense mai bune în această activitate. Odată cu creșterea atacurilor sponsorizate de stat, guvernele necinstite ar putea, de asemenea, să sprijine în secret grupurile și să le ofere iertare în schimbul unor secrete de stat valoroase.