WordPress. Orderland

Site-urile web care utilizează sisteme populare de gestionare a conținutului (CMS), cum ar fi Joomla și WordPress, sunt supuse unui script de injectare de cod și redirector. Noua amenințare la adresa securității trimite aparent vizitatori nebănuși pe site-uri autentice, dar extrem de rău intenționate. Odată ce a fost redirecționat cu succes, amenințarea de securitate încearcă apoi să trimită codul și software-ul infectat pe computerul țintă.

Analiștii de securitate au descoperit o amenințare de securitate surprinzătoare care vizează Joomla și WordPress, două dintre cele mai populare și utilizate pe scară largă platforme CMS. Milioane de site-uri web folosesc cel puțin unul dintre CMS pentru a crea, edita și publica conținut. Analiștii avertizează acum proprietarii de site-uri web Joomla și WordPress cu privire la un script de redirecționare rău intenționat care împinge vizitatorii către site-uri web rău intenționate. Eugene Wozniak, cercetător în securitate la Sucuri, a detaliat amenințarea de securitate rău intenționată pe care îl descoperise pe site-ul unui client.

Amenințarea recent descoperită a injectorului .htaccess nu încearcă să paralizeze gazda sau vizitatorul. În schimb, site-ul afectat încearcă în mod constant să redirecționeze traficul site-ului către site-uri de publicitate. Deși este posibil să nu pară foarte dăunător, scriptul injectorului încearcă, de asemenea, să instaleze software rău intenționat. A doua parte a atacului, atunci când este asociată cu site-uri web cu aspect legitim, poate afecta grav credibilitatea gazdei.

Joomla, precum și site-urile web WordPress, folosesc foarte frecvent fișierele .htaccess pentru a face modificări de configurare la nivelul directorului unui server web. Inutil să menționăm, aceasta este o componentă destul de critică a site-ului web, deoarece fișierul conține configurația de bază a paginii web gazdă și opțiunile sale care includ accesul site-ului web, redirecționări URL, scurtarea adreselor URL și controlul accesului.

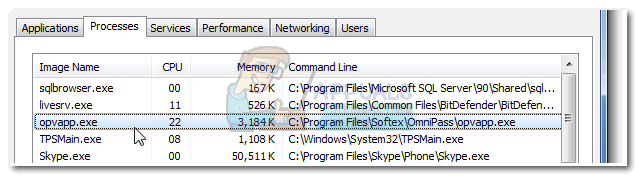

Potrivit analiștilor de securitate, codul rău intenționat a abuzat de funcția de redirecționare URL a fișierului .htaccess, „Deși majoritatea aplicațiilor web utilizează redirecționări, aceste caracteristici sunt, de asemenea, utilizate în mod obișnuit de actorii răi pentru a genera impresii publicitare și pentru a trimite vizitatorii site-ului care nu bănuiesc pe site-uri de phishing sau alte pagini web rău intenționate. ”

Ceea ce este cu adevărat îngrijorător este că nu este clar cum atacatorii au obținut acces la site-urile Joomla și WordPress. În timp ce securitatea acestor platforme este destul de robustă, odată ajunsă în interior, atacatorii pot, destul de ușor, să introducă codul rău intenționat în fișierele Index.php ale țintei principale. Fișierele Index.php sunt esențiale, deoarece sunt responsabile pentru livrarea paginilor web Joomla și WordPress, cum ar fi stilul conținutului și instrucțiunile speciale de bază. În esență, este setul principal de instrucțiuni care instruiește ce să livreze și cum să livreze orice oferă site-ul web.

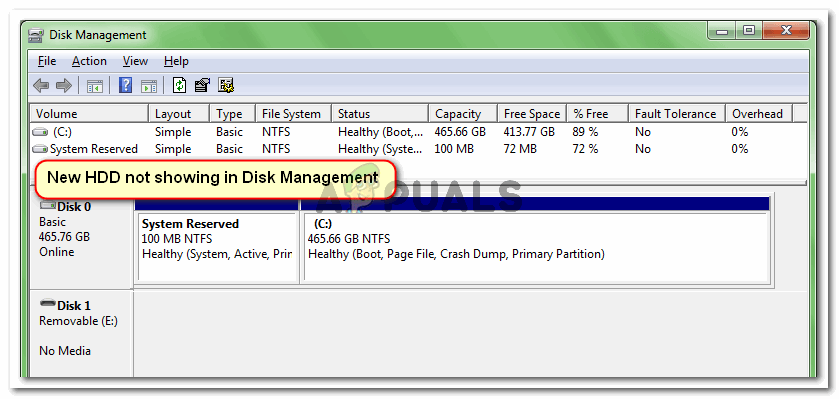

După ce au obținut acces, atacatorii pot planta în siguranță fișierele Index.php modificate. Ulterior, atacatorii au reușit să injecteze redirecționările rău intenționate în fișierele .htaccess. Amenințarea cu injectorul .htaccess rulează un cod care continuă să caute fișierul .htaccess al site-ului web. După localizarea și injectarea scriptului de redirecționare rău intenționat, amenințarea aprofundează căutarea și încearcă să caute mai multe fișiere și foldere de atacat.

Metoda principală de protecție împotriva atacului este de a renunța la utilizarea fișierului .htaccess. De fapt, suportul implicit pentru fișierele .htaccess a fost eliminat începând cu Apache 2.3.9. Dar mai mulți proprietari de site-uri web aleg în continuare să o activeze.