Ilustrație privind securitatea cibernetică

Producătorii de antivirusuri populare și software de securitate digitală ESET au descoperit atacatorii care au exploatat o vulnerabilitate recentă a sistemului de operare Windows zero-day. Se crede că grupul de hacking din spatele atacului conduce spionaj cibernetic. Interesant este că aceasta nu este o țintă tipică sau o metodologie a grupului care poartă numele de „Buhtrap” și, prin urmare, exploit-ul indică cu tărie că este posibil ca grupul să fi pivotat.

Producătorul slovac de antivirus ESET a confirmat că un grup de hackeri cunoscut sub numele de Buhtrap se află în spatele unei vulnerabilități recente a sistemului de operare Windows de zero zile care a fost exploatată în sălbăticie. Descoperirea este destul de interesantă și îngrijorătoare, deoarece activitățile grupului au fost reduse sever cu câțiva ani în urmă, când baza sa de bază a codului software a fost difuzată online. Atacul a folosit o vulnerabilitate de zero zile a sistemului de operare Windows, care ar fi fost corectată, pentru a efectua spionajul cibernetic. Aceasta este cu siguranță o preocupare nouă, în primul rând pentru că Buhtrap nu a manifestat niciodată interes în extragerea informațiilor. Activitățile principale ale grupului implicau furtul de bani. Pe vremea când era extrem de activ, obiectivele principale ale Buhtrap erau instituțiile financiare și serverele acestora. Grupul și-a folosit propriul software și coduri pentru a compromite securitatea băncilor sau a clienților săi pentru a fura bani.

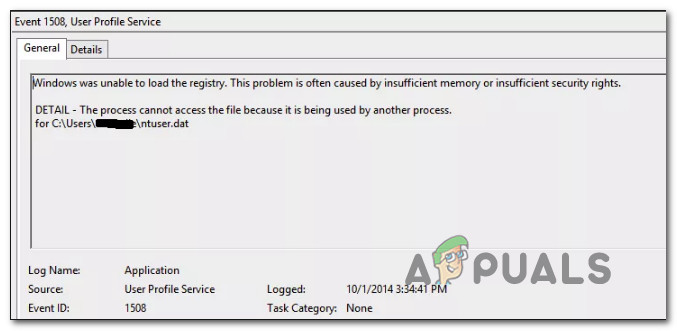

De altfel, Microsoft tocmai a lansat un patch pentru a bloca vulnerabilitatea sistemului de operare Windows de zero zile. Compania identificase eroarea și o etichetase CVE-2019-1132 . Patch-ul a făcut parte din pachetul Patch Tuesday din iulie 2019.

Buhtrap pivotează către spionajul cibernetic:

Dezvoltatorii ESET au confirmat implicarea Buhtrap. Mai mult, producătorul de antivirus a adăugat chiar că grupul a fost implicat în efectuarea de spionaj cibernetic. Acest lucru este complet împotriva oricăror exploatări anterioare ale lui Buhtrap. De altfel, ESET este la curent cu cele mai recente activități ale grupului, dar nu a dezvăluit obiectivele grupului.

Interesant este faptul că mai multe agenții de securitate au indicat în repetate rânduri că Buhtrap nu este un costum obișnuit de hacker sponsorizat de stat. Cercetătorii în materie de securitate sunt încrezători că grupul operează în principal din Rusia. Este adesea comparat cu alte grupuri de hacking concentrate, cum ar fi Turla, Fancy Bears, APT33 și Equation Group. Cu toate acestea, există o diferență crucială între Buhtrap și altele. Grupul rareori apare sau își asumă responsabilitatea pentru atacurile sale în mod deschis. Mai mult, obiectivele sale principale au fost întotdeauna instituțiile financiare, iar grupul a urmărit banii în loc de informații.

Grupul Buhtrap folosește ziua zero în ultimele campanii de spionaj: cercetările ESET relevă că grupul infracțional notoriu desfășoară campanii de spionaj în ultimii cinci ani. https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11 iulie 2019

Buhtrap a apărut pentru prima dată în 2014. Grupul a devenit cunoscut după ce a urmărit multe companii rusești. Aceste afaceri erau destul de mici ca mărime și, prin urmare, jafurile nu au oferit multe profituri profitabile. Totuși, obținând succes, grupul a început să vizeze instituții financiare mai mari. Buhtrap a început să meargă după bănci rusești relativ bine păzite și securizate digital. Un raport al Grupului IB indică faptul că grupul Buhtrap a reușit să scape cu peste 25 de milioane de dolari. În total, grupul a atacat cu succes aproximativ 13 bănci rusești, a pretins compania de securitate Symantec . Interesant este că majoritatea furturilor digitale au fost executate cu succes între august 2015 și februarie 2016. Cu alte cuvinte, Buhtrap a reușit să exploateze aproximativ două bănci rusești pe lună.

Activitățile grupului Buhtrap au încetat brusc după ce propria lor ușă din spate Buhtrap, o combinație dezvoltată ingenios de instrumente software a apărut online. Rapoartele indică faptul că câțiva membri ai grupului în sine ar fi putut scurge software-ul. În timp ce activitățile grupului s-au oprit brusc, accesul la setul puternic de instrumente software a permis înflorirea mai multor grupuri minore de hacking. Folosind software-ul deja perfecționat, multe grupuri mici au început să-și conducă atacurile. Dezavantajul major a fost numărul mare de atacuri care au avut loc folosind ușa din spate Buhtrap.

De la scurgerea geamului din spate Buhtrap, grupul a pivotat activ pentru a efectua atacuri cibernetice cu o intenție complet diferită. Cu toate acestea, cercetătorii ESET susțin că au văzut tacticile de schimbare a grupului încă din decembrie 2015. Aparent, grupul a început să vizeze agenții și instituții guvernamentale, a menționat ESET: „Este întotdeauna dificil să atribuiți o campanie unui anumit actor atunci când instrumentele lor sunt „codul sursă este disponibil gratuit pe web. Cu toate acestea, întrucât schimbarea obiectivelor s-a produs înainte de scurgerea codului sursă, evaluăm cu mare încredere că aceiași oameni din spatele primelor atacuri malware Buhtrap împotriva companiilor și băncilor sunt implicate și în direcționarea instituțiilor guvernamentale. ”

Buhtrap are o evoluție ciudată… de la furtul a 25 de milioane de dolari de la băncile rusești ... la efectuarea operațiunilor de ciberspionaj. Acesta este efectul bogachev? pic.twitter.com/nuQ7ZKPU1Y

— Catalin Cimpanu (@campuscodi) 11 iulie 2019

Cercetătorii ESET au putut revendica mâna lui Buhtrap în aceste atacuri, deoarece au reușit să identifice tiparele și au descoperit mai multe asemănări în modul în care au fost efectuate atacurile. „Deși au fost adăugate instrumente noi la arsenalul lor și actualizări aplicate celor mai vechi, Tactica, tehnicile și procedurile (TTP) utilizate în diferitele campanii Buhtrap nu s-au schimbat dramatic în toți acești ani.”

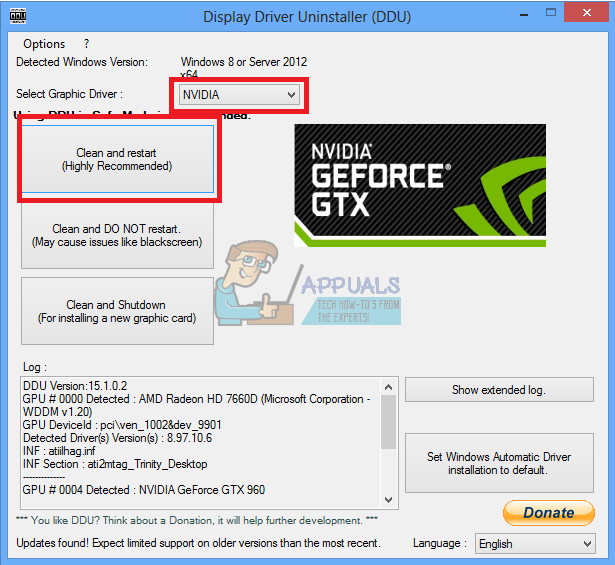

Buhtrap Folosește un sistem de operare Windows Vulnerabilitate Zero-Day care ar putea fi cumpărat pe Dark Web?

Este interesant de observat că grupul Buhtrap a folosit vulnerabilitatea în sistemul de operare Windows, care era destul de proaspătă. Cu alte cuvinte, grupul a implementat un defect de securitate care este etichetat de obicei „zi zero”. Aceste defecte sunt, de obicei, neplăcute și nu sunt ușor disponibile. De altfel, grupul a folosit anterior vulnerabilități de securitate în sistemul de operare Windows. Cu toate acestea, ei s-au bazat de obicei pe alte grupuri de hackeri. Mai mult, majoritatea exploatărilor aveau patch-uri care au fost emise de Microsoft. Este destul de probabil ca grupul să efectueze căutări în căutarea unor mașini Windows neperfectate pentru a se infiltra.

Acesta este primul caz cunoscut în care operatorii Buhtrap au folosit o vulnerabilitate neperfectată. Cu alte cuvinte, grupul a folosit o adevărată vulnerabilitate de zero zile în sistemul de operare Windows. Întrucât grupului îi lipsea în mod evident abilitățile necesare pentru a descoperi defectele de securitate, cercetătorii cred cu tărie că grupul ar fi putut cumpăra același lucru. Costin Raiu, care conduce echipa globală de cercetare și analiză la Kaspersky, consideră că vulnerabilitatea de zi zero este în esență un defect de „creștere a privilegiului” vândut de un broker de exploatare cunoscut sub numele de Volodya. Acest grup are o istorie de vânzare a exploatărilor de zi zero atât criminalității cibernetice, cât și grupurilor de state naționale.

Buhtrap #Malware cu model tipic (și dimensiune) de executabil codificat base64 încorporat în fișierul doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 iulie 2019

Există zvonuri care susțin că pivotul lui Buhtrap față de spionajul cibernetic ar fi putut fi gestionat de serviciile secrete rusești. Deși nefondată, teoria ar putea fi exactă. Ar putea fi posibil ca serviciul de informații rus să-l recruteze pe Buhtrap pentru a-i spiona. Pivotul ar putea face parte dintr-un acord de iertare a încălcărilor din trecut ale grupului în locul datelor corporative sau guvernamentale sensibile. Departamentul de informații din Rusia s-a crezut că a orchestrat atât de mult pe scară largă prin intermediul unor grupuri terțe de hacking în trecut. Cercetătorii în materie de securitate au susținut că Rusia recrutează în mod regulat, dar informal, indivizi talentați pentru a încerca să pătrundă în securitatea altor țări.

În mod interesant, în 2015, se credea că Buhtrap a fost implicat în operațiuni de spionaj cibernetic împotriva guvernelor. Guvernele țărilor din Europa de Est și din Asia Centrală au susținut în mod obișnuit că hackerii ruși au încercat să pătrundă în securitatea lor de mai multe ori.

Etichete Securitate cibernetică