Microsoft Wireless Display Adapter. Laptop G7

Microsoft Wireless Display Adapter V2 a fost diagnosticat cu trei vulnerabilități: vulnerabilitate la injecția comenzilor, vulnerabilitate la controlul accesului întrerupt și vulnerabilitate la atacul dublu rău. Prima vulnerabilitate a fost testată doar pe versiunile de software Microsoft Wireless Display Adapter V2 2.0.8350 - 2.0.8372 și sa dovedit a avea impact asupra tuturor versiunilor din această gamă. S-a constatat că vulnerabilitățile la controlul accesului defect și la atacurile gemene rele afectează doar versiunea software 2.0.8350 din gama testată. Alte versiuni ale software-ului nu au fost testate, iar vulnerabilitățile nu au fost încă exploatate. Eticheta a fost atribuită vulnerabilității de injecție a comenzii CVE-2018-8306 și i sa dat o evaluare a riscului relativ moderată.

Adaptorul de afișare fără fir Microsoft este un dispozitiv hardware care permite difuzarea ecranelor de pe dispozitivele Microsoft Windows activate Miracast. Mecanismul utilizează conexiunea Wi-Fi Direct și canalul de transmisie audio / video Miracast pentru a difuza ecranul. Procesul este criptat WPA2 conform criptării conexiunii Wi-Fi utilizate pentru securitate suplimentară.

Pentru a împerechea dispozitivul cu afișajul, mecanismul oferă atât o conexiune cu buton, cât și o conexiune PIN. Odată ce conexiunea este stabilită, dispozitivul nu trebuie verificat pentru fiecare conexiune ulterioară.

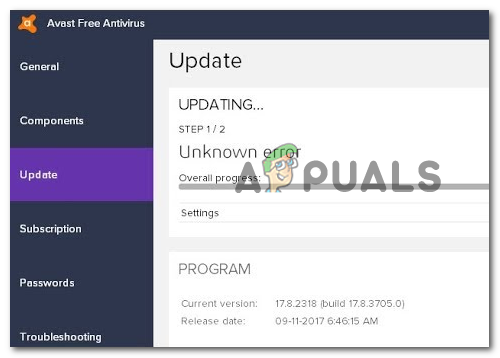

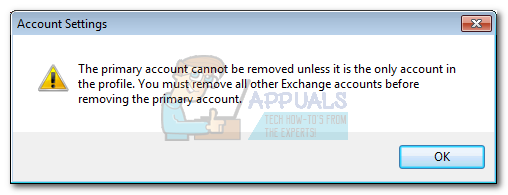

Continuând cu această autorizare obținută anterior, poate apărea o vulnerabilitate la injecția comenzilor atunci când numele adaptorului de afișare este setat în parametrul „NewDeviceName”. Crearea unei situații în care caracterele scapă de scripturile din linia de comandă, dispozitivul este setat într-o buclă de încărcare, unde nu mai funcționează corect. Scriptul afectat pentru această vulnerabilitate este scriptul „/cgi-bin/msupload.sh”.

A doua vulnerabilitate, controlul accesului întrerupt, poate apărea atunci când metoda de configurare a butonului este utilizată pentru asocierea dispozitivelor, necesitând doar ca dispozitivul să se afle în raza fără fir, fără a fi nevoie de acces fizic la acesta pentru verificarea codului PIN. Odată ce prima conexiune este stabilită în acest mod, conexiunile ulterioare nu necesită verificare, permițând unui dispozitiv compromis să aibă control nerestricționat.

Cea de-a treia vulnerabilitate, atacul gemene rău, apare atunci când un atacator manipulează un utilizator pentru a se conecta la dispozitivul său MSWDA, fiind conectat la MSWDA de drept și afișând numai propriul MSWDA al atacatorului pentru ca utilizatorul să se conecteze. Odată ce conexiunea este stabilită, utilizatorul nu va ști că s-a conectat la dispozitivul greșit și atacatorul va avea acces la fișierele și datele utilizatorului, difuzând conținutul pe dispozitivul său.

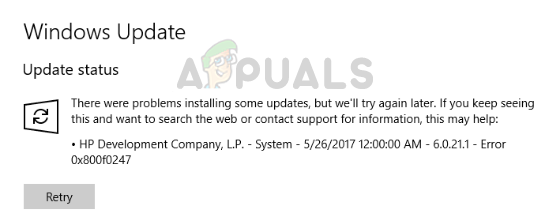

Microsoft a fost inițial contactat pe 21Sfdin martie cu privire la acest set de vulnerabilități. Numărul CVE a fost atribuit pe 19adin iunie și actualizările de firmware au fost lansate pe 10adin iulie. De atunci, Microsoft tocmai a prezentat dezvăluirea sa publică consultativ . Vulnerabilitățile au un impact colectiv asupra versiunilor 2.0.8350, 2.0.8365 și 2.0.8372 ale software-ului Microsoft Wireless Display Adapter V2.

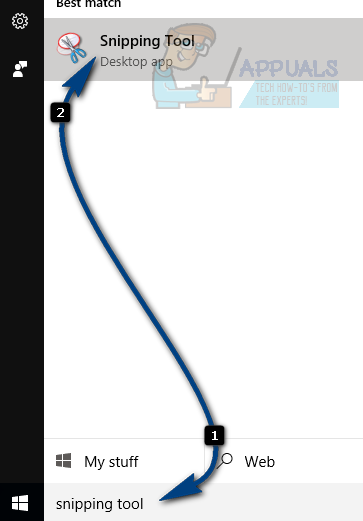

Actualizările de securitate etichetate ca „importante” de Microsoft sunt disponibile pentru toate cele trei versiuni de pe site-ul lor web, ca parte a buletinului de securitate publicat. O altă atenuare sugerată necesită ca utilizatorii să deschidă aplicația Windows pentru adaptorul de afișare fără fir Microsoft și să bifeze caseta de lângă „Asociere cu cod PIN” din fila „Setări de securitate”. Acest lucru asigură că este necesar accesul fizic la dispozitiv pentru a vizualiza ecranul acestuia și a se potrivi cu codurile PIN, asigurându-se că un dispozitiv nedorit accesibil fără fir nu se conectează cu ușurință la configurare. Vulnerabilitățile care au afectat cele trei versiuni au primit un CVSS 3.0 scor de bază de 5,5 fiecare și un scor temporal de 5 fiecare.