De ceva timp s-a crezut că ransomware-ul afectează rareori mașinile care rulează Linux și chiar FreeBSD. Din păcate, ransomware-ul KillDisk a atacat acum o mână de mașini alimentate cu Linux și se pare că chiar și distribuțiile care elimină contul root, cum ar fi Ubuntu și diferitele rotiri oficiale ale acestuia, ar putea fi vulnerabile. Anumiți informaticieni și-au exprimat opinia că multe amenințări la adresa securității care au influențat Ubuntu au compromis cumva unele aspecte ale interfeței desktop Unity, dar această amenințare poate dăuna chiar și celor care utilizează KDE, Xfce4, Openbox sau chiar serverul Ubuntu complet virtual pe bază de consolă.

Bineînțeles, regulile bune de bun simț se aplică pentru combaterea acestui tip de amenințare. Nu accesați linkuri suspecte într-un browser și asigurați-vă că efectuați o scanare malware asupra fișierelor descărcate de pe Internet, precum și pe cele din atașamentele de e-mail. Acest lucru este valabil mai ales pentru orice cod executabil pe care l-ați descărcat, deși programele care provin din depozitele oficiale primesc o semnătură digitală pentru a reduce această amenințare. Întotdeauna trebuie să vă asigurați că utilizați un editor de text pentru a citi conținutul oricărui script înainte de al rula. Pe lângă aceste lucruri, există câțiva pași specifici pe care îi puteți face pentru a vă proteja sistemul de forma KillDIsk care atacă Ubuntu.

Metoda 1: Hash Out contul rădăcină

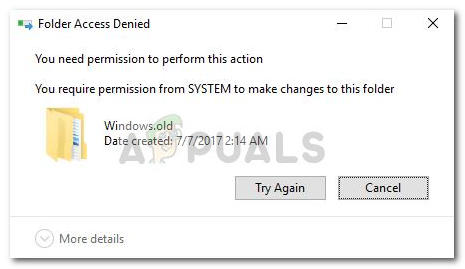

Dezvoltatorii Ubuntu au luat o decizie conștientă de a elimina contul root și, deși acest lucru nu s-a dovedit capabil să oprească acest tip de atac, acesta este unul dintre motivele principale pentru care a fost lent să dăuneze sistemelor. Este posibil să restabiliți accesul la contul root, lucru obișnuit pentru cei care își folosesc mașinile ca servere, dar acest lucru are consecințe grave în ceea ce privește securitatea.

Este posibil ca unii utilizatori să fi emis sudo passwd și apoi să fi dat contului rădăcină o parolă pe care să o poată folosi pentru a se conecta atât din consolele grafice, cât și din cele virtuale. Pentru a dezactiva imediat această funcționalitate, utilizați sudo passwd -l root pentru a elimina datele de conectare root și puneți Ubuntu sau rotirea pe care o utilizați înapoi în locul în care a fost inițial. Când vi se solicită parola, va trebui să introduceți de fapt parola de utilizator și nu cea specială pe care ați dat-o contului root, presupunând că lucrați de la o autentificare de utilizator.

Bineînțeles, cea mai bună metodă implică să nu fi folosit niciodată sudo passwd pentru început. O modalitate mai sigură de a rezolva problema este să folosiți sudo bash pentru a obține un cont root. Vi se va solicita parola, care va fi din nou utilizator și nu parola de root, presupunând că aveți un singur cont de utilizator pe mașina dvs. Ubuntu. Rețineți că ați putea primi, de asemenea, un prompt rădăcină pentru alte shell-uri folosind sudo urmat de numele shell-ului menționat. De exemplu, sudo tclsh creează un shell rădăcină bazat pe un interpret simplu Tcl.

Asigurați-vă că tastați exit pentru a ieși dintr-un shell odată ce ați terminat sarcinile de administrare, deoarece un shell utilizator root poate șterge orice fișier din sistem, indiferent de proprietate. Dacă utilizați un shell precum tclsh și solicitarea dvs. este pur și simplu un semn%, atunci încercați whoami ca comandă la prompt. Ar trebui să vă spună exact cu cine sunteți conectat.

Puteți utiliza întotdeauna sudo rbash și pentru a accesa un shell restricționat care nu are atât de multe funcții și, prin urmare, oferă mai puține șanse de a provoca daune. Rețineți că acestea funcționează la fel de bine de la un terminal grafic pe care îl deschideți în mediul dvs. desktop, un mediu grafic terminal complet pe ecran sau una dintre cele șase console virtuale pe care Linux le pune la dispoziție. Sistemul nu poate distinge între aceste opțiuni diferite, ceea ce înseamnă că veți putea face aceste modificări de la Ubuntu standard, de la oricare dintre rotiri precum Lubuntu sau Kubuntu sau de la o instalare a Ubuntu Server fără pachete grafice de desktop.

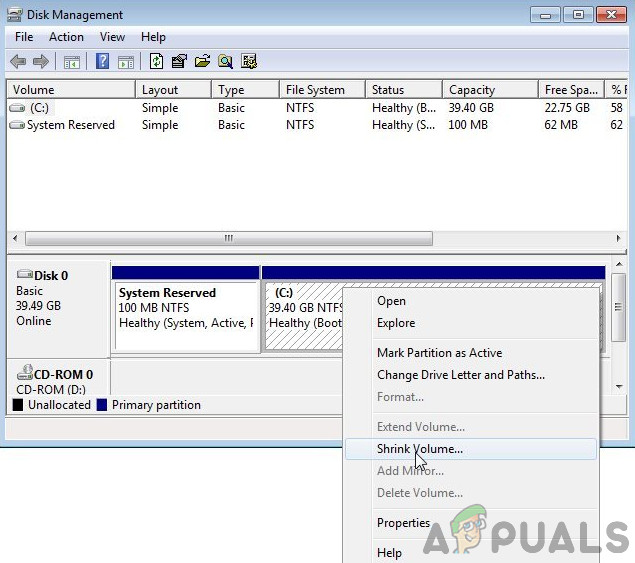

Metoda 2: Verificați dacă contul rădăcină are o parolă inutilizabilă

Rulați sudo passwd -S root pentru a verifica dacă contul root are o parolă inutilizabilă în orice moment. Dacă o face, va citi rădăcina L în ieșirea returnată, precum și câteva informații despre data și ora în care parola de rădăcină a fost închisă. Acest lucru corespunde în general când ați instalat Ubuntu și poate fi ignorat în siguranță. Dacă în schimb citește rădăcina P, atunci contul rădăcină are o parolă validă și trebuie să o blocați cu pașii din Metoda 1.

Dacă rezultatul acestui program citește NP, atunci trebuie să rulați chiar mai imperios sudo passwd -l root pentru a remedia problema, deoarece acest lucru indică faptul că nu există deloc o parolă root și oricine care include un script ar putea obține un shell root de pe o consolă virtuală.

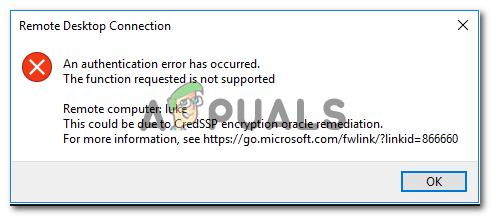

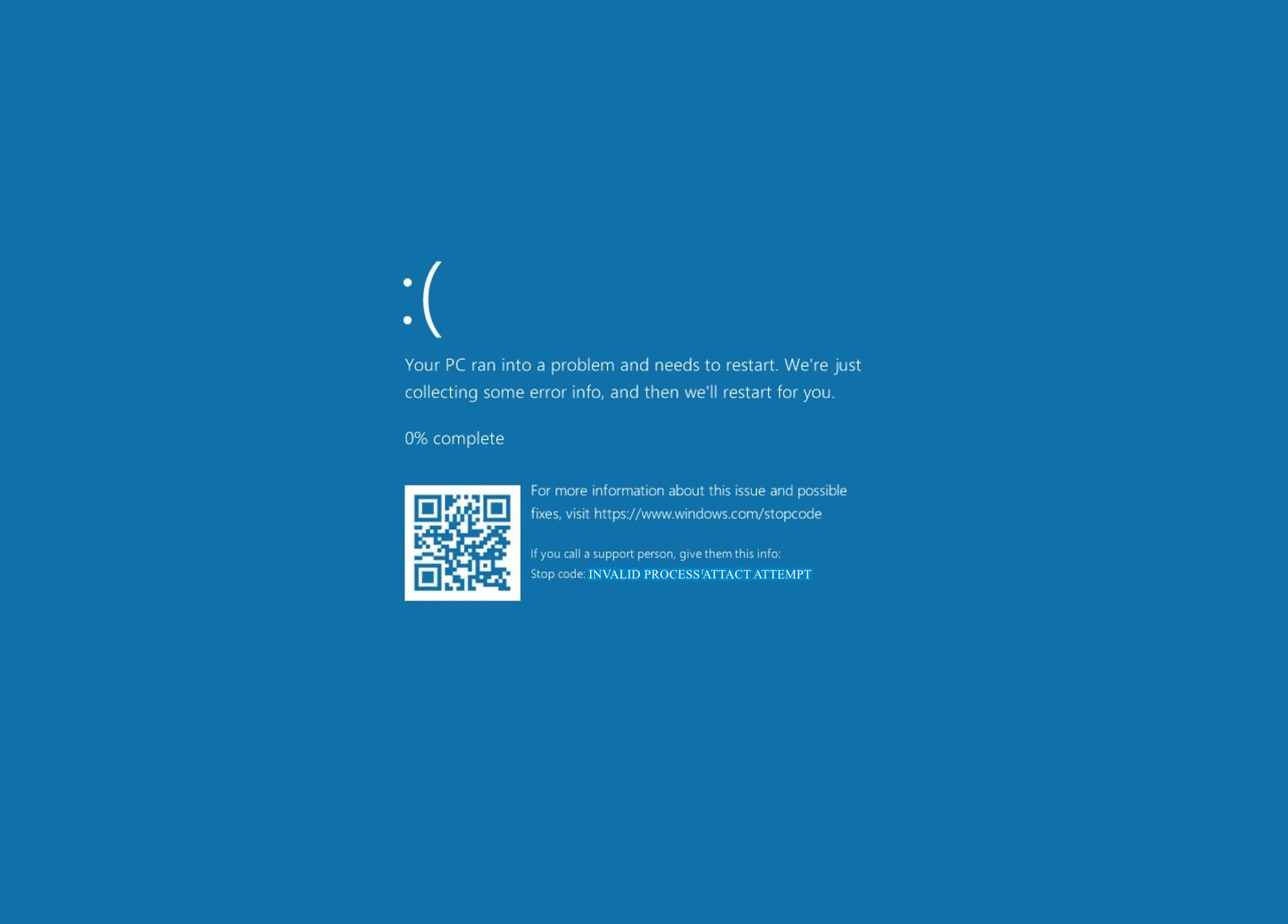

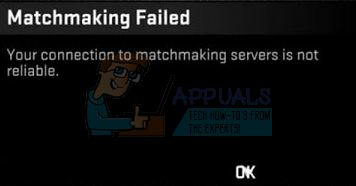

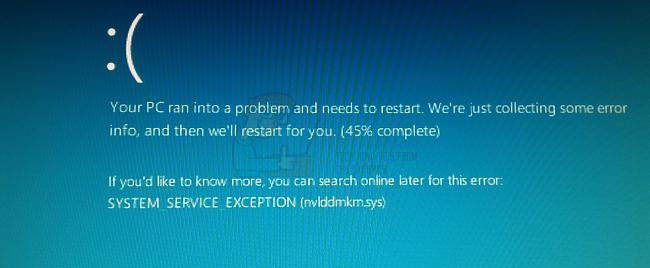

Metoda 3: Identificarea unui sistem compromis de la GRUB

Aceasta este partea înfricoșătoare și motivul pentru care trebuie întotdeauna să faceți copii de rezervă ale celor mai importante fișiere. Când încărcați meniul GNU GRUB, în general apăsând Esc atunci când porniți sistemul, ar trebui să vedeți mai multe opțiuni de încărcare diferite. Cu toate acestea, dacă vedeți un mesaj precizat unde ar fi acestea, atunci s-ar putea să vă uitați la o mașină compromisă.

Mașinile de test compromise cu programul KillDisk citesc ceva de genul:

* Ne pare rău, dar criptarea

datele dvs. au fost completate cu succes,

astfel încât să vă puteți pierde datele sau

Mesajul va continua pentru a vă instrui să trimiteți bani la o anumită adresă. Ar trebui să reformatați această mașină și să reinstalați Linux pe ea. Nu răspundeți la niciuna dintre amenințările KillDisk. Acest lucru nu numai că ajută persoanele care rulează aceste tipuri de scheme, dar și programul de versiune Linux nu stochează corect cheia de criptare din cauza unei erori. Acest lucru înseamnă că nu există nicio cale de rezolvare, chiar dacă ar fi să renunți. Doar asigură-te că ai copii de rezervă curate și nu va trebui să-ți faci griji pentru a fi o poziție ca aceasta.

4 minute citite