Dacă vă confruntați cu un comportament imprevizibil pe o mașină Linux, atunci probabil că suferiți de o problemă de configurare sau hardware. Întâmplările ciudate sunt de obicei legate de aceste două condiții. Unele adaptoare grafice nu funcționează fără a instala software proprietar și altfel arată ciudat. Este posibil să fi pierdut și date ca urmare a unei nepotriviri a sistemului de fișiere sau a altceva neobișnuit ca acesta. Cu toate acestea, ar putea fi tentant să acuzăm astfel de probleme unui virus.

Virus este un termen pe care mulți oameni îl folosesc incorect pentru a se referi la tot felul de programe malware diferite. Infecțiile virale adevărate sunt excepțional de rare pe Linux. Rețineți că GNU / Linux nu este cea mai populară platformă pentru mașinile de consum. În consecință, relativ puține amenințări vizează utilizatorii casnici de Linux. Serverele sunt mult mai atractive, deși există unele amenințări pentru distribuțiile Google Android utilizate pe smartphone-uri și tablete. Asigurați-vă întotdeauna că excludeți alte posibilități înainte de a intra în panică. Vulnerabilitățile Linux sunt adesea mai ezoterice decât infecțiile cu viruși. Adesea sunt mai degrabă exploate. Rețineți aceste indicii și nu va trebui să vă ocupați de probleme grave. Rețineți că comenzile discutate aici sunt extrem de periculoase și nu ar trebui utilizate. Vă spunem doar la ce trebuie să aveți grijă. În timp ce am făcut câteva capturi de ecran în acest proces, am folosit de fapt o mașină virtuală în acest scop și nu am cauzat daune unei structuri reale de fișiere.

Metoda 1: Prevenirea bombelor cu fermoar

Bombele cu fermoar sunt deosebit de problematice, deoarece cauzează probleme pentru toate problemele în mod egal. Acestea nu exploatează sistemul de operare, ci mai degrabă modul în care funcționează arhivatorii de fișiere. O exploatare cu bombă zip făcută pentru a afecta computerele MS-DOS în anii 1980 ar putea cauza exact aceeași problemă pentru un smartphone Android peste 10 ani.

Luați de exemplu celebrul director comprimat 42.zip. Deși este denumit în mod clasic 42.zip, deoarece ocupă 42 de kiloocteți de spațiu, un fars ar putea să-i spună orice ar dori. Arhiva conține cinci straturi diferite de arhive imbricate organizate în seturi de 16. Fiecare dintre acestea conține un strat inferior care conține aproximativ 3,99 gigaocteți binari de caractere nule. Acestea sunt aceleași date nedorite care apar din fișierul dispozitivului / dev / null din Linux, precum și dispozitivul NUL din MS-DOS și Microsoft Windows. Întrucât toate caracterele sunt nule, ele pot fi comprimate la extrem și astfel fac un fișier foarte mic în proces.

Toate aceste date nule împreună ocupă aproximativ 3,99 petabiți binari de spațiu atunci când sunt decomprimate. Acest lucru este suficient pentru a înregistra chiar și o structură de fișiere RAID. Nu decomprimați niciodată arhivele despre care nu sunteți sigur pentru a preveni această problemă.

Totuși, dacă vi se întâmplă acest lucru, reporniți sistemul de pe un CD live Linux, card microSDHC sau stick USB și ștergeți fișierele nule în exces, apoi reporniți din nou din sistemul de fișiere principal. Datele în sine nu sunt dăunătoare de obicei. Acest exploat doar profită de faptul că majoritatea structurilor de fișiere și a configurațiilor RAM nu pot conține atât de multe date simultan.

Metoda 2: Comandă Truc Exploitează

Nu executați niciodată o comandă Bash sau tcsh dacă nu sunteți sigur cu exactitate ce face. Unii oameni încearcă să păcălească noii utilizatori Linux să execute ceva care le va dăuna sistemului. Chiar și utilizatorii experimentați pot fi alunecați de farsii foarte iscusiți care autorizează tipuri specifice de comenzi periculoase. Cele mai frecvente dintre acestea implică bombe furcă. Acest tip de exploatare definește o funcție, care apoi se numește singură. Fiecare proces copil nou apărut se apelează până când întregul sistem se blochează și trebuie repornit.

Dacă cineva vă cere să rulați ceva absurd, cum ar fi: ():;:, atunci vă insultă și încearcă să vă determine să vă prăbușiți mașina. Tot mai multe distribuții Linux au acum protecție împotriva acestui lucru. Unii vă spun că definiți un proces într-o manieră nevalidă.

Există cel puțin o versiune de testare a FreeBSD care aruncă în mod activ o insultă asupra oricărui utilizator care încearcă să facă acest lucru, dar nu le permite să-și dăuneze sistemul. Nu încercați vreodată de dragul încercării.

Metoda 3: Examinarea scripturilor neobișnuite

Ori de câte ori primiți un Python, Perl, Bash, Dash, tcsh sau orice alt tip de script, examinați-l înainte de a-l încerca. Comenzile dăunătoare ar putea fi ascunse în interiorul acestuia. Aruncați o privire pentru orice arăta ca o grămadă de cod hexazecimal. De exemplu:

„ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

„ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Aceste două linii sunt preluate dintr-un script care a codificat comanda rm -rf / extrem de distructivă în cod hex. Dacă nu știați ce faceți, atunci ați fi putut să eliminați cu ușurință întreaga dvs. instalare și potențial un sistem de încărcare UEFI împreună cu acesta.

Căutați totuși comenzi care par superficial inofensive, care pot fi dăunătoare. Este posibil să fiți familiarizat cu modul în care puteți utiliza simbolul> pentru a redirecționa ieșirea dintr-o comandă în alta. Dacă vedeți ceva de genul acesta redirecționând către ceva numit / dev / sda sau / dev / sdb, atunci este o încercare de a înlocui datele dintr-un volum cu gunoi. Nu vrei să faci asta.

Un alt lucru pe care îl veți vedea foarte des este o comandă care este cam așa:

mv / bin / * / dev / null

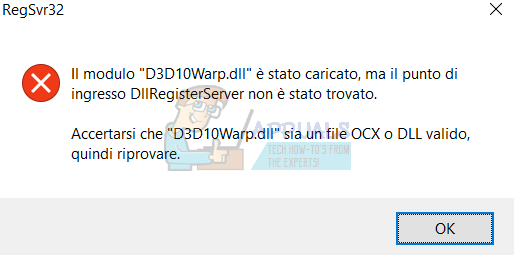

/ dev / null fișierul dispozitivului nu este altceva decât o bucket bit. Este un punct de neîntoarcere pentru date. Această comandă mută conținutul fișierului / am director către / dev / null , care elimină tot ce se află în interiorul său. Întrucât acest lucru necesită acces la root pentru a face acest lucru, unii șiretici vicleni vor scrie în schimb ceva de genul mv ~ / * / dev / null , deoarece acest lucru face același lucru cu directorul unui utilizator, dar fără a avea nevoie de acces special. Anumite distribuții vor returna acum mesaje de eroare dacă încercați să faceți acest lucru:

Acordați o atenție deosebită oricărui lucru care utilizează dd sau mkfs.ext3 sau mkfs.vfat comenzi. Acestea vor formata o unitate și vor arăta relativ normal.

Încă o dată, rețineți că nu trebuie să rulați niciodată una dintre aceste comenzi pe un sistem de fișiere live. Vă spunem doar la ce trebuie să aveți grijă și nu vrem ca nimeni să-și prăjească datele. Aveți grijă și asigurați-vă că știți ce faceți înainte de a utiliza un fișier extern.

4 minute citite