Prevenirea preluării contului

Ce este Account Take Over (ATO)? Atunci când hackerii folosesc acreditări reale pentru a se conecta la un cont și apoi procedează la efectuarea de tranzacții neautorizate. Dacă este o instituție financiară, aceasta ar putea însemna retragerea sau transferul unor sume mari de bani din cont. Dacă este o companie, atunci ar putea însemna furarea proprietății intelectuale sau a secretelor comerciale.

Ceea ce face ATO cu adevărat periculos este că actorii răi folosesc acreditări legitime și, prin urmare, nu veți primi alerte cu privire la o autentificare suspectă. Apoi vor proceda la modificarea detaliilor dvs. de contact, permițându-le să continue să utilizeze contul fără a fi ridicate steaguri.

Și când activitățile lor sunt descoperite în cele din urmă, aceasta poate duce la acuzații false. Toate dovezile vor fi îndreptate către proprietarul real al contului.

Cum primesc acești fraudatori accesul la datele reale de autentificare?

Rolul încălcărilor de date în facilitarea preluării contului

În fiecare an există mii de incidențe care încalcă datele milioane din datele utilizatorului sunt expuse. V-ați întrebat vreodată ce se întâmplă cu aceste date și de ce sunt considerate atât de valoroase? Ei bine, hackerii au capacitatea de a extrage informații utile, cum ar fi nume de utilizator și parole din datele scurse, pe care le vând apoi pe dark web.

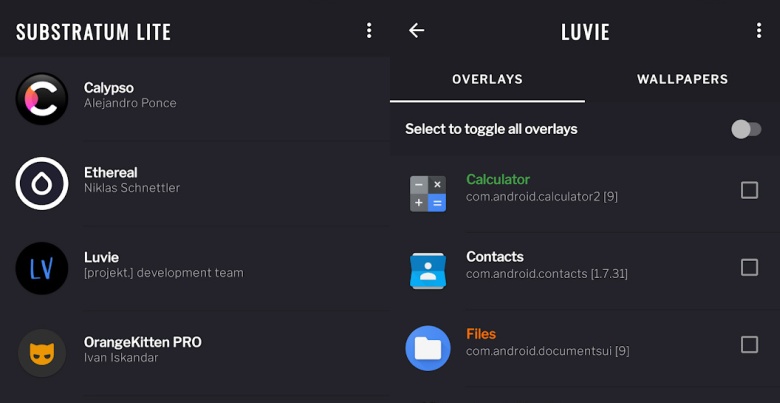

Număr anual de încălcări ale datelor

În cea mai mare parte, aceștia vor viza persoane extrem de înstărite sau persoane cu profil înalt și vor folosi o tehnică numită umplere de acreditări pentru a încerca să preia conturile lor. Acesta este un proces automat care implică executarea acreditărilor dobândite pe mai multe conturi deținute de țintă.

Și, după cum știți, oamenii au tendința de a utiliza aceeași parolă pe mai multe site-uri. Probabil că și tu ești vinovat. Și acesta este modul în care fraudații pot accesa conturile, după care continuă să-l golească de orice date valoroase, inclusiv numerele cardului de credit și alte informații de identificare personală.

Acel cont ar putea ajunge să fie poarta de acces către toate celelalte conturi ale victimei.

Acum la marea întrebare. Ce faci în legătură cu asta?

Pașii pe care îi puteți lua pentru a preveni preluarea contului

Există multe implicații ale preluării unui cont, dar niciuna la fel de severă ca pierderea încrederii în afacerea dvs. Nu veți auzi niciodată pe nimeni să dea vina pe proprietarul contului pentru refolosirea parolelor, dar veți rămâne întotdeauna compania care a fost spartă.

Din fericire, există măsuri pe care le puteți lua pentru a preveni aceste atacuri. Niciunul nu este suficient de unul singur, așa că vă recomand să folosiți mai multe metode. Hackerii devin mai inteligenți în fiecare zi și vin mereu cu noi modalități de a se infiltra în sistemul dvs.

Primul pas este simplu. Educarea utilizatorilor. Subliniați că proprietarii de conturi utilizează parole unice și aplică cerințele de parolă de pe site-ul dvs. pentru a elimina parolele slabe. Alternativ, puteți recomanda ca aceștia să utilizeze un manager de parole.

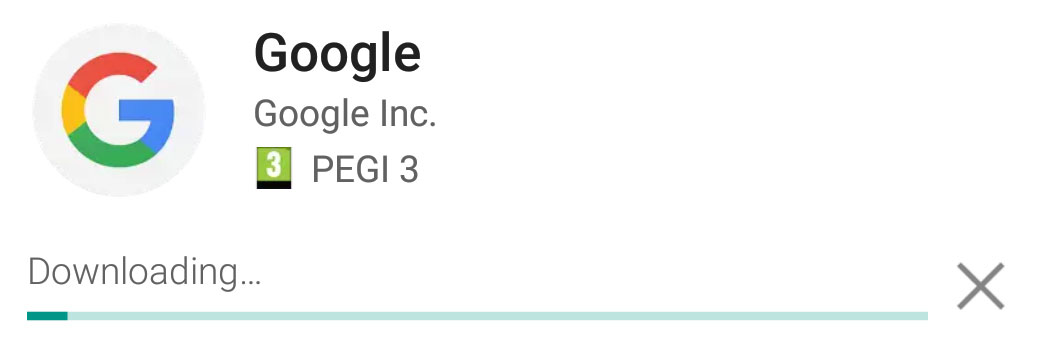

Alți pași pe care îi puteți lua pentru a preveni ATO includ rotația parolei, utilizarea autentificării multifactor și scanarea web pentru a găsi date expuse care pot compromite contul clientului dvs. Consider că ultima măsură este cea mai eficientă.

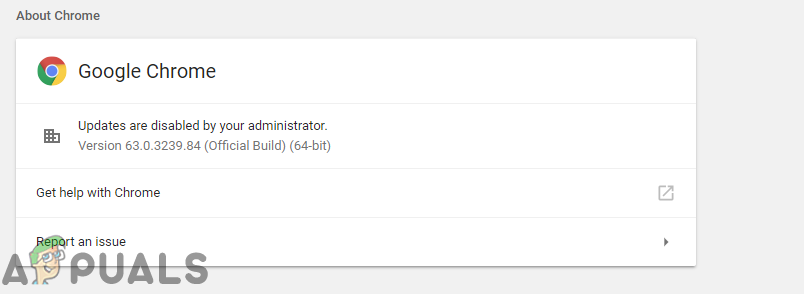

Parola a fost implicată într-o încălcare a datelor

În această postare, vă voi recomanda 5 instrumente care utilizează cel puțin una dintre tehnicile de mai sus. Puteți alege apoi una care vi se potrivește cel mai mult.

1. SolarWinds Identity Monitor

Încearcă acum

Încearcă acum Identity Monitor este încă un plus de neprețuit la uimitorul portofoliu de soluții de securitate SolarWind. Este un efort de colaborare între SolarWinds și Spycloud, o companie de date mari, care este bine cunoscută pentru baza de date extinsă și actualizată a datelor expuse.

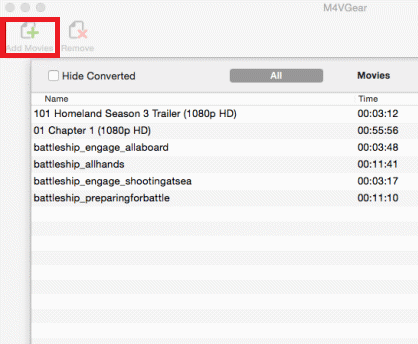

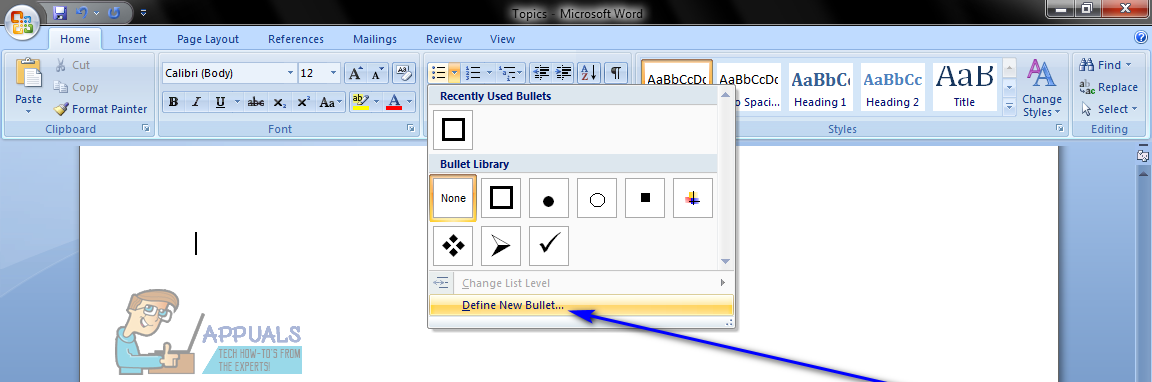

SolarWinds Identity Monitor

Și, după cum probabil ați dedus, această soluție funcționează prin scanarea web și încercarea de a determina dacă datele monitorizate au făcut parte dintr-o încălcare a datelor.

Baza de date este în permanență actualizată și, deoarece Identity Monitor funcționează în timp real, puteți fi siguri că veți fi informat imediat că acreditările dvs. au fost expuse. Alertele sunt trimise prin e-mail.

Acest instrument poate fi utilizat pentru a monitoriza domenii întregi sau adrese de e-mail specifice. Dar ceea ce îmi place cel mai mult este că odată ce adăugați un domeniu, veți putea monitoriza și toate adresele de e-mail asociate acestuia.

Identity Monitor evidențiază toate aparițiile de încălcare a datelor într-o listă cronologică de pe tabloul de bord principal. Dacă vi se pare greu de urmat, atunci au și o reprezentare grafică a cronologiei încălcării. Faceți clic pe un incident specific din grafic și vă va oferi informații suplimentare, cum ar fi sursa scurgerii.

Îmi place, de asemenea, cât de bine a fost organizată interfața de utilizare a acestui instrument. Totul este bine etichetat și tot ce ai nevoie este intuiția ta de a naviga prin el.

Tabloul de bord principal al Identity Monitor

SolarWinds Identity Monitor este disponibil ca aplicație web și vine în 5 planuri premium. Cel mai de bază plan începe de la 1795 USD și poate monitoriza două domenii și 25 de e-mailuri care nu funcționează. De asemenea, puteți testa produsul gratuit, dar veți fi limitat doar la monitorizarea unui singur e-mail.

2. Iovation

Solicitați o demonstrație

Solicitați o demonstrație Iovation este, de asemenea, o soluție excelentă pentru a preveni ATO, dar folosește diferite tehnici de la Identity Monitor. Chiar mai bine, continuă să monitorizeze utilizatorul după autentificare. Aceasta înseamnă că, dacă, cumva, fraudatorii reușesc să se sustragă de detectare în timpul conectării, aceștia pot fi în continuare semnalizați în jos dacă instrumentul detectează activitate suspectă în cont.

Iovation poate ajuta la prevenirea ATO, permițându-vă să adăugați fără probleme autentificarea multifactor la toate aplicațiile dvs. de afaceri.

Și există trei moduri în care puteți autentifica utilizatorul. Verificarea a ceva ce știu (cunoștințe), ceva ce au (posesie) sau ceva ce sunt (inerență). Metodele pe care le puteți utiliza pentru a verifica aceste informații includ scanarea amprentelor digitale, scanarea facială, codul PIN, geofencing, printre altele.

Vesti bune. Puteți defini severitatea autentificării pe baza factorului de risc al contului pentru afacerea dvs. Deci, cu cât o autentificare este mai riscantă, cu atât este mai puternică autentificarea necesară.

Iovation

Un alt mod prin care Iovation împiedică preluarea contului este prin recunoașterea dispozitivului. Pentru ca un utilizator să își acceseze contul, are nevoie de un dispozitiv. Ar putea fi un telefon mobil, computer, tabletă sau chiar o consolă de jocuri. Fiecare dintre aceste dispozitive are o adresă IP, informații de identificare personală (PII) și alte atribute pe care Iovation le strânge și le folosește pentru a forma o amprentă de identificare unică.

Prin urmare, instrumentul poate detecta când un dispozitiv nou este utilizat pentru a accesa un cont și, pe baza atributelor pe care le colectează, poate determina dacă dispozitivul este un risc pentru cont.

Dezavantajul este că această tehnică ar putea fi problematică dacă spunem că proprietarul contului real folosește un software VPN. Încercarea de a vă falsifica adresa IP este unul dintre semnalele de risc utilizate de Iovation. Alte semnale includ utilizarea rețelei tor, anomalii de geolocalizare și neconcordanțe ale datelor.

3. NETACEA

Solicitați o demonstrație

Solicitați o demonstrație A treia recomandare, NETACEA, ajută la prevenirea ATO prin utilizarea algoritmilor comportamentali și de învățare automată pentru a detecta activitatea de conectare non-umană.

NETACEA

Este posibil să utilizați deja Firewall pentru aplicații web (WAF) în acest scop, dar roboții actuali au devenit mai sofisticați și sunt capabili să imite comportamentul uman autentic și să ocolească paravanul de protecție.

Acest instrument analizează atent milioane de puncte de date pentru a stabili când sunt folosiți roboții pentru a vă conecta la unul dintre conturile dvs. de afaceri. Odată ce detectează o autentificare necinstită, atunci o poate bloca, redirecționa sau notifica, astfel încât să puteți lua măsurile necesare.

Dezavantajul este că este posibil ca instrumentul să nu observe când o fraudă folosește un dispozitiv real pentru a prelua un cont, deși acest lucru este foarte puțin probabil deoarece ATO este un joc de numere. Hackerii doresc să se conecteze la un număr maxim de conturi în cel mai mic timp posibil.

Dar, pe de altă parte, Netacea poate detecta și momentul în care un hacker încearcă să-și introducă forța într-un cont. Împletirea acreditării și Forta bruta atacurile sunt cele două modalități principale pe care hackerii le folosesc pentru a avea acces la sisteme.

Prezentare generală a comportamentului Netacea

NETACEA funcționează pe toate platformele, indiferent dacă este un site web, o aplicație sau un API și nu necesită configurare sau programare suplimentară.

De asemenea, poate fi implementat folosind trei metode. Asta prin CDN, prin proxy invers sau prin integrare bazată pe API.

4. ENZOIC

Încearcă acum

Încearcă acum Soluția de prevenire ENZOIC ATO este un instrument solid care funcționează similar cu Identity Monitor. Vă rulează datele monitorizate în baza sa de date pentru a verifica dacă acestea au fost compromise într-o încălcare a datelor.

Odată ce identifică faptul că datele au fost expuse, vă permite să executați diverse proceduri de atenuare a amenințărilor, cum ar fi resetarea parolelor expuse sau poate restricționarea accesului la aceste conturi.

Enzoic

Din nou, ceea ce este liniștitor este că datele monitorizate vor fi rulate pe baza unei baze de date care conține miliarde de date încălcate colectate printr-o combinație de automatizare și inteligență umană.

ENZOIC este disponibil ca serviciu web și folosește tehnologia REST, ceea ce face mai ușoară integrarea cu site-ul dvs. web. De asemenea, vine cu kituri de dezvoltare software ușor de utilizat pentru a ușura și mai mult procesul de integrare.

Rețineți că acest proces va necesita anumite cunoștințe de programare, spre deosebire de alte produse, cum ar fi Identity Monitor, care au nevoie doar de dvs. pentru a vă conecta și a începe să vă monitorizați conturile imediat.

Pentru a se asigura că informațiile din baza lor de date nu se scurge, acestea sunt criptate și stocate într-un format sărat și puternic. Nici măcar angajații Enzoic nu o pot decripta.

ENZOIC este găzduit pe Amazon Web Services, ceea ce îi permite să producă cel mai bun timp de răspuns de aproximativ 200 ms.

Acestea oferă o perioadă de încercare gratuită de 45 de zile, dar mai întâi vi se va cere să completați datele dvs. După aceea, puteți achiziționa o licență în funcție de serviciile de care aveți nevoie.

5. Imperva

Solicitați o demonstrație

Solicitați o demonstrație Soluția Imperva ATO utilizează aceeași tehnică ca și NETACEA. Acesta analizează interacțiunea dintre utilizator și site-ul sau aplicația dvs. și determină dacă încercarea de conectare este automatizată.

Au un algoritm care studiază cu atenție traficul și identifică datele de conectare rău intenționate.

Regulile sunt actualizate continuu pe baza informațiilor globale. Imperva valorifică rețelele globale pentru a afla noi modalități folosite pentru a executa preluarea contului și prin învățarea automată instrumentul lor este capabil să ofere protecție împotriva acestor încercări.

Imperva

Pentru o gestionare și o protecție simplificate, Imperva vă oferă vizibilitate deplină în activitățile de conectare. În acest fel, puteți afla când site-ul dvs. este atacat și ce conturi de utilizator sunt vizate, permițându-vă să reacționați cu promptitudine.

Instrumentul nu are o perioadă de încercare gratuită, dar puteți solicita o demonstrație gratuită.