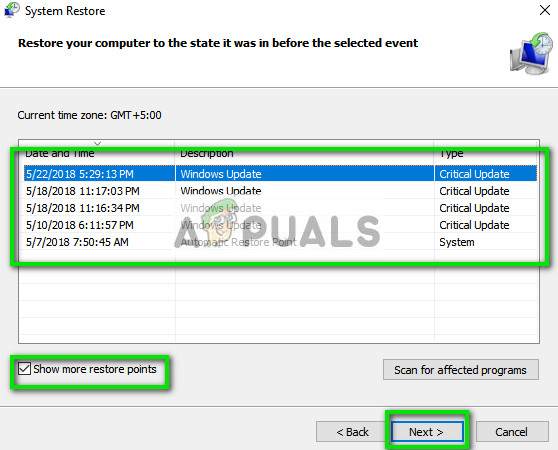

Logo-uri create pentru a indica vulnerabilitățile de topire și spectru. Credite de imagine: Știrile hackerilor

Un microprocesor care infectează vulnerabilitatea a fost descoperit de producătorii tehnologici în vara anului 2017, iar informațiile despre vulnerabilitatea numită „Spectre” au fost ulterior publicate publicului la începutul acestui an. De atunci, Intel, ale cărui jetoane au fost chiar în mizerie, a acordat o recompensă de 100.000 de dolari pentru raportarea vulnerabilităților evoluate ale clasei Spectre, iar Vladimir Kiriansky al MIT și Carl Waldspurger, auto-condus, au obținut premiul în numerar pentru prezentarea cercetări detaliate despre cele mai noi două vulnerabilități ale ramurii one version: Spectre 1.1 și respectiv Spectre 1.2.

În Kiriansky și Waldspurger’s hârtie publicat pe 10 iulie 2018, prezentând detaliile vulnerabilităților Spectre 1.1 și Spectre 1.2, se explică faptul că prima „utilizează magazinele speculative pentru a crea depășiri de buffer speculative” în timp ce cea din urmă permite magazinelor speculative să „suprascrie date numai în citire ”Într-un mecanism similar cu cel utilizat în vulnerabilitatea clasei Spectre 3.0 cunoscută sub numele de Meltdown. Datorită naturii fundamentale a defectelor clasei Spectre, acestea nu sunt ceva ce poate fi contracarat în întregime de o serie de actualizări sau patch-uri, ele necesită o schimbare completă în proiectarea de bază a procesării computerului, dar vestea bună în acest sens este că atacurile pot avea loc numai pe dispozitive care permit o mai mare libertate de exploatare acolo unde codul rău intenționat poate inhiba și rula.

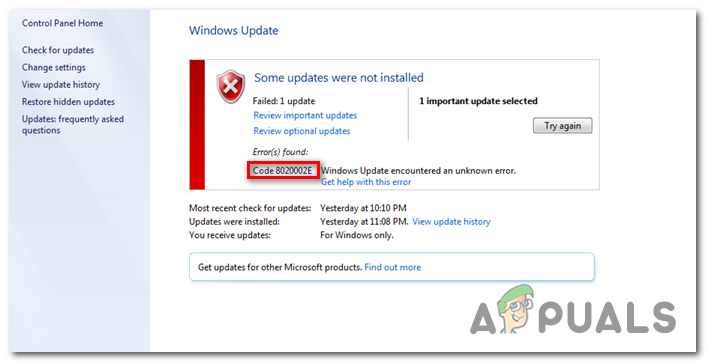

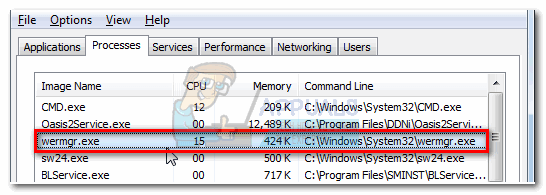

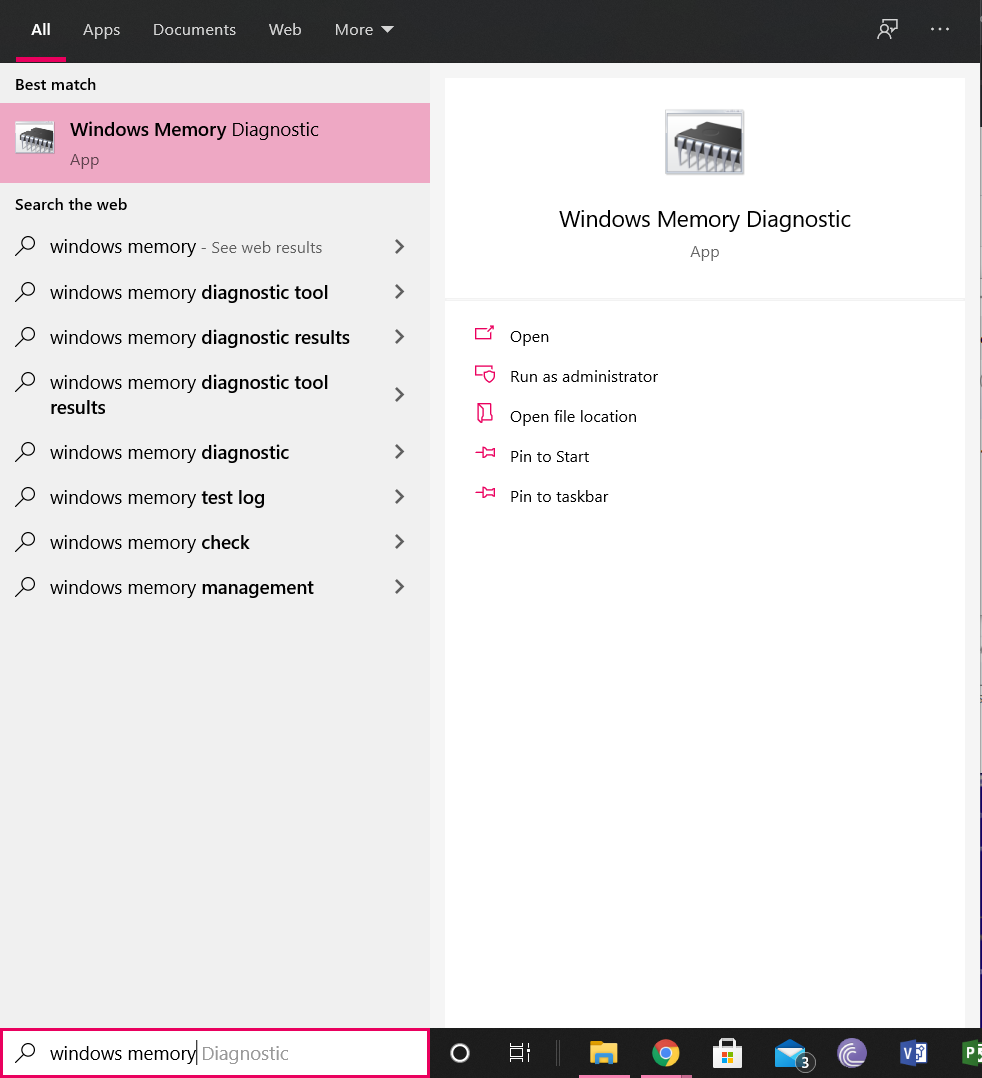

Pentru a preveni exploatarea, Microsoft Windows a lansat actualizări de software care actualizează definițiile de securitate ale sistemului de operare, iar browserul Chrome a lansat actualizări de securitate care împiedică accesarea javascriptului unui site pe cel al altui pentru a opri ocolirea codului dintr-o memorie locație către altul în ansamblu. Simpla realizare a actualizărilor pe aceste două fronturi reduce riscul de exploatare cu 90%, deoarece protejează dispozitivul de pe front și restricționează injectarea de malware de pe internet. Fără conținut rău intenționat rezident care utilizează sincronizarea cache-ului pentru a ataca în anumite puncte pentru a extrage informații private stocate pe dispozitiv, dispozitivele sunt presupuse a fi sigure de înțelegerea atacurilor clasei Spectre.

Intel a lansat actualizări de sistem pentru a corela exploatările cât mai bine posibil în starea actuală a dispozitivelor sale și Microsoft a lansat ghiduri de atenuare ușor de utilizat pe site-ul său web pentru a permite utilizatorilor să evite atacurile urmând câțiva pași simpli și pe propriile PC-uri. . Impactul vulnerabilităților clasei Spectre variază de la o ramură a defectului la alta, dar poate fi la fel de latentă, deoarece practic nimic nu poate fi, însă, pe de altă parte, poate prezenta amenințări la adresa securității prin extragerea datelor sau chiar amenințări fizice asupra dispozitivului prin supraîncărcarea procesorului astfel încât să se supraîncălzească așa cum se vede, nu suficient de ironic, în câteva dispozitive HP Spectre care se confruntă cu vulnerabilitatea Spectre 3.0 Meltdown.

Pentru a înțelege virusul clasei Spectre și de ce este posibil să nu ne spălăm cu el în curând, trebuie să înțelegem natura metodologiei utilizate în procesatoarele de computer de astăzi, care este bine explicată în Analiza Intel a canalelor laterale de execuție speculativă. Hartie alba . Într-o cursă pentru cea mai mare putere de procesare, multe procesoare, cum ar fi Intel însuși, au folosit o execuție speculativă care anticipează o comandă în prealabil pentru a permite executarea fără probleme, care nu trebuie să aștepte ca comenzile anterioare să ruleze înainte ca următoarea să poată fi executată. Pentru a îmbunătăți predicțiile, mecanismul folosește metode cache de canal lateral care observă sistemul. În acest sens, un canal lateral de sincronizare cache poate fi utilizat pentru a evalua dacă o anumită informație există la un anumit nivel de cache. Aceasta se măsoară în funcție de timpul necesar pentru recuperarea valorilor, pe măsură ce durează mai mult perioada de acces la memorie, se poate deduce că cu cât este mai departe această bucată de date. Abuzul acestui mecanism de observație silențioasă la procesoarele de computer a dus la scurgerea potențială a canalului lateral de informații private prin estimarea valorii acesteia în același mod în care se face pentru a prezice execuțiile comenzii, așa cum se intenționează.

Vulnerabilitățile clasei Spectre funcționează într-un mod care exploatează acest mecanism. Prima variantă este una în care o parte din malware trimite un pseudo cod de comandă care solicită să aibă loc operațiile speculative pentru a accesa locația din memoria necesară pentru a continua. Locațiile care nu sunt de obicei disponibile în memorie sunt puse la dispoziția malware-ului prin acest bypass. Odată ce atacatorul este capabil să plaseze malware-ul într-o locație în care el sau ea este interesat să extragă informații, malware-ul poate acționa pentru a trimite lucrătorul speculativ în afara limitelor pentru a prelua operațiunile în timp ce scurge memoria de interes în nivelul cache. A doua variantă a vulnerabilităților clasei Spectre folosește o abordare similară, cu excepția unei linii secundare ramificate care deduce valorile datelor în același mod în cooperare cu o operație speculativă principală.

După cum puteți înțelege acum, practic nu puteți face nimic pentru a rezolva această problemă, deoarece actorii rău intenționați au reușit să găsească modalități de a-și scufunda dinți în chiar lacunele țesăturii care stă la baza procesorilor de computer Intel (și altor, inclusiv IRM). . Singura acțiune care poate fi întreprinsă în acest moment este acțiunea de atenuare preventivă care împiedică astfel de actori rău intenționați să locuiască în sistem și să profite de această vulnerabilitate fundamentală a dispozitivului.

Intel: procesorul cel mai afectat