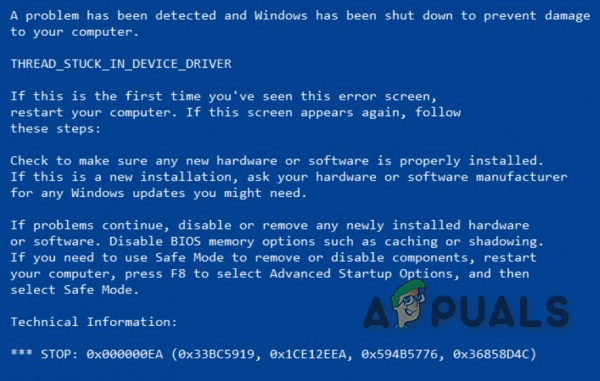

La începutul acestei săptămâni, un utilizator de pe Twitter, care utilizează numele de utilizator SandboxEscaper, a postat pe feedul platformei de socializare cu informații referitoare la o vulnerabilitate locală de creștere a privilegiilor de zero zile care afectează sistemul de operare Windows Microsoft. Utilizatorul, SandboxEscaper, a inclus, de asemenea, o dovadă a conceptului împreună cu postarea sa, care a fost conectată prin intermediul unei referințe a site-ului web GitHub care conține dovada de concept detaliat.

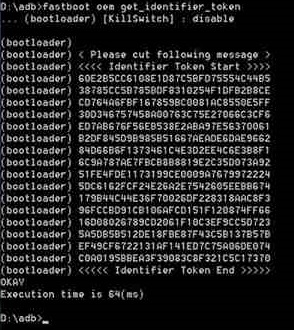

Conform informațiilor pe care le-a postat utilizatorul, vulnerabilitatea locală de creștere a privilegiilor există în interfața Advanced Local Procedure Call (ALPC) pe care o folosește Task Scheduler de la Microsoft Windows. Exploatarea acestei vulnerabilități poate oferi unui atacator rău intenționat dreptul de a obține privilegii de utilizator local ale sistemului de pe dispozitivul exploatat.

Continuând tweet-ul utilizatorului, se pare că nu există niciun furnizor lansat pentru această vulnerabilitate. De asemenea, se pare că, în ciuda discuției despre Twitter a vulnerabilității de către SandboxEscaper și validarea acesteia de către alți cercetători în domeniul securității, cum ar fi Kevin Beaumont, vulnerabilitatea nu a fost rezolvată oficial de către furnizor și nici măcar nu a primit o etichetă de identificare CVE încă pentru o investigație ulterioară. și comunicarea informațiilor publice. În ciuda faptului că nu a fost procesată în domeniul CVE, vulnerabilitatea a fost clasificată pe scara CVSS 3.0 pentru a prezenta un risc mediu care necesită o atenție rapidă.

Există un utilizator final -> SISTEM bug de creștere a privilegiilor în Windows prin Task Scheduler, funcționează. De asemenea, cineva angajează @SandboxEscaper . https://t.co/TArOrY0YGV

- Înregistrați-vă pentru a vota (@GossiTheDog) 27 august 2018

Deși Microsoft nu a lansat nicio remediere, actualizare oficială sau consiliere cu privire la această problemă, un purtător de cuvânt al Microsoft a confirmat că compania este conștientă de vulnerabilitate, adăugând că Microsoft va „actualiza proactiv sfaturile afectate cât mai curând posibil”. Având în vedere istoricul Microsoft în furnizarea de remedieri rapide și inteligente pentru vulnerabilitățile riscante, ne putem aștepta la o actualizare foarte curând.

0patch, cu toate acestea, a lansat un micropatch pentru vulnerabilitate, între timp, pe care utilizatorii afectați îl pot implementa, dacă este necesar. Micropatch-ul funcționează pe Windows 10 versiunea 1803 pe 64 biți complet actualizat și Windows Server 2016 pe 64 de biți. Pentru a obține acest micropatch, trebuie să descărcați și să rulați programul de instalare 0patch Agent, să vă înscrieți la serviciul cu un cont și apoi să descărcați actualizările disponibile de micropatch în funcție de necesități a sistemului dumneavoastră. Pagina de descărcare conține și acest cel mai recent micropatch de vulnerabilitate Task Scheduler. 0patch avertizează că micropatch-ul este o soluție temporară, iar eliberarea oficială de la Microsoft ar trebui căutată ca o soluție permanentă la vulnerabilitate.

În mod surprinzător, SandboxEscaper a dispărut de pe Twitter în întregime, contul său dispărând din fluxurile principale la scurt timp după informație cu privire la exploatarea Windows de zero zile a fost postată. Se pare că utilizatorul se întoarce acum pe Twitter (sau fluctuează și pe site-ul social media), dar nu au fost distribuite informații noi cu privire la această problemă.

Etichete Microsoft Windows

![[FIX] Mac OneDrive AutoSave nu funcționează](https://jf-balio.pt/img/how-tos/06/mac-onedrive-autosave-not-working.jpg)