Echipa SpecterOps, Steve Borosh

O postare recentă de pe site-ul echipei SpecterOps a explicat modul în care crackerii ar putea crea ipotetic fișiere .ACCDE dăunătoare și le pot folosi ca vector de phishing pentru persoanele care au instalată baza de date Microsoft Access. Mai important, însă, a subliniat că comenzile rapide Microsoft Access Macro (MAM) ar putea fi folosite și ca vector de atac.

Aceste fișiere se leagă direct de o macrocomandă Access și au apărut încă din epoca Office 97. Expertul în securitate Steve Borosh a demonstrat că orice ar putea fi încorporat într-una dintre aceste comenzi rapide. Aceasta rulează gama dintr-o macro simplă prin sarcini utile care încarcă ansamblul .NET din fișiere JScript.

Prin adăugarea unui apel funcțional la o macrocomandă în care alții ar fi putut adăuga un subrutină, Borosh a reușit să forțeze executarea arbitrară a codului. El a folosit pur și simplu o casetă derulantă pentru a selecta codul de rulat și a ales o funcție macro.

Opțiunile Autoexec permit macro-ului să ruleze imediat ce documentul este deschis, deci nu trebuie să solicite permisiunea utilizatorului. Borosh a folosit apoi opțiunea „Make ACCDE” din Access pentru a crea o versiune executabilă a bazei de date, ceea ce înseamnă că utilizatorii nu ar fi putut să auditeze codul chiar dacă ar dori.

În timp ce acest tip de fișier ar putea fi trimis ca atașament de e-mail, Borosh a găsit în schimb mai eficient să creeze o singură comandă rapidă MAM care să se conecteze de la distanță la baza de date autoexec ACCDE, astfel încât să o poată rula pe Internet.

După ce a târât macro-ul pe desktop pentru a crea o comandă rapidă, a rămas cu un fișier care nu avea multă carne în el. Cu toate acestea, schimbarea variabilei DatabasePath în scurtătură i-a dat libertatea de a se conecta la un server la distanță și de a prelua fișierul ACCDE. Din nou, acest lucru ar putea fi făcut fără permisiunea utilizatorului. Pe mașinile care au portul 445 deschis, acest lucru s-ar putea face chiar cu SMB în loc de HTTP.

Outlook blochează fișierele MAM în mod implicit, așa că Borosh a susținut că un cracker ar putea găzdui un link de phishing într-un e-mail inofensiv și ar putea folosi ingineria socială pentru a determina un utilizator să recupereze fișierul de departe.

Windows nu le solicită un avertisment de securitate după deschiderea fișierului, permițând astfel executarea codului. S-ar putea să apară câteva avertismente de rețea, dar mulți utilizatori ar putea pur și simplu să le ignore.

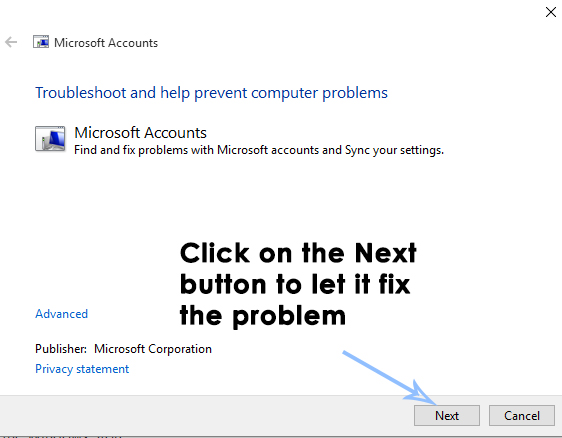

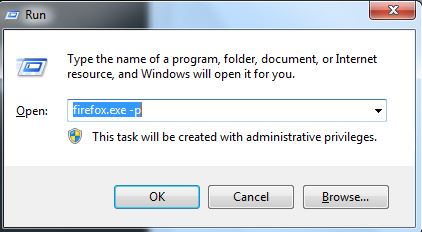

În timp ce acest crack pare înșelător de ușor de realizat, atenuarea este, de asemenea, înșelătoare de ușoară. Borosh a reușit să blocheze executarea macro-urilor de pe Internet doar prin setarea următoarei chei de registry:

Computer HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Utilizatorii cu mai multe produse Office vor trebui, totuși, să includă intrări de chei de registru separate pentru fiecare pe care s-ar părea.

Etichete Securitate Windows