Everpedia, Wikimedia Commons

În timp ce dispozitivele mobile Android sunt alimentate de o versiune securizată blocată a nucleului Linux, experții în securitate au găsit acum un alt troian care afectează sistemul de operare popular. Numit MysteryBot de către experții care lucrează cu ThreatFabric, se pare că atacă dispozitivele care rulează Android 7 și 8.

În anumite privințe, MysteryBot seamănă cu malware-ul LokiBot anterior. Cercetătorii ThreatFabric au analizat codul ambilor troieni și au descoperit că există mai mult decât probabil o legătură între creatorii ambilor. Au mers atât de departe încât au spus că MysteryBot se bazează pe codul LokiBot.

Trimite chiar date către același server C&C care a fost folosit cândva într-o campanie LokiBot, ceea ce ar insinua că acestea au fost dezvoltate și implementate de aceleași organizații.

Dacă acesta este într-adevăr cazul, atunci ar putea fi legat de faptul că codul sursă al LokiBot a fost scurs pe web acum câteva luni. Acest lucru a ajutat experții în securitate care au reușit să dezvolte unele atenuări pentru aceasta.

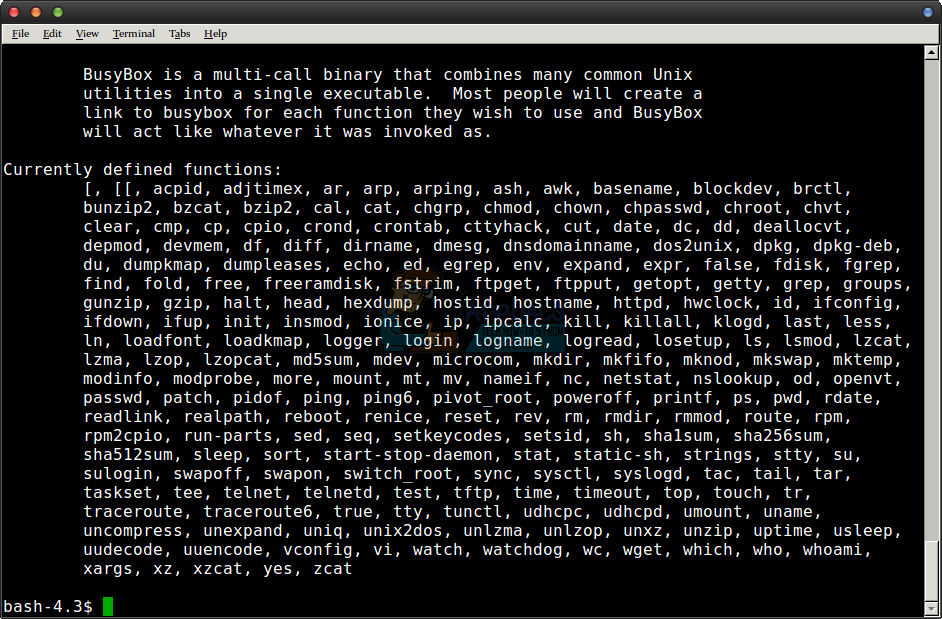

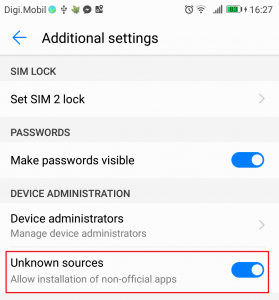

MysteryBot are câteva trăsături care îl disting cu adevărat de alte tipuri de malware bancar Android. De exemplu, poate afișa în mod fiabil ecrane suprapuse care imită paginile de autentificare ale aplicațiilor legitime. Inginerii Google au dezvoltat funcții de securitate care împiedicau malware-ul să afișeze ecrane suprapuse pe dispozitivele Android 7 și 8 în orice mod consecvent.

Ca rezultat, alte infecții cu programe malware bancare au arătat ecrane de suprapunere la momente ciudate, deoarece nu știau când utilizatorii priveau aplicații pe ecranul lor. MysteryBot abuzează de permisiunea de acces la utilizare, concepută în mod normal pentru a afișa statistici despre o aplicație. Scurge indirect detalii despre ce aplicație este afișată în prezent pe partea din față a interfeței.

Nu este clar ce influență are MysteryBot asupra dispozitivelor Lollipop și Marshmallow, ceea ce ar trebui să facă cercetări interesante în următoarele săptămâni, deoarece aceste dispozitive nu au neapărat toate aceste actualizări de securitate.

Prin direcționarea a peste 100 de aplicații populare, inclusiv multe care se află în afara e-banking-ului mobil, MysteryBot ar putea să obțină detalii de conectare chiar și de la utilizatori compromiși, care nu prea folosesc smartphone-urile atât de mult. Cu toate acestea, nu pare să fie în circulație curentă.

În plus, ori de câte ori utilizatorii apasă o tastă pe tastatura tactilă MysteryBot înregistrează locația gestului tactil și apoi încearcă să trianguleze poziția tastei virtuale pe care au tastat-o pe baza presupunerilor.

Deși acest lucru este cu ani-lumină înaintea precedentelor keylogger-uri Android bazate pe capturi de ecran, experții în securitate lucrează deja cu greu la dezvoltarea unei atenuări.

Etichete Securitate Android

![[Actualizare] Vulnerabilități serioase de securitate iOS cu interacțiune zero cu utilizatorii descoperite că sunt exploatate activ în aplicația sălbatică Apple Mail](https://jf-balio.pt/img/news/16/ios-serious-security-vulnerabilities-with-zero-user-interaction-discovered-being-actively-exploited-wild-in.jpg)