Let’s Encrypt este un proiect de colaborare Linux Foundation, autoritate de certificare deschisă, furnizat de Internet Security Research Group. Gratuit pentru oricine deține un nume de domeniu pentru a utiliza Let’s Encrypt pentru a obține un certificat de încredere. Capacitatea de a automatiza procesul de reînnoire, precum și de a lucra pentru a facilita instalarea și configurarea. Ajutați la menținerea securității site-urilor și avansați practicile de securitate TLS. Mențineți transparența, cu toate certificatele disponibile public pentru inspecție. Permiteți altora să își folosească protocoalele de emitere și reînnoire ca standard deschis.

În esență, Let’s Encrypt încearcă să facă securitatea să nu se bazeze pe cercuri ridicole realizate de organizații de mare profit. (Ați putea spune că cred în open source, iar acesta este open source în cel mai bun caz).

Există două opțiuni: descărcați pachetul și instalați-l din depozite sau instalați învelișul certbot-auto (anterior letsencrypt-auto) din letsencrypt direct.

Pentru a descărca din depozite

sudo apt-get install letsencrypt -y

Odată ce instalarea este terminată, este timpul să obțineți certificatul! Folosim metoda independentă, generând o instanță a unui server doar pentru achiziționarea certificatului dvs.

sudo lasă să cripteze cert-standalone –d example.com -d subdomeniu.example.com -d alteledomeniu.example.com

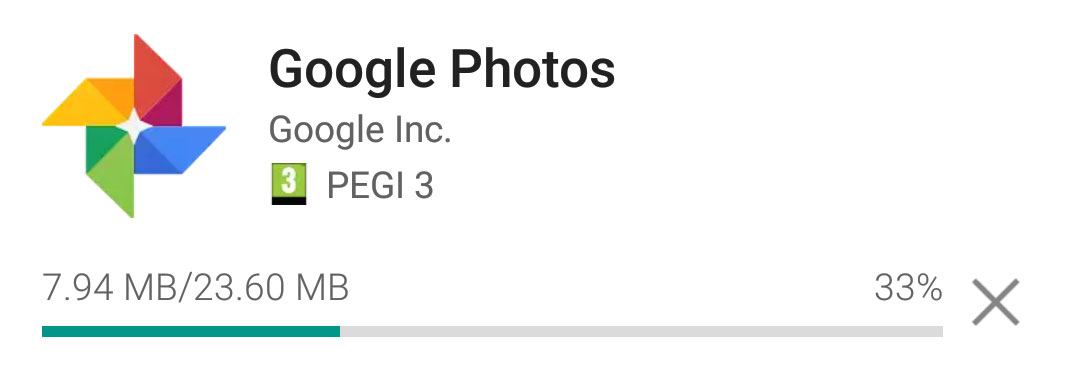

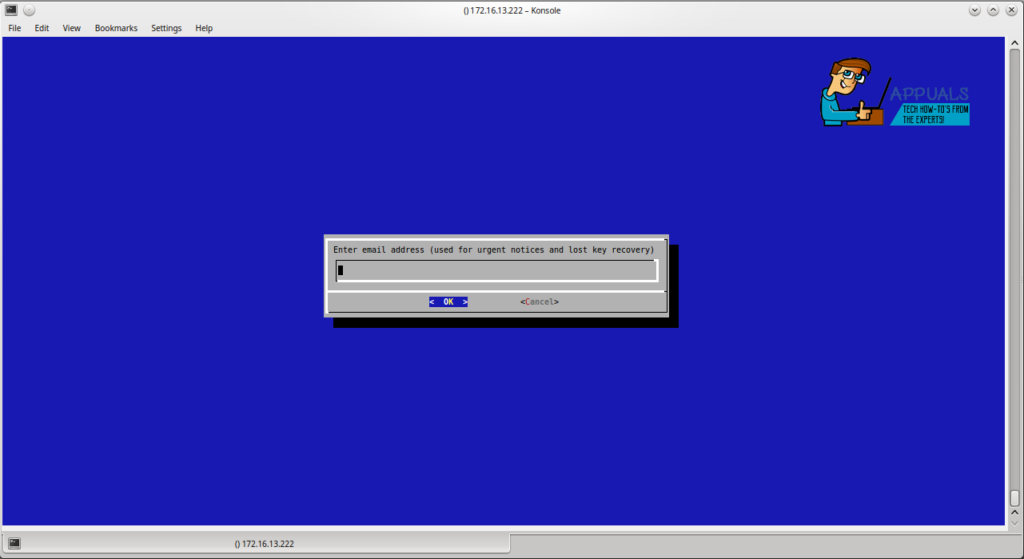

Introduceți adresa de e-mail și acceptați termenii și condițiile. Acum ar trebui să aveți un certificat bun pentru fiecare dintre domeniile și subdomeniile pe care le-ați introdus. Fiecare domeniu și subdomeniu sunt contestate, deci dacă nu aveți o înregistrare DNS care să indice serverul dvs., solicitarea va eșua.

Dacă doriți să testați procesul, înainte de a obține certificatul real, puteți adăuga –test-cert ca argument după certonly. Notă: –test-cert instalează un certificat nevalid. Puteți face acest lucru de un număr nelimitat de ori, totuși, dacă utilizați certificate live, există o limită de tarif.

Domeniile wild card nu sunt acceptate și nici nu pare că vor fi acceptate. Motivul dat este că, deoarece procesul de certificare este gratuit, puteți solicita câte aveți nevoie. De asemenea, puteți avea mai multe domenii și subdomenii pe același certificat.

Trecem la configurația NGINX pentru a utiliza certificatul nou achiziționat! Pentru calea către certificat, folosesc calea reală, mai degrabă decât o expresie regulată.

Avem SSL, ar putea să ne redirecționeze tot traficul către acesta. Prima secțiune server face exact asta. Am setat să redirecționeze tot traficul, inclusiv subdomeniile, către domeniul principal.

Dacă utilizați Chrome și nu dezactivați cifrele ssl enumerate mai sus, veți primi err_spdy_inadequate_transport_security. De asemenea, trebuie să editați fișierul conf nginx pentru a arăta așa ceva pentru a rezolva o eroare de securitate în gzip

În cazul în care descoperiți că primiți ceva de genul acces refuzat, trebuie să verificați din nou dacă server_name (și root) este corect. Tocmai am terminat de lovit cu capul de perete până am ieșit. Din fericire, în coșmarurile serverului meu, a venit răspunsul - ai uitat să îți setezi directorul rădăcină! Sângeroasă și bătută, am pus în rădăcină și iată-l, indexul meu minunat.

Dacă folosiți bagheta pentru a configura subdomenii separate, puteți utiliza

Vi se va solicita să creați o parolă pentru numele de utilizator (de două ori).

sudo service nginx restart

Acum veți putea accesa site-ul dvs. de oriunde cu un nume de utilizator și o parolă, sau local fără. Dacă doriți să aveți întotdeauna o provocare cu parolă, eliminați permisiunea 10.0.0.0/24; # Treceți la linia de rețea locală.

Țineți cont de spațiul pentru auth_basic, dacă nu este corect, veți primi o eroare.

Dacă ai greșit parola, vei fi lovit cu un 403

Un ultim element pe care trebuie să-l facem, configurăm reînnoirea autorizată a certificatelor SSL.

Pentru aceasta, un simplu job cron este instrumentul potrivit pentru job, îl vom pune ca utilizator root pentru a preveni erorile de permisiune

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * letsencrypt renew’) | sudo crontab -

Motivul utilizării / dev / null este să vă asigurați că puteți scrie pe crontab, chiar dacă anterior nu exista.

3 minute citite