Sursa de ilustrare a fișierului troian - Wikipedia

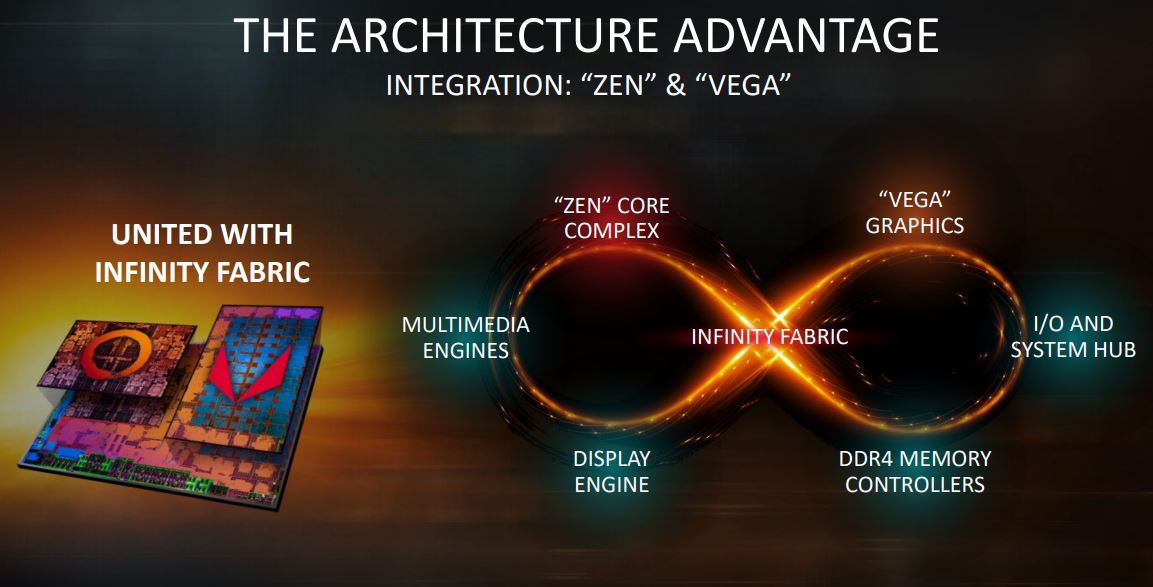

Central Wifi-Manager-ul D-Link este un instrument destul de ingenios. Este un instrument de gestionare a punctelor de acces fără fir bazat pe web, care vă permite să creați și să gestionați rețele fără fir cu mai multe site-uri, cu mai mulți locatari. Indiferent dacă este implementat pe computer local sau găzduit în cloud. Dar se pare că ar fi putut exista o problemă de securitate cu software-ul.

Managerul central Wifi al D-Link

Sursă - D-Link

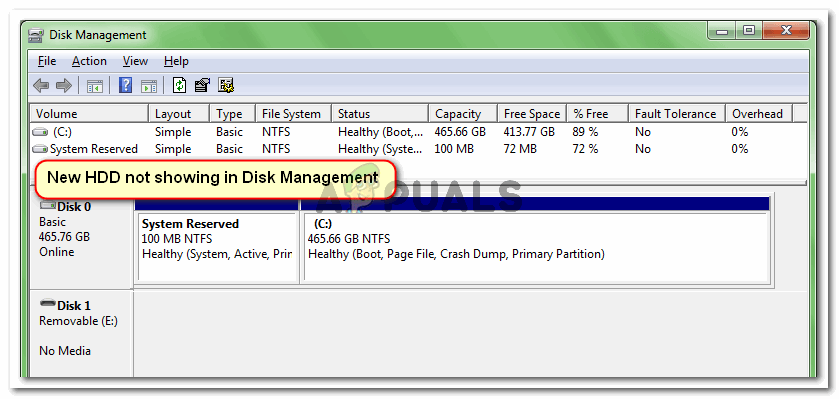

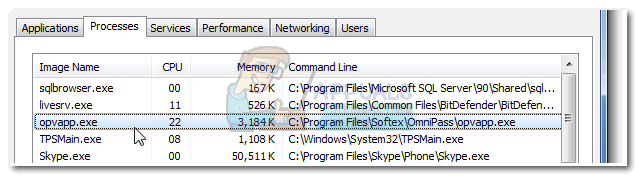

Manager D-Link Wifi software-ul este susceptibil de atacuri de escaladare a privilegiilor printr-un troian. Privilegiul escaladării atacurile sunt destul de frecvente și profită de unele defecte în proiectarea codului. Aceste exploatări de escaladare conferă atacatorului o autoritate ridicată decât intenționase. Aici dispozitivele cu WiFiManager CWM-100 1.03 r0098 central încarcă „quserex.dll” exploatat și creează un nou thread care rulează cu integritatea sistemului. Acest lucru oferă atacatorului libertatea completă de a rula orice cod rău intenționat ca SISTEM. Atacatorii trebuie doar să creeze un fișier DLL pe 32 de biți numit „ quserex.dll ”(Troian) și plasați-l în același director ca și„ CaptivelPortal.exe „, Apoi reporniți serviciul“ CaptivelPortal '.

Fișierele DLL (Dynamic Link Library) sunt fișiere executabile care sunt destul de susceptibile la atacuri. Dacă funcția unei biblioteci DLL este înlocuită cu funcția originală și un cod de virus, atunci executarea funcției originale va declanșa o sarcină utilă troiană.

D-Link a fost informat despre această problemă pe 8 august și au recunoscut același lucru. D-Link a început să remedieze eroarea în septembrie și a promis că va oferi o remediere până la 31 octombrie. Acest articol a fost obținut din aici , unde acest lucru a fost raportat inițial.

Aceasta este o vulnerabilitate destul de severă, având în vedere cazul de utilizare al software-ului Central Wifi-Manager. Au fost și rapoarte anterioare al altor exploit-uri referitoare la executarea codului la distanță, care a fost apoi remediat. În consecință, D-Link a reparat probabil acest exploit înainte de a fi publicat pe 8 noiembrie, deci nu pare să existe amenințări imediate pentru utilizatorii software-ului.