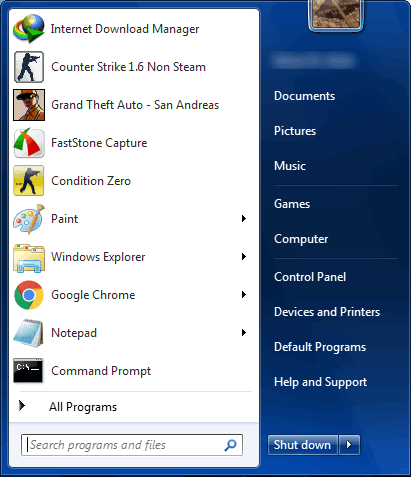

SSH este un protocol de rețea care funcționează într-o consolă. Cel mai frecvent utilizat client SSH este PuTTy. Imaginea de mai jos prezintă o sesiune SSH stabilită. Este ușor de utilizat și rapid. Majoritatea profesioniștilor IT gestionează întreaga rețea numai prin SSH datorită securității și accesului rapid / ușor pentru a efectua sarcini administrative și de gestionare pe server. Întreaga sesiune în SSH este criptată - Protocoalele majore pentru SSH sunt SSH1 / SSH-1 și SSH2 / SSH-2. SSH-2 este cel din urmă, mai sigur decât SSH-1. Un sistem de operare Linux are un utilitar încorporat numit Terminal pentru a accesa consola și o mașină Windows necesită un client SSH (de exemplu, PuTTy).

Accesarea unei gazde la distanță folosind SSH

Pentru a accesa o gazdă / mașină la distanță folosind SSH, va trebui să aveți următoarele:

la) PuTTy (client SSH gratuit)

b) Numele de utilizator SSH Server

c) Parola serverului SSH

d) Port SSH care este de obicei 22 dar din moment ce 22 este implicit, ar trebui să fie schimbat într-un alt port pentru a evita atacurile asupra acestui port.

Într - o mașină Linux, rădăcină de nume de utilizator este administratorul în mod implicit și conține toate drepturile administrative.

În Terminal, următoarea comandă va iniția o conexiune la server.

ssh root@192.168.1.1

unde, root este numele de utilizator, iar 192.168.1.1 este adresa gazdei

Așa arată terminalul:

Comenzile dvs. vor fi tastate după simbolul $ . Pentru ajutor cu orice comandă din terminal / chit, utilizați sintaxa:

om ssh

om comandă

man, urmată de orice comandă, va reveni la ghidarea comenzii pe ecran

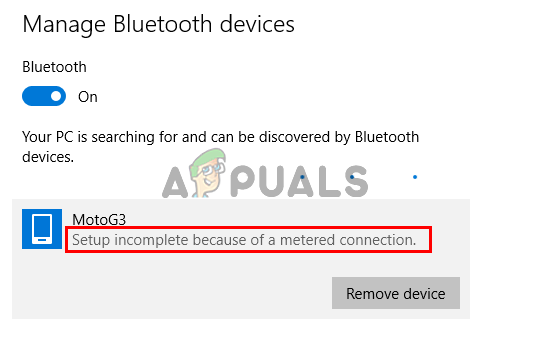

Deci, ceea ce voi face acum, este SSH folosind PuTTy în sistemul meu de operare Debian care rulează pe VMWare.

Dar, înainte de a face acest lucru, trebuie să activez SSH conectându-mă la VM Debian - Dacă tocmai ați cumpărat un server de la o companie de găzduire, atunci le puteți solicita să activeze SSH pentru dvs.

Pentru a activa ssh, utilizați

sudo /etc/init.d/ssh restart

Deoarece folosesc Ubuntu și ssh nu a fost instalat, așa că

Pentru a instala ssh utilizați aceste comenzi

sudo apt-get install openssh-client

sudo apt-get install openssh-server

Și, iată ce am, conectat la SSH prin PuTTy:

Acum, aceasta este ceea ce este necesar pentru a configura SSH și a stabili o sesiune prin PuTTy - Mai jos, voi aborda câteva caracteristici avansate de bază care vor începe încet pentru a vă oferi o imagine mai bună a întregului scenariu.

Fișierul de configurare ssh implicit se află la: / etc / ssh / sshd_config

Pentru a vizualiza fișierul de configurare utilizați: cat / etc / ssh / sshd_config

Pentru a edita fișierul de configurare utilizați: vi / etc / ssh / sshd_config sau nano / etc / ssh / sshd_config

După editarea oricărui fișier, utilizați CTRL + X și apăsați tasta Y pentru a o salva și a o ieși (nano editor)

Portul SSH poate fi schimbat din fișierul de configurare, portul implicit este 22. Comenzile de bază, cat, vi și nano vor funcționa și pentru alte lucruri. Pentru a afla mai multe despre comenzi în mod specific, folosiți Căutarea Google.

Dacă modificați orice fișier de configurare, atunci este necesară o repornire pentru serviciul respectiv. Mergând mai departe, să presupunem că dorim acum să ne schimbăm portul, deci ceea ce vom face este să edităm fișierul sshd_config și aș folosi

nano / etc / ssh / sshd_config

Trebuie să vă conectați ca administrator sau să utilizați sudo nano / etc / ssh / sshd_config pentru a edita fișierul. După ce a fost editat, reporniți serviciul ssh, sudo /etc/init.d/ssh restart

Dacă schimbați un port, asigurați-vă că îl permiteți în IPTABLES, dacă utilizați firewall-ul implicit.

iptables -I INPUT -p tcp –dport 5000 -j ACCEPT/etc/rc.d/init.d/iptables save

Solicitați iptables pentru a confirma dacă portul este deschis

iptables -nL | grep 5000

Există mai multe directive în fișierul de configurare, așa cum am discutat anterior, există două protocoale pentru SSH (1 și 2). Dacă este setat la 1, schimbați-l la 2.

Mai jos este o parte din fișierul meu de configurare:

# Fișier de configurare generat de pachet

# Vedeți pagina de manual sshd_config (5) pentru detalii

# Ce porturi, IP-uri și protocoale ascultăm

Portul 5000 a înlocuit numărul 22 cu port

# Utilizați aceste opțiuni pentru a restricționa la ce interfețe / protocoale se va lega sshd

#ListenAddress ::

#ListenAddress 0.0.0.0

Protocol 2 a înlocuit protocolul 1 cu 2

nu uitați să reporniți serviciul după ce ați făcut modificări

Root este administratorul și se recomandă ca acesta să fie dezactivat, altfel, dacă sunteți deschis la conexiuni la distanță, puteți deveni un subiect al unui atac de forță brută sau al altor vulnerabilități ssh - serverele Linux, sunt cele mai iubite cutii de către hackeri directiva LoginGraceTime , stabilește o limită de timp pentru ca utilizatorul să se conecteze și să se autentifice, dacă utilizatorul nu face acest lucru, atunci conexiunea se închide - lăsați-o în mod implicit

# Autentificare:

LoginGraceTime 120

PermitRootLogin nr

StrictModes da

O caracteristică super cool este Autentificare cheie (PubkeyAuthentication) - Această caracteristică vă permite să configurați numai autentificarea bazată pe cheie, așa cum vedem cu serverele Amazon EC3. Puteți accesa serverul doar utilizând cheia dvs. privată, este foarte sigură. Pentru ca acest lucru să funcționeze, ar trebui să generați o pereche de chei și să adăugați cheia privată la aparatul dvs. la distanță și să adăugați cheia publică la server, astfel încât să poată fi accesată folosind acea cheie.

PubkeyAuthentication da

AuthorizedKeysFile .ssh / author_keys

RSAAuthentication da

Parolă Autentificare nr

Aceasta va refuza orice parolă și va permite utilizatorilor accesul doar cu o cheie.

Într-o rețea profesională, veți informa de obicei utilizatorii despre ce li se permite să facă și ce nu, și despre orice alte informații necesare

Fișierul de configurare de editat pentru bannere este: / etc / motd

Pentru a deschide fișierul în editor, tastați: nano / etc / motd sau sudo / etc / motd

Editați fișierul, așa cum ați face în notepad.

De asemenea, puteți plasa bannerul într-un fișier și îl puteți face referire în / etc / motd

de exemplu: nano banner.txt va crea un fișier banner.txt și va deschide imediat editorul.

Editați bannerul și ctrl + x / y pentru a-l salva. Apoi, faceți referire la acesta în fișierul motd folosind

Banner /home/users/appualscom/banner.txt SAU orice, calea fișierului este.

La fel ca bannerul, puteți adăuga și un mesaj înainte de solicitarea de conectare, fișierul pentru editare este / etc / issue

Tunelare SSH

Tunelarea SSH vă permite să tunelați traficul de la mașina dvs. locală la o mașină la distanță. Este creat prin protocoale SSH și este criptat. Consultați articolul de pe Tunelare SSH

Sesiune grafică peste tunelul SSH

Activați sesiunea grafică / gui necomentând următoarea linieX11 Redirecționare da

La finalul clientului comanda ar fi:

ssh -X root@10.10.10.111

Puteți rula un program precum Firefox etc. utilizând comenzi simple:

firefox

Dacă apare o eroare de afișare, atunci setați adresa:

export DISPLAY = IPaddressofmachine: 0.0

TCP Wrappers

Dacă doriți să permiteți gazdele selectate și să refuzați unele, atunci acestea sunt fișierele pe care trebuie să le editați

1. /etc/hosts.allow

2. /etc/hosts.deny

Pentru a permite câteva gazde

sshd: 10.10.10.111

Pentru a bloca pe toți utilizatorii să acceseze serverul dvs., adăugați următoarea linie în /etc/hosts.deny

sshd: TOATE

SCP - Copie securizată

SCP - copia sigură este un utilitar de transfer de fișiere. Va trebui să utilizați următoarea comandă pentru a copia / transfera fișiere pe ssh.

comanda de mai jos va copia fișierul meu în / home / user2 la 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

sintaxa destinației sursei scp

Pentru a copia un folder

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Căutarea fișierelor pe o mașină la distanță

Este foarte ușor să căutați fișiere pe o mașină la distanță și să vizualizați ieșirea din sistemul dvs. Pentru a căuta fișiere pe o mașină la distanță

ssh root@10.10.10.111 „find / home / user –name‘ * .jpg ’”Comanda va căuta în / home / directorul utilizatorului toate fișierele * .jpg, puteți juca cu el. find / -name va căuta în întregul director / root.

Securitate suplimentară SSH

iptables vă permite să setați limitări bazate pe timp. Comenzile de mai jos vor bloca utilizatorul timp de 120 de secunde dacă nu reușesc să se autentifice. Puteți utiliza parametrul / second / hour / minute sau / day din comandă pentru a specifica perioada ..

Limite bazate pe timpiptables -A INPUT -p tcp -m state –syn –state NEW –port 22 -m limit –limit 120 / second –limit-burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m state –syn –state NEW –dport 5000 -j DROP

5000 este portul, modificați-l conform setărilor dvs. .

Permiterea autentificării dintr-un anumit IP

iptables -A INPUT -p tcp -m state –state NEW –sursa 10.10.10.111 –port 22 -j ACCEPT

Alte comenzi utile

Atașați un ecran pe SSH

ssh -t root@10.10.10.111 ecran –r

Verificare viteză transfer SSH

da | pv | ssh $root@10.10.10.111 „cat> / dev / null”