Tunelare SSH este foarte bun pentru administratorii de rețea sau chiar pentru utilizatorii casnici preocupați de securitate. Dacă o conexiune nu este criptată, atunci informațiile transmise vor fi de obicei prin text simplu, care poate fi interceptat / citit, expunându-vă rețeaua la un risc de piratare.

Este extrem de important să aveți grijă de aspectul de securitate, mai ales atunci când utilizați o rețea publică, cum ar fi la aeroporturi, cafenele etc. RISC EXTREM DE ÎNALT!

Pentru a afla mai multe despre lucrurile de securitate, aruncați o privire la Backtrack, care este o distribuție Linux și poate rula pe VM - vine compilat cu numeroase instrumente ambalate în interior - Nu voi numi instrumentele, vă las să faceți explorarea. Scopul acestui ghid nu este promovarea acestuia, ci apărarea acestuia. În mod ideal, dacă nu sunteți atât de tehnician, atunci cel mai bine ar fi să cumpărați un VPN pe care îl folosesc pe cel meu creat pe o instanță Amazon EC3, cu un singur clic, sunt conectat la o rețea securizată prin VPN.

Dar dacă nu sunteți interesat, puteți crea un tunel SSH. Pentru aceasta, aveți nevoie de un server Linux care poate fi accesat de la distanță. Acest server va cripta datele și va acționa ca mediator pentru transmiterea informațiilor, trecându-le pe internet. SSH este ușor de instalat, consultați acest ghid http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

De asemenea, puteți configura un proxy pe serverul dvs., dar pentru aceasta veți avea nevoie de calmar, care este simplu și există o mulțime de ghiduri disponibile. PuTTy poate fi descărcat de pe http://www.chiark.greenend.org.uk/~sgtatham/putty/

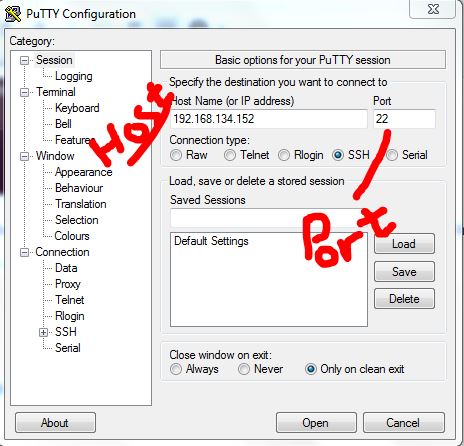

Adăugați adresa IP (sau numele gazdei serverului dvs.) și salvați-o cu un nume. Dacă nu îl salvați, va trebui să îl introduceți de fiecare dată când doriți să vă conectați.

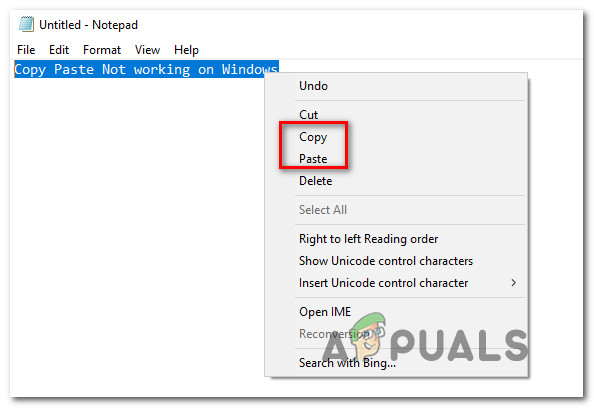

Din panoul din stânga, faceți clic pe CONEXIUNE și SSH și TUNELURI, apoi selectați Dinamic și setați portul sursă la 7070 și apăsați ADD. Selectați Local, Port sursă 8080 (sau portul dvs.) sau oricare ar fi portul și destinația 127.0.0.1:port și faceți clic din nou pe adăugare.

Faceți clic pe Sesiune în panoul din stânga (sus) și salvați această configurare. Acum, când veți intra pe server, veți fi direcționat către fereastra terminalului.

Acum, când îl deschideți, veți obține o fereastră de terminal. Dacă nu doriți să utilizați acest lucru deloc, există o opțiune „nu porniți nici o comandă sau deloc” sub SSH din meniu.

În timp ce rulează, puteți rula orice aplicație care funcționează cu un proxy. Dacă permite proxy-ul Socks 5 sau 4, atunci îndreptați-l către 127.0.0.1 pe portul 7070 și acum se va tunela și datele vor ieși de pe serverul dvs. Linux. Dacă acceptă doar proxy HTTP, atunci utilizați portul 127.0.0.1 8080.

Traficul trimis prin acest sistem nu poate fi scos din aer (adulmecat) de către hackeri, deoarece este criptat.

Etichete Tunelare SSH 2 minute citite