Oracol

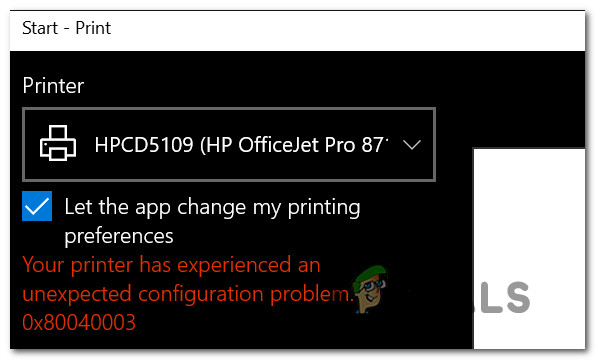

Oracle a recunoscut vulnerabilitatea de securitate exploatată activ pe serverele sale WebLogic populare și pe scară largă. Deși compania a emis un patch, utilizatorii trebuie să își actualizeze sistemele cel mai devreme, deoarece bug-ul WebLogic de zi zero este în prezent în exploatare activă. Defectul de securitate a fost etichetat cu nivelul de „severitate critică”. Scorul Common Vulnerability Scoring System sau scorul de bază CVSS este un 9.8 alarmant.

Oracol recent adresat o vulnerabilitate critică care îi afectează serverele WebLogic. Vulnerabilitatea critică WebLogic zero-day amenință securitatea online a utilizatorilor. Bug-ul poate permite unui atacator la distanță să obțină controlul administrativ complet al victimei sau al dispozitivelor țintă. Dacă acest lucru nu este suficient de important, odată ajuns în interior, atacatorul la distanță poate executa cu ușurință cod arbitrar. Implementarea sau activarea codului se poate face de la distanță. Deși Oracle a emis rapid un patch pentru sistem, este de latitudinea administratorilor serverului să implementeze sau să instaleze actualizarea, deoarece această eroare de zi zero WebLogic este considerată a fi în exploatare activă.

Consilierul Security Alert de la Oracle, etichetat oficial ca CVE-2019-2729 menționează că amenințarea este „vulnerabilitatea de deserializare prin XMLDecoder în Oracle WebLogic Server Web Services. Această vulnerabilitate la executarea codului la distanță este exploatabilă de la distanță fără autentificare, adică poate fi exploatată într-o rețea fără a fi nevoie de un nume de utilizator și o parolă. '

Vulnerabilitatea de securitate CVE-2019-2729 a câștigat un nivel critic de severitate. Scorul de bază CVSS de 9,8 este de obicei rezervat celor mai severe și critice amenințări la adresa securității. Cu alte cuvinte, administratorii de server WebLogic trebuie să acorde prioritate implementării patch-ului emis de Oracle.

Executarea codului la distanță Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #Securitate pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 iunie 2019

Un studiu recent realizat de China KnownSec 404 Team susține că vulnerabilitatea de securitate este urmărită sau utilizată în mod activ. Echipa consideră că noul exploit este în esență o ocolire pentru patch-ul unui bug cunoscut anterior etichetat oficial ca CVE-2019–2725. Cu alte cuvinte, echipa consideră că Oracle ar fi putut lăsa din greșeală o lacună în ultimul patch care era menit să soluționeze o eroare de securitate descoperită anterior. Cu toate acestea, Oracle a clarificat oficial că vulnerabilitatea de securitate abordată tocmai nu are legătură cu cea anterioară. Într-o postare pe blog menită să ofere clarificări cam la fel, John Heimann, VP Security Program Management, a remarcat: „Vă rugăm să rețineți că, deși problema abordată de această alertă este vulnerabilitatea de deserializare, ca cea abordată în Alerta de securitate CVE-2019-2725, este o vulnerabilitate distinctă.

Vulnerabilitatea poate fi ușor exploatată de un atacator cu acces la rețea. Atacatorul necesită doar acces prin HTTP, una dintre cele mai comune căi de rețea. Atacatorii nu au nevoie de acreditări de autentificare pentru a exploata vulnerabilitatea pe o rețea. Exploatarea vulnerabilității poate duce la preluarea serverelor Oracle WebLogic vizate.

Weblogic XMLDecoder RCE

începe de la CVE-2017-3506, se termină la CVE-2019-2729. Îl înnebunim pe Oracle, în cele din urmă utilizează WHITELIST pentru a remedia problema. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 iunie 2019

Ce servere Oracle WebLogic rămân vulnerabile la CVE-2019-2729?

Indiferent de corelația sau conexiunea cu eroarea de securitate anterioară, mai mulți cercetători în domeniul securității au raportat în mod activ noua vulnerabilitate WebLogic de zero zile la Oracle. Potrivit cercetătorilor, eroarea afectează versiunile Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

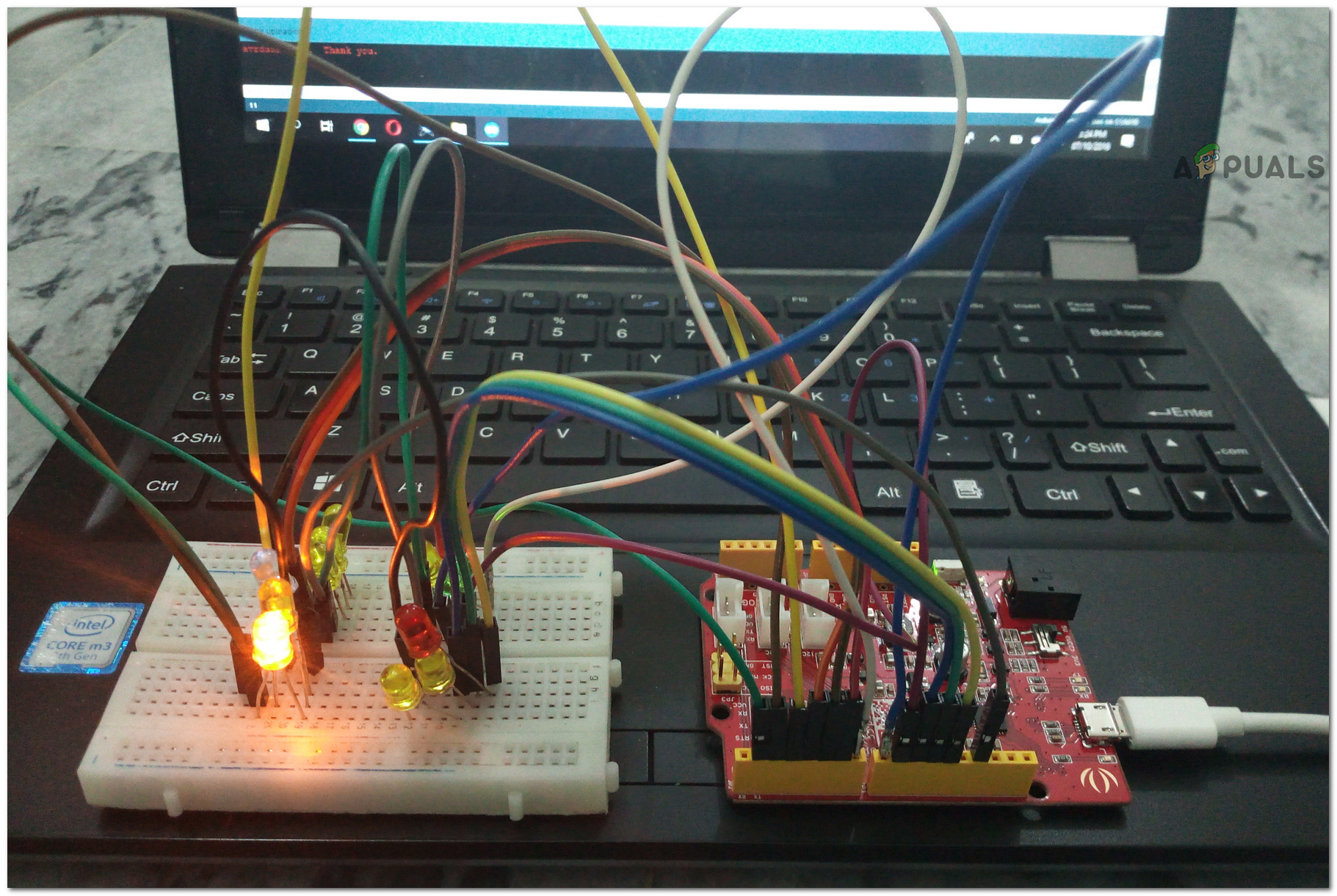

Interesant, chiar înainte ca Oracle să emită patch-ul de securitate, au existat câteva soluții pentru administratorii de sistem. Celor care doreau să își protejeze rapid sistemele li s-au oferit două soluții separate care ar putea funcționa în continuare:

Scenariul 1: Găsiți și ștergeți wls9_async_response.war, wls-wsat.war și reporniți serviciul Weblogic. Scenariul 2: controlează accesul URL pentru căile / _async / * și / wls-wsat / * prin controlul politicii de acces.

Cercetătorii de securitate au reușit să descopere aproximativ 42.000 de servere WebLogic accesibile la internet. Inutil să menționăm că majoritatea atacatorilor care doresc să exploateze vulnerabilitatea vizează rețelele corporative. Intenția principală din spatele atacului pare să fie eliminarea malware-ului de cripto-mining. Serverele au unele dintre cele mai puternice puteri de calcul și astfel de programe malware le folosesc discret pentru a extrage criptocurrency. Unele rapoarte indică faptul că atacatorii implementează programe malware miniere. Se știe chiar că atacatorii foloseau fișiere de certificate pentru a ascunde codul rău intenționat al variantei malware. Aceasta este o tehnică destul de obișnuită pentru a evita detectarea prin software anti-malware.