PB Tech

Jerome Segura, un cercetător de securitate de top care lucrează cu Malwarebytes, a găsit o modalitate de a ocoli protecțiile de securitate în Microsoft Office folosind un vector de atac care nu necesită macrocomenzi. Acest lucru vine pe seama altor cercetători care au găsit recent metode de a utiliza comenzile rapide macro pentru a abuza de bazele de date Access.

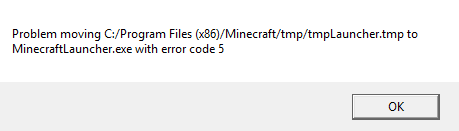

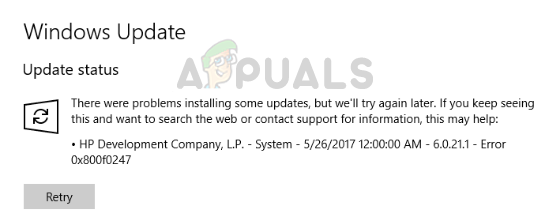

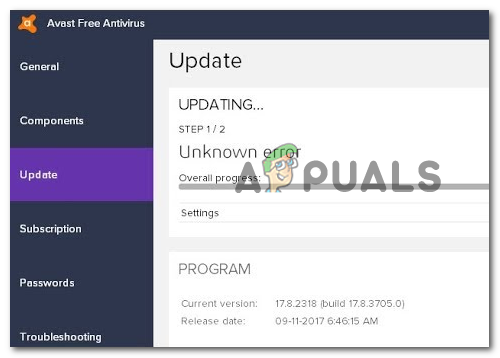

Prin încorporarea unui fișier de setări într-un document Office, atacatorii pot folosi ingineria socială pentru a determina utilizatorii să ruleze cod periculos fără alte notificări. Când tehnica funcționează, Windows nu lansează niciun mesaj de eroare. Chiar și cele criptice pot fi ocolite, ceea ce ajută la ascunderea faptului că se întâmplă orice.

Un format de fișier specific Windows 10 conține cod XML care poate crea comenzi rapide pentru applet-uri în panoul de control. Acest format, .SettingContent.ms, nu exista în versiunile anterioare de Windows. Prin urmare, nu ar trebui să fie vulnerabili la acest exploit, din câte știu cercetătorii.

Nici cei care au implementat Office utilizând stratul de compatibilitate al aplicației Wine nu ar trebui să întâmpine probleme, indiferent dacă utilizează GNU / Linux sau macOS. Unul dintre elementele XML pe care le deține acest fișier poate, totuși, să facă ravagii cu mașinile Windows 10 care rulează pe bare metal.

DeepLink, așa cum este cunoscut elementul, permite executarea pachetelor executabile binare chiar dacă au comutatoare și parametri după ele. Un atacator ar putea apela la PowerShell și apoi să adauge ceva după el, astfel încât să poată începe să execute cod arbitrar. Dacă ar prefera, ar putea chiar să apeleze la interpretul original de comandă moștenită și să folosească același mediu cu care linia de comandă Windows a oferit codificatorilor încă de la primele versiuni ale nucleului NT.

Drept urmare, un atacator creativ ar putea crea un document care să pară legitim și să pretindă că este altcineva pentru a determina oamenii să facă clic pe un link de pe acesta. Aceasta ar putea, de exemplu, să se obișnuiască cu descărcarea aplicațiilor de criptominare pe mașina unei victime.

De asemenea, ar putea dori să trimită un fișier printr-o mare campanie de spam. Segura a sugerat că acest lucru ar trebui să asigure că atacurile clasice de inginerie socială nu se vor demoda în curând. În timp ce un astfel de fișier ar trebui distribuit către nenumărați utilizatori pentru a se asigura că câțiva ar permite executarea codului, acest lucru ar trebui să fie posibil prin disimularea acestuia ca altceva.