Un plugin WordPress popular, care ajută administratorii de site-uri web cu activități de întreținere și întreținere, este extrem de vulnerabil la exploatare . Manevrabil, pluginul poate fi utilizat pentru a face inactiv întregul site web sau atacatorii pot prelua același lucru cu privilegii de administrator. Defectul de securitate din cadrul popularului plugin WordPress a fost etichetat ca „critic” și a acordat unul dintre cele mai mari scoruri CVSS.

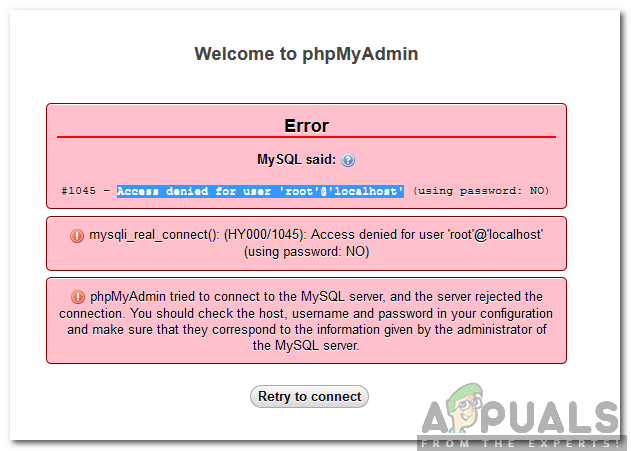

Un plugin WordPress poate fi utilizat cu o supraveghere minimă din partea administratorilor autorizați. Se pare că vulnerabilitatea lasă funcțiile bazei de date complet nesecurizate. Aceasta înseamnă că orice utilizator poate reseta eventualele tabele de baze de date dorite, fără autentificare. Inutil să adăugați, acest lucru înseamnă că postările, comentariile, paginile întregi, utilizatorii și conținutul lor încărcat ar putea fi șterse cu ușurință în câteva secunde.

Plugin-ul WordPress „Resetarea bazei de date WP” Vulnerabil la exploatarea și manipularea ușoară pentru preluarea sau eliminarea site-ului web:

După cum sugerează și numele, pluginul WP Database Reset este utilizat pentru a reseta bazele de date. Administratorii de site-uri web pot alege între resetarea completă sau parțială. Pot chiar să comande o resetare pe baza unor tabele specifice. Cel mai mare avantaj al pluginului este comoditatea. Pluginul evită sarcina minuțioasă a instalării standard WordPress.

S-a constatat că pluginul WordPress WP Database Reset conține o problemă de securitate exploatabilă care poate fi exploatată pentru a prelua site-urile vulnerabile. In conformitate cu #WordPress bibliotecă, pluginul este activ pe peste 80.000 de site-uri web. Actualizați pluginul astăzi. https://t.co/xrCjyVPvzY

- Vigilant Technologies (@VigilantCloud) 17 ianuarie 2020

Echipa de securitate Wordfence , care a descoperit defectele, a indicat că două vulnerabilități severe din cadrul pluginului WP Database Reset au fost găsite pe 7 ianuarie. Oricare dintre vulnerabilități poate fi utilizată pentru a forța o resetare completă a site-ului web sau preluarea aceluiași.

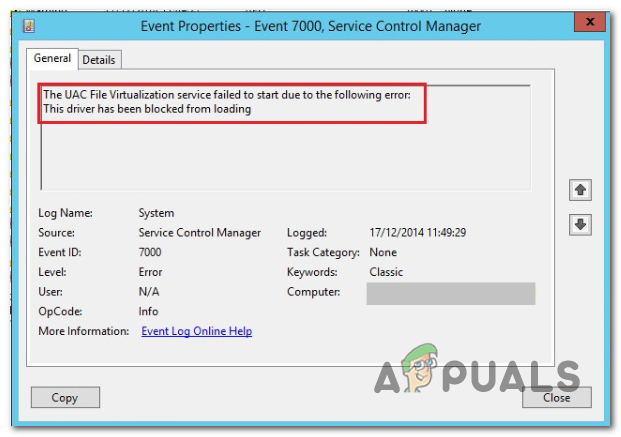

Prima vulnerabilitate a fost etichetată ca CVE-2020-7048 și a emis un scor CVSS de 9,1. Acest defect există în funcțiile de resetare a bazei de date. Aparent, niciuna dintre funcții nu a fost securizată prin verificări, autentificare sau verificare a privilegiilor. Aceasta înseamnă că orice utilizator ar putea reseta orice tabel de bază de date dorit, fără autentificare. Utilizatorul a trebuit să trimită o cerere simplă de apel pentru pluginul WP Database Reset și ar putea șterge în mod eficient paginile, postările, comentariile, utilizatorii, conținutul încărcat și multe altele.

https://t.co/zcP3OPb8N5

- Securitate GeekWire (@geekwiresec) 17 ianuarie 2020

A doua vulnerabilitate de securitate a fost etichetată ca CVE-2020-7047 și a emis un scor CVSS de 8,1. Deși un scor ușor mai mic decât primul, al doilea defect este la fel de periculos. Această eroare de securitate a permis oricărui utilizator autentificat să nu își acorde doar privilegii administrative la nivel de Dumnezeu, ci și „să renunțe la toți ceilalți utilizatori din tabel cu o simplă solicitare”. Șocant, nivelul de permisiune al utilizatorului nu a contat. Vorbind despre același lucru, Chloe Chamberland, de la Wordfence, a spus:

„De fiecare dată când tabela wp_users a fost resetată, a scăpat toți utilizatorii din tabelul utilizatorilor, inclusiv administratorii, cu excepția utilizatorului conectat în prezent. Utilizatorul care trimite cererea va fi transmis automat administratorului, chiar dacă ar fi doar abonat. ”

https://t.co/tjKkqkNEsR

- Securitate GeekWire (@geekwiresec) 17 ianuarie 2020

În calitate de administrator unic, utilizatorul ar putea, în esență, să deturneze un site vulnerabil și să obțină în mod eficient controlul complet asupra sistemului de gestionare a conținutului (CMS). Potrivit cercetătorilor în domeniul securității, dezvoltatorul pluginului WP Database Reset a fost alertat și un patch pentru vulnerabilități ar fi trebuit să fie implementat săptămâna aceasta.

Cea mai recentă versiune a pluginului WP Database Reset, cu patch-urile incluse, este 3.15. Având în vedere riscul sever de securitate, precum și șansele mari de eliminare permanentă a datelor, administratorii trebuie fie să actualizeze pluginul, fie să îl elimine complet. Potrivit experților, aproximativ 80.000 de site-uri web au instalat și activ pluginul WP Database Reset. Cu toate acestea, puțin mai mult de 5% dintre aceste site-uri web par să fi efectuat actualizarea.

Etichete Securitate cibernetică WordPress