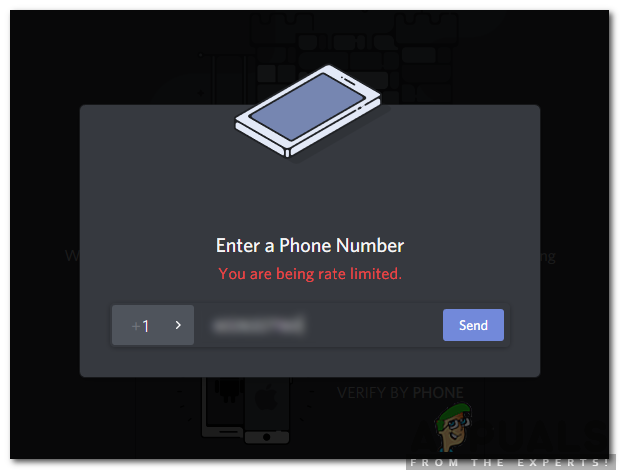

laboratoare intezer

APT15, un grup de informare care poate fi legat de o organizație din China, a dezvoltat o nouă varietate de programe malware pe care experții infosec de la firma de cercetare de securitate Intezer susțin că împrumută cod de la instrumente mai vechi. Grupul a fost activ cel puțin din 2010-2011 și, prin urmare, are o bibliotecă de cod destul de mare din care să se bazeze.

Deoarece tinde să desfășoare campanii de spionaj împotriva țintelor de apărare și energie, APT15 și-a menținut un profil destul de ridicat. Crackerii din grup au folosit vulnerabilități de backdoor în instalațiile software britanice pentru a lovi contractorii guvernamentali din Marea Britanie în martie.

Cea mai recentă campanie a acestora implică ceva ce experții în securitate numesc MirageFox, deoarece se pare că se bazează pe un instrument vintage din 2012 numit Mirage. Numele pare să provină dintr-un șir găsit într-unul dintre module care alimentează instrumentul de cracare.

Deoarece atacurile originale Mirage foloseau codul pentru a crea un shell la distanță, precum și funcții de decriptare, acesta putea fi folosit pentru a obține controlul sistemelor sigure, indiferent dacă acestea au fost virtualizate sau rulate pe metal. Mirage însuși a împărtășit codul cu instrumente de atac cibernetic precum MyWeb și BMW.

Și acestea au fost urmărite până la APT15. Un eșantion al celui mai nou instrument al acestora a fost compilat de experții în securitate DLL pe 8 iunie și apoi încărcat pe VirusTotal o zi mai târziu. Acest lucru a oferit cercetătorilor de securitate capacitatea de a-l compara cu alte instrumente similare.

MirageFox folosește un fișier executabil McAfee, altfel legitim, pentru a compromite o DLL și apoi pentru a o deturna pentru a permite executarea arbitrară a codului. Unii experți consideră că acest lucru este făcut pentru a prelua sisteme specifice cărora li se pot transmite apoi instrucțiunile de comandă și control manual (C&C).

Acest lucru s-ar potrivi cu modelul folosit de APT15 în trecut. Un reprezentant de la Intezer a declarat chiar că construirea componentelor malware personalizate concepute pentru a se potrivi cel mai bine mediului compromis este modul în care APT15 își desfășoară activitatea de obicei, ca să spunem așa.

Instrumentele anterioare utilizau un exploit prezent în Internet Explorer, astfel încât malware-ul să poată comunica cu servere C&C la distanță. Deși o listă a platformelor afectate nu este încă disponibilă, se pare că acest malware specific este foarte specializat și, prin urmare, nu pare să reprezinte o amenințare pentru majoritatea tipurilor de utilizatori finali.

Etichete malware