Windows 10

Sistemul de operare Microsoft Windows are două vulnerabilități de securitate care sunt exploatate de scriitori de coduri rău intenționate. Defectele de securitate recent descoperite sunt capabile să execute codul de la distanță sau să funcționeze RCE și există în biblioteca Adobe Type Manager. Bugul de securitate poate permite exploatatorilor să acceseze și să controleze de la distanță computerele victimei după instalarea chiar și a celor mai recente actualizări. Este îngrijorător să observăm că nu există încă niciun patch disponibil.

Microsoft a admis că există două vulnerabilități Windows zero-day care pot executa coduri rău intenționate pe sisteme complet actualizate. Vulnerabilitățile au fost găsite în biblioteca Adobe Type Manager, care este utilizată pentru a afișa formatul Adobe Type 1 PostScript în Windows. Microsoft a promis că va dezvolta un patch pentru a atenua riscul și a corela exploatările. Cu toate acestea, compania va lansa patch-urile ca parte a viitoarei patch-uri de marți. Cu toate acestea, utilizatorii de sisteme de operare Windows îngrijorați au câțiva temporari și soluții simple pentru a-și proteja sistemele de aceste două noi vulnerabilități RCE.

Microsoft avertizează despre vulnerabilitățile de 0 zi pentru executarea codului Windows cu potențial limitat de atacuri vizate:

Nou descoperit Vulnerabilități RCE există în Adobe Type Manager Library, un fișier DLL pentru Windows pe care o mare varietate de aplicații îl utilizează pentru a gestiona și reda fonturile disponibile de la Adobe Systems. Vulnerabilitatea constă din două defecte de executare a codului care pot fi declanșate de manipularea necorespunzătoare a fonturilor master elaborate cu rea intenție în formatul Adobe Type 1 Postscript. Pentru a ataca cu succes computerul unei victime, atacatorii au nevoie doar de țintă pentru a deschide un document sau chiar pentru a previzualiza același lucru în panoul de previzualizare Windows. Inutil să adăugați, documentul va fi dantelat cu cod rău intenționat.

⚠️ AVERTISMENT!

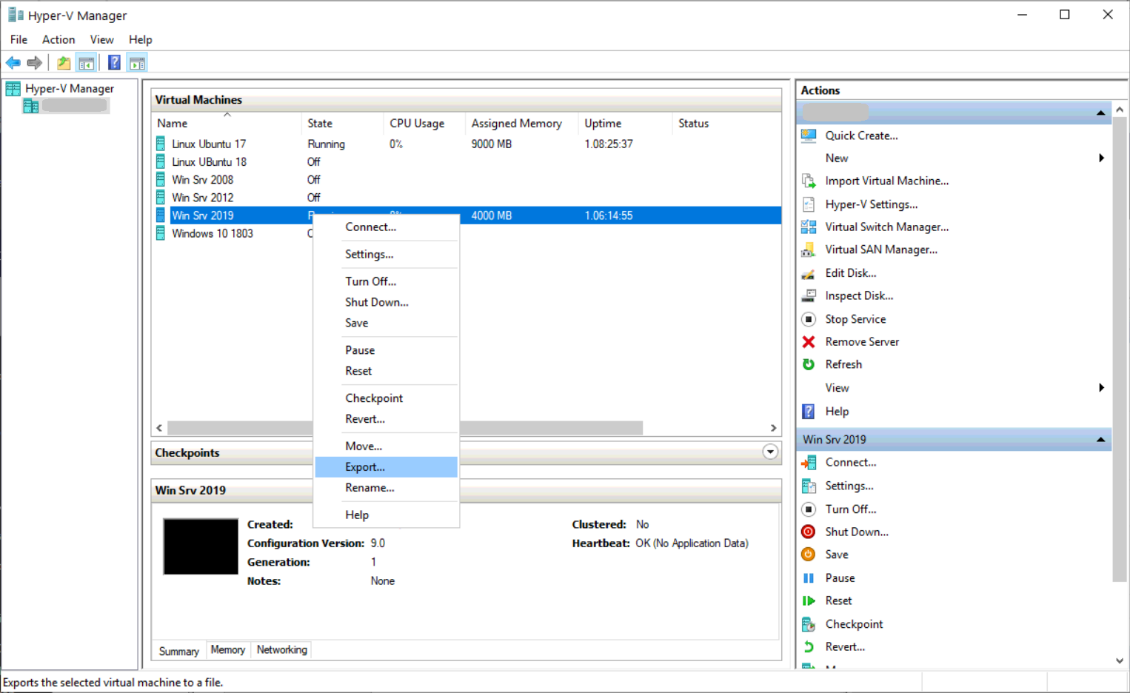

Toate versiunile de #Microsoft Sistemele de operare Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) conțin 2 vulnerabilități RCE de bibliotecă de analiză a fonturilor noi care sunt:

-CRITIC

—NEMPĂRAT

—În cazul atacurilor active ZERO-DAYDetalii ➤ https://t.co/PXfkKFY250 #securitate cibernetică pic.twitter.com/USFNpCcQ5t

- Știrile hackerilor (@TheHackersNews) 23 martie 2020

Microsoft a confirmat că computerele rulează Windows 7 sunt cele mai vulnerabile la vulnerabilitățile de securitate nou descoperite. Compania remarcă faptul că vulnerabilitatea la executarea codului la distanță, care analizează fontul, este utilizată în „atacuri vizate limitate” împotriva sistemelor Windows 7. În ceea ce privește sistemele Windows 10, scopul vulnerabilităților este destul de limitat, a indicat consultativul :

„Există mai multe moduri în care un atacator ar putea exploata vulnerabilitatea, cum ar fi convingerea unui utilizator să deschidă un document special conceput sau să îl vizualizeze în panoul de previzualizare Windows”, a remarcat Microsoft. Deși nu există încă nicio remediere pentru Windows 10, Windows 8.1 și Windows 7, compania explică faptul că „pentru sistemele care rulează versiuni acceptate de Windows 10 un atac reușit ar putea duce doar la executarea codului într-un context sandbox AppContainer cu privilegii și capacități limitate.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft nu a oferit multe detalii despre amploarea impactului noilor descoperite defecte de securitate. Compania nu a indicat dacă exploatările execută cu succes sarcini utile rău intenționate sau pur și simplu încearcă.

Cum să vă protejați împotriva noilor vulnerabilități Windows RCE de 0 zile în biblioteca Adobe Type Manager?

Microsoft nu a lansat oficial un patch pentru a se proteja împotriva vulnerabilităților de securitate RCE recent descoperite. Se așteaptă ca patch-urile să sosească marți, cel mai probabil săptămâna viitoare. Până atunci, Microsoft sugerează să utilizeze una sau mai multe dintre următoarele soluții:

- Dezactivarea panoului de previzualizare și a panoului de detalii în Windows Explorer

- Dezactivarea serviciului WebClient

- Redenumiți ATMFD.DLL (pe sistemele Windows 10 care au un fișier cu acel nume) sau, alternativ, dezactivați fișierul din registru

Prima măsură va opri Windows Explorer să afișeze automat Fonturi de tip deschis. De altfel, această măsură va preveni anumite tipuri de atacuri, dar nu va împiedica un utilizator local autentificat să ruleze un program special creat pentru a exploata vulnerabilitatea.

Atacatorii exploatează defectele Windows de zero zile fără patch-uri, a declarat Microsoft într-un aviz de securitate de luni. Compania a declarat că „atacurile țintite limitate” ar putea influența două vulnerabilități de cod de la distanță (RCE) neperfectate în Windows ... https://t.co/JHjAgO4sSi prin intermediul @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 martie 2020

Dezactivarea serviciului WebClient blochează vectorul pe care atacatorii l-ar folosi cel mai probabil pentru a realiza exploatări la distanță. Această soluție va determina utilizatorii să fie solicitați pentru confirmare înainte de a deschide programe arbitrare de pe Internet. Cu toate acestea, este încă posibil ca atacatorii să ruleze programe situate pe computerul sau rețeaua locală a utilizatorului vizat.

Ultima soluție sugerată este destul de supărătoare, deoarece va cauza probleme de afișare pentru aplicațiile care se bazează pe fonturi încorporate și ar putea determina unele aplicații să nu mai funcționeze dacă utilizează fonturi OpenType.

S-a descoperit o vulnerabilitate RCE care afectează Windows, Microsoft considerând severitatea sa drept critică. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 martie 2020

Ca întotdeauna, utilizatorii sistemului de operare Windows sunt avertizați să fie în căutarea unor solicitări suspecte pentru a vizualiza documente de încredere. Microsoft a promis o remediere permanentă, dar utilizatorii ar trebui să se abțină de la accesarea sau deschiderea documentelor din surse neconfirmate sau de încredere.

Etichete Windows