În timp ce GNU / Linux este un sistem de operare extrem de sigur, mulți oameni sunt atrași de un fals sentiment de securitate. Au o idee greșită că nu se poate întâmpla nimic, deoarece lucrează dintr-un mediu sigur. Este adevărat că există foarte puțin malware pentru mediul Linux, dar este încă foarte posibil ca o instalare Linux să fie în cele din urmă compromisă. Dacă nu altceva, luarea în considerare a posibilității de rootkit-uri și alte atacuri similare este o parte importantă a administrării sistemului. Un rootkit se referă la un set de instrumente pe care utilizatorii terți le accesează la un sistem informatic la care nu au acces în mod corect. Acest kit poate fi apoi utilizat pentru a modifica fișiere fără știrea utilizatorilor de drept. Pachetul Unhide oferă tehnologia necesară pentru a găsi rapid un astfel de software compromis.

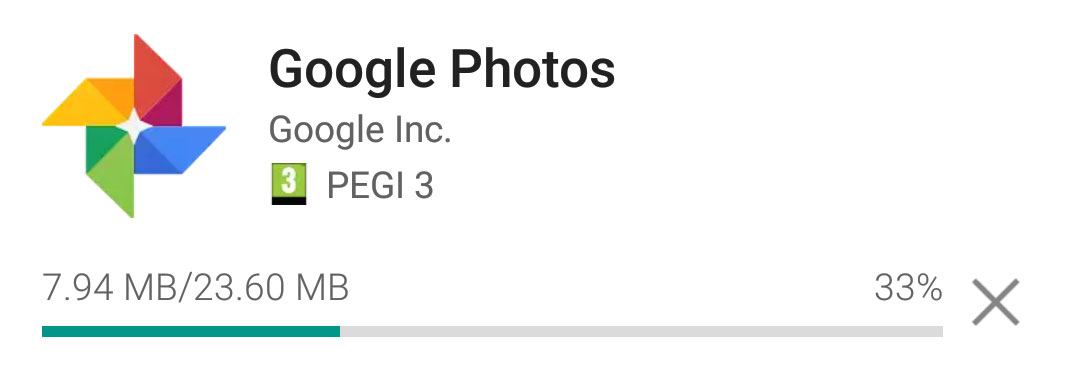

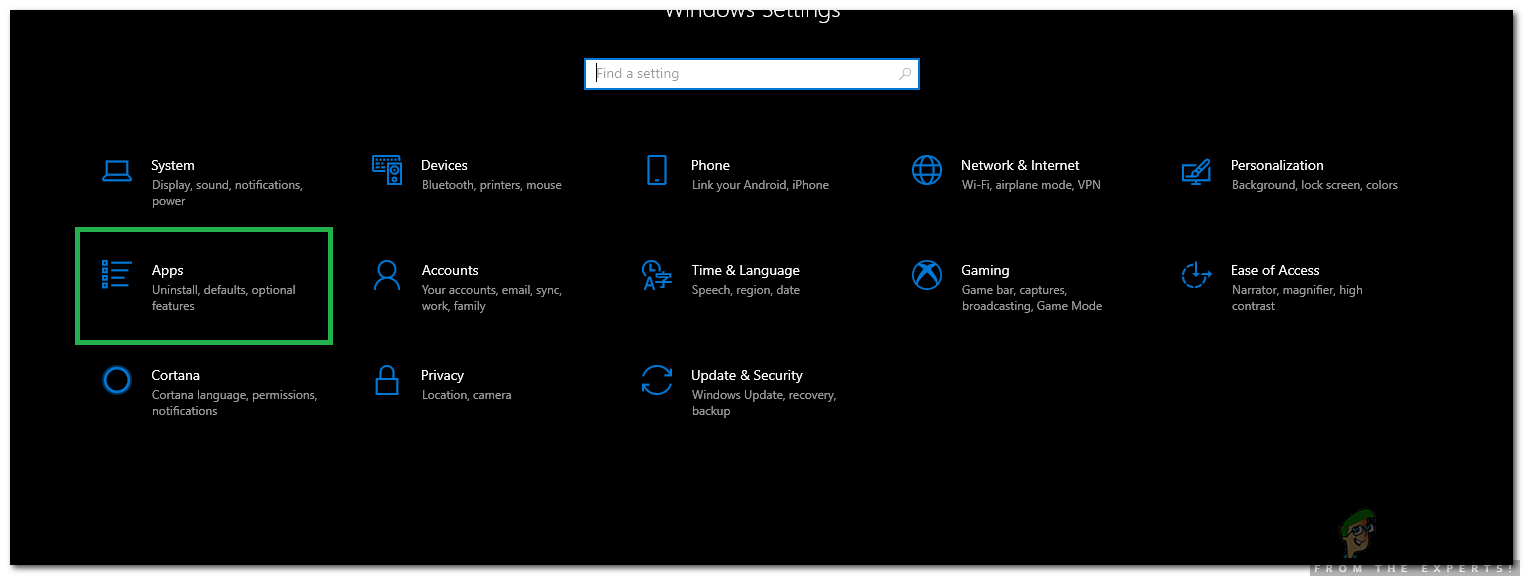

Unhide se află în depozite pentru majoritatea distribuțiilor majore Linux. Utilizarea unei comenzi de manager de pachete, cum ar fi sudo apt-get install unhide, este suficientă pentru a-l forța să se instaleze pe versiunile Debian și Ubuntu. Serverele cu acces GUI ar putea utiliza Synaptic Package Manager. Distribuțiile Fedora și Arch au versiuni pre-construite de unhide pentru propriile sisteme de gestionare a pachetelor. Odată ce unhide este instalat, administratorii de sistem ar trebui să-l poată folosi în mai multe moduri diferite.

Metoda 1: ID-uri de proces de forțare brută

Cea mai de bază tehnică implică forțarea brută a fiecărui ID de proces pentru a vă asigura că niciunul dintre ele nu a fost ascuns utilizatorului. Dacă nu aveți acces root, tastați sudo unhide brute -d la promptul CLI. Opțiunea d dublează testul pentru a reduce numărul de fals pozitivi raportați.

Rezultatul este extrem de simplu. După un mesaj cu drepturi de autor, unhide va explica verificările pe care le efectuează. Va exista o linie care să indice:

[*] Începerea scanării folosind forța brută împotriva PIDS cu furcă ()și o altă mențiune:

[*] Începeți scanarea folosind forța brută împotriva PIDS cu funcții pthread

Dacă nu există nicio altă ieșire, atunci nu există motive de îngrijorare. Dacă subrutina brută a programului găsește ceva, atunci va raporta ceva de genul:

S-a găsit HIDDEN PID: 0000

Cele patru zerouri ar fi înlocuite cu un număr valid. Dacă se citește doar că este un proces tranzitoriu, atunci acesta ar putea fi un fals pozitiv. Simțiți-vă liber să rulați testul de mai multe ori până când acesta oferă un rezultat curat. Dacă există informații suplimentare, ar putea justifica o verificare ulterioară. Dacă aveți nevoie de un jurnal, puteți utiliza comutatorul -f pentru a crea un fișier jurnal în directorul curent. Versiunile mai noi ale programului denumesc acest fișier unhide-linux.log și prezintă text simplu.

Metoda 2: Compararea / proc și / bin / ps

În schimb, puteți direcționa unhide pentru a compara listele de proces / bin / ps și / proc pentru a vă asigura că aceste două liste separate din arborele de fișiere Unix se potrivesc. Dacă există ceva în neregulă, atunci programul va raporta PID neobișnuit. Regulile Unix stipulează că procesele care rulează trebuie să prezinte numerele de identificare în aceste două liste. Tastați sudo unhide proc -v pentru a începe testul. Atacarea pe v va pune programul în modul detaliat.

Această metodă va returna un prompt care să indice:

[*] Căutarea proceselor ascunse prin scanarea / proc statÎn cazul în care apare ceva neobișnuit, acesta va apărea după acest rând de text.

Metoda 3: Combinarea tehnicilor Proc și Procfs

Dacă este necesar, puteți compara de fapt listele arborelui de fișiere / bin / ps și / proc Unix, comparând, de asemenea, toate informațiile din lista / bin / ps cu intrările procfs virtuale. Aceasta verifică atât regulile arborelui de fișiere Unix, cât și datele procfs. Tastați sudo unhide procall -v pentru a efectua acest test, care ar putea dura destul de mult timp, deoarece trebuie să scaneze toate statisticile / proc, precum și să facă alte câteva teste. Este un mod excelent de a vă asigura că totul pe un server este copasetic.

Metoda 4: Compararea rezultatelor procfs cu / bin / ps

Testele anterioare sunt prea implicate pentru majoritatea aplicațiilor, dar ați putea rula verificările sistemului de fișiere proc independent pentru o anumită oportunitate. Tastați sudo unhide procfs -m, care va efectua aceste verificări plus încă câteva verificări furnizate prin aplicarea pe -m.

Acesta este încă un test destul de implicat și poate dura un moment. Returnează trei linii separate de ieșire:

Rețineți că puteți crea un jurnal complet cu oricare dintre aceste teste adăugând -f la comandă.

Metoda 5: Rularea unei scanări rapide

Dacă trebuie doar să rulați o scanare rapidă fără să vă preocupați de verificări aprofundate, atunci pur și simplu tastați sudo unhide quick, care ar trebui să ruleze cât de repede sugerează numele. Această tehnică scanează listele proc, precum și sistemul de fișiere proc. De asemenea, rulează o verificare care implică compararea informațiilor colectate din / bin / ps cu informațiile furnizate de apeluri către resursele sistemului. Aceasta oferă o singură linie de ieșire, dar din păcate crește riscul de fals pozitiv. Este util să verificați din nou după ce ați examinat deja rezultatele anterioare.

Rezultatul este după cum urmează:

[*] Căutarea proceselor ascunse prin compararea rezultatelor apelurilor de sistem, proc, dir și psEste posibil să vedeți că apar mai multe procese tranzitorii după executarea acestei scanări.

Metoda 6: Rularea unei scanări inversate

O tehnică excelentă pentru adulmecarea rootkiturilor implică verificarea tuturor firelor ps. Dacă executați comanda ps la un prompt CLI, atunci puteți vedea o listă de comenzi executate de la un terminal. Scanarea inversă verifică faptul că fiecare dintre firele de procesare pe care imaginile ps prezintă apeluri de sistem valide și pot fi căutate în lista procfs. Acesta este un mod excelent de a vă asigura că un rootkit nu a ucis ceva. Pur și simplu tastați sudo unhide reverse pentru a rula această verificare. Ar trebui să ruleze extrem de repede. Când rulează, programul ar trebui să vă anunțe că este în căutarea unor procese false.

Metoda 7: Compararea / bin / ps cu apelurile de sistem

În cele din urmă, cea mai cuprinzătoare verificare implică compararea tuturor informațiilor din lista / bin / ps cu informațiile preluate din apelurile de sistem valide. Tastați sudo unhide sys pentru a începe acest test. Va dura mult mai probabil să ruleze mai mult decât ceilalți. Deoarece oferă atât de multe linii de ieșire diferite, poate doriți să utilizați comanda -f log-to-file pentru a face mai ușoară privirea înapoi prin tot ceea ce a găsit.

4 minute citite