MikroTik.

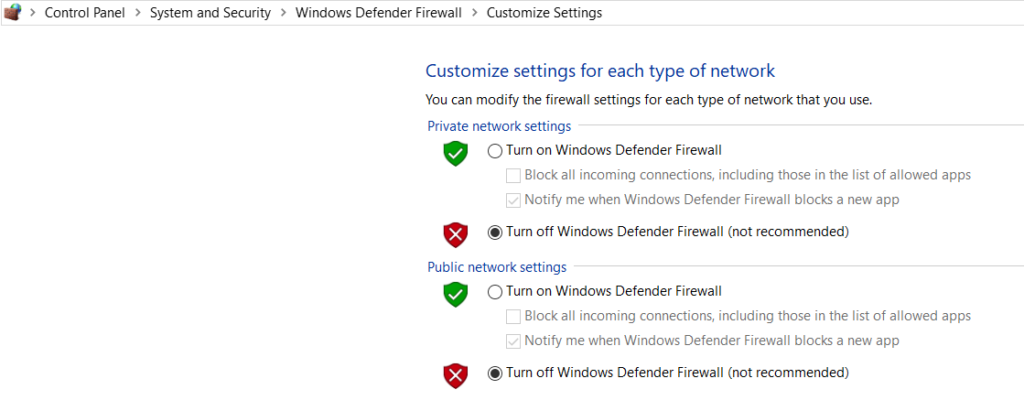

Ceea ce ar fi putut fi un compromis al site-ului web la scară redusă s-a dovedit a fi un atac criptojack masiv. Simon Kenin, cercetător în securitate la Trustwave, tocmai s-a întors de la prezentarea unei discuții la RSA Asia 2018 despre infractorii cibernetici și utilizarea criptomonedelor pentru activități dăunătoare. Numiți-o coincidență, dar imediat după întoarcerea la birou, a observat o creștere masivă a CoinHive și, la o inspecție ulterioară, a constatat că este asociat în mod specific cu dispozitivele de rețea MikroTik și care vizează puternic Brazilia. Când Kenin a aprofundat cercetarea acestui eveniment, a descoperit că peste 70.000 de dispozitive MikroTik au fost exploatate în acest atac, un număr care a crescut de atunci la 200.000.

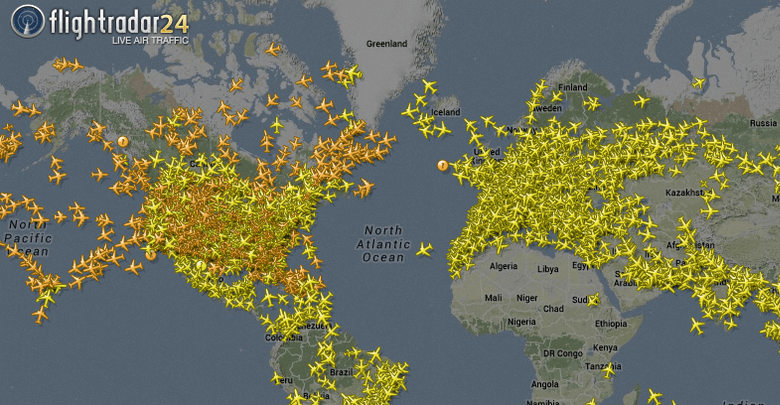

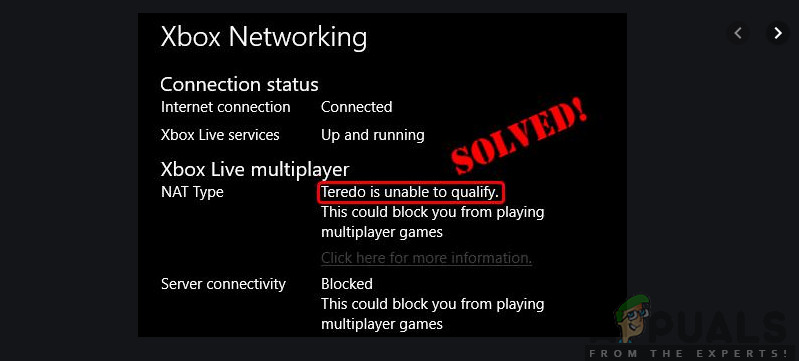

Căutarea Shodan a dispozitivelor MikroTik în Brazilia cu CoinHive a dat peste 70.000 de rezultate. Simon Kenin / Trustwave

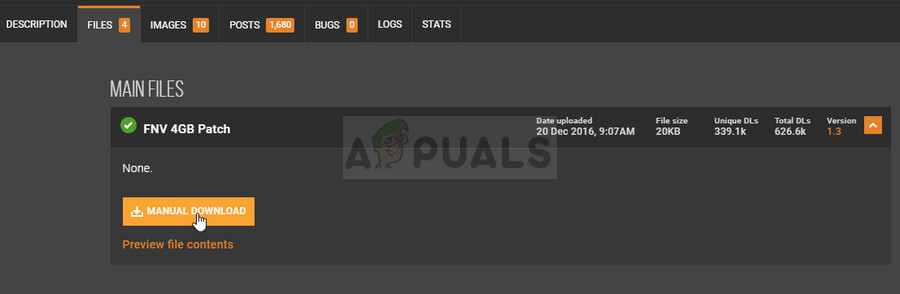

„Aceasta ar putea fi o coincidență bizară, dar la o inspecție ulterioară am văzut că toate aceste dispozitive foloseau aceeași tastă de site CoinHive, ceea ce înseamnă că toate aparțin în cele din urmă în mâinile unei singure entități. Am căutat cheia de site CoinHive folosită pe aceste dispozitive și am văzut că atacatorul se concentra într-adevăr pe Brazilia. ”

Căutarea Shodan a site-ului CoinHive a arătat că toate exploatările cedează aceluiași atacator. Simon Kenin / Trustwave

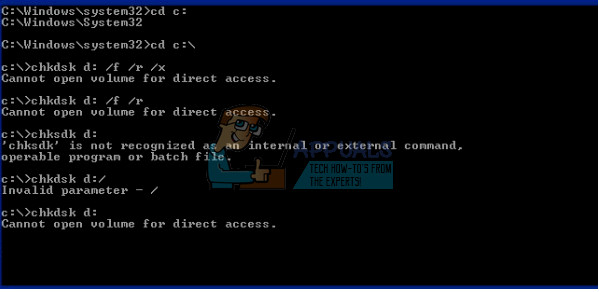

Kenin a suspectat inițial că atacul este un exploit de zero zile împotriva MikroTik, dar ulterior și-a dat seama că atacatorii exploatau o vulnerabilitate cunoscută în routere pentru a desfășura această activitate. Această vulnerabilitate a fost înregistrată și un patch a fost emis pe 23 aprilie pentru a atenua riscurile sale de securitate, dar la fel ca majoritatea acestor actualizări, versiunea a fost ignorată și multe routere funcționau pe firmware-ul vulnerabil. Kenin a găsit sute de mii de astfel de routere învechite în întreaga lume, zeci de mii pe care le-a descoperit în Brazilia.

Anterior, sa constatat că vulnerabilitatea permite executarea la distanță a codului rău intenționat pe router. Totuși, acest ultim atac a reușit să facă acest lucru cu un pas mai departe folosind acest mecanism pentru a „injecta scriptul CoinHive în fiecare pagină web pe care un utilizator a vizitat-o”. Kenin a mai menționat că atacatorii au folosit trei tactici care au sporit brutalitatea atacului. A fost creată o pagină de eroare susținută de scriptul CoinHive care a rulat scriptul de fiecare dată când un utilizator a întâmpinat o eroare în timpul navigării. În plus, scriptul a afectat vizitatorii site-urilor web distincte cu sau fără routerele MikroTik (deși routerele au fost mijloacele de a injecta acest script în primul rând). S-a descoperit că atacatorul utilizează un fișier MiktoTik.php care este programat să injecteze CoinHive în fiecare pagină html.

Deoarece mulți furnizori de servicii de internet (ISP) utilizează routerele MikroTik pentru a oferi conectivitate web pe scară largă pentru întreprinderi, acest atac este considerat a fi o amenințare la nivel înalt, care nu a fost făcută pentru a viza utilizatorii nebănuitori de acasă, ci pentru a arunca o masivă lovitură pentru firmele și întreprinderile mari. Mai mult, atacatorul a instalat un script „u113.src” pe routere, care i-a permis să descarce alte comenzi și cod ulterior. Acest lucru permite hackerului să mențină fluxul de acces prin intermediul routerelor și să ruleze scripturi alternative de așteptare în cazul în care cheia site-ului original este blocată de CoinHive.

Sursă TrustWave