Camera IP Axis. IPCam

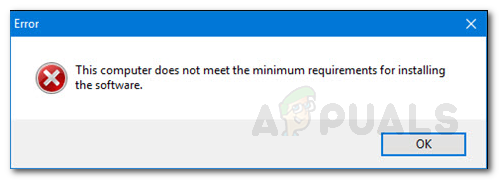

Potrivit unui consultanță de securitate publicat de Axis Communications sub ID-ul ACV-128401, au fost detectate 7 vulnerabilități în Axis Camera Network care permit executarea de la distanță a comenzilor. Vulnerabilităților li s-au alocat etichete CVE; sunt: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 , și CVE-2018-10664 . CVE-2018-10658 se pretează la o problemă de corupere a memoriei în mai multe modele de camere IP Axis, care provoacă un răspuns de blocare a refuzului de serviciu provenind dintr-un cod din obiectul partajat libdbus-send.so. CVE-2018-10659 abordează o altă problemă de corupție a memoriei care cauzează o blocare DoS prin trimiterea unei comenzi create care amintește instrucțiunea ARM nedefinită UND CVE-2018-10660 descrie o vulnerabilitate a injecției comenzii shell. CVE-2018-10661 a descris o ocolire a vulnerabilității controlului accesului. CVE-2018-10662 descrie o vulnerabilitate a interfeței nesigure expuse. CVE-2018-10663 descrie o problemă incorectă de calcul al dimensiunii în sistem. În cele din urmă, CVE-2018-10664 descrie o problemă generică de corupere a memoriei în procesul httpd al mai multor modele de camere IP Axis.

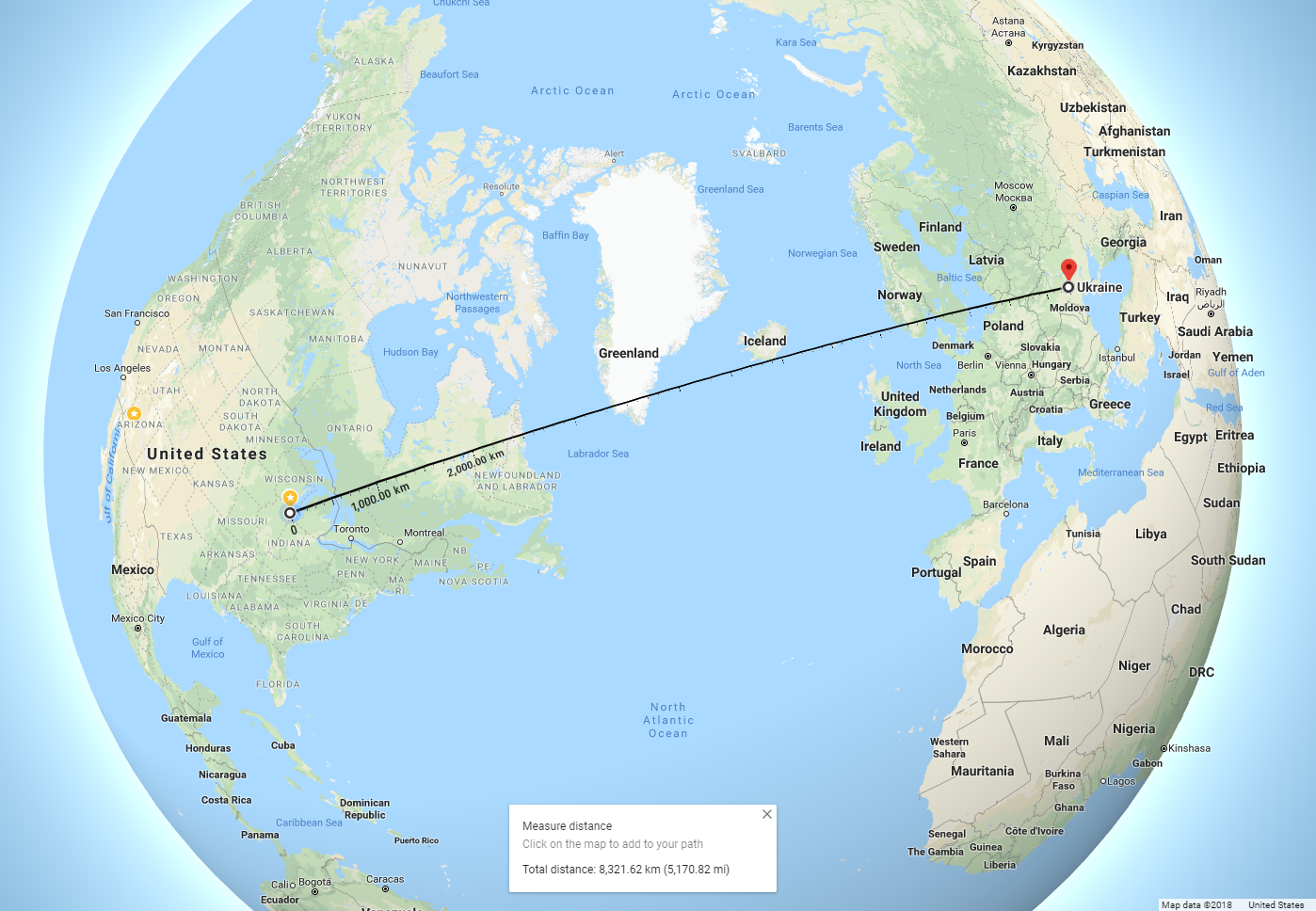

Vulnerabilitățile nu au fost analizate de CVE MITRE încă și sunt încă în așteptare CVSS 3.0 note, dar Axis raportează că atunci când este exploatat în combinație, riscul pe care îl reprezintă este critic. Conform evaluării riscurilor din raportul publicat, un atacator trebuie să obțină acces la rețea la dispozitiv pentru a exploata vulnerabilitățile, dar nu are nevoie de acreditări pentru a obține acest acces. Conform evaluării, dispozitivele prezintă un risc proporțional cu cât sunt expuse. Dispozitivele orientate către internet expuse prin router-forward-forward prezintă un risc ridicat în ceea ce privește locul în care dispozitivele dintr-o rețea locală protejată prezintă un risc relativ redus de exploatare.

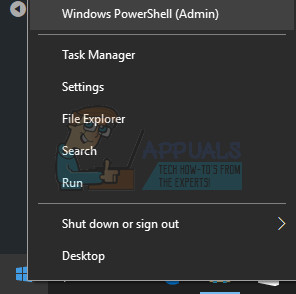

Axis a furnizat o listă completă a produsele afectate și a lansat, de asemenea, un actualizare patch pentru firmware-ul la care utilizatorii sunt rugați să facă upgrade pentru a preveni exploatarea acestor vulnerabilități. În plus, utilizatorilor li se recomandă, de asemenea, să nu-și expună dispozitivele direct la configurările de redirecționare a porturilor Internet și li se recomandă să utilizeze AXIS Companion aplicație pentru Windows, Android și iOS care oferă acces sigur la filmări de la distanță. Tabelul IP intern care utilizează aplicația de filtrare IP este, de asemenea, sugerat pentru a atenua riscul unor astfel de vulnerabilități viitoare într-un mod preventiv.