LockCrypt Ransomware. Remediați computerul infectat

Un ransomware rău intenționat relativ mai slab, LockCrypt, funcționează sub radar pentru a efectua atacuri la scară redusă împotriva criminalității cibernetice din iunie 2017. A fost activ cel mai bine în februarie și martie anul acesta, dar datorită faptului că ransomware-ul trebuie instalat manual pe dispozitivele care intră în vigoare, nu reprezenta o amenințare la fel de mare ca unele dintre cele mai cunoscute răscumpărări cripto-criminale de acolo, GrandCrab fiind unul dintre ele. La analiză (a probă obținut de la VirusTotal) de firme antivirus precum corporația română BitDefender și MalwareBytes Research Lab, experții în securitate au descoperit mai multe defecte în programarea ransomware-ului care ar putea fi inversat pentru a decripta fișierele furate. Folosind informațiile colectate, BitDefender a lansat un Instrument de decriptare care este capabil să recupereze fișiere pe toate versiunile de ransomware LockCrypt, cu excepția celei mai recente.

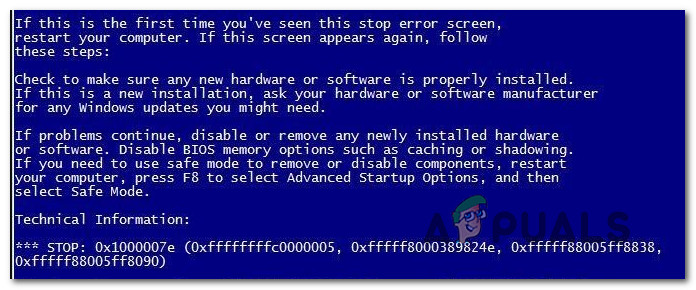

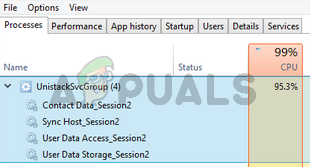

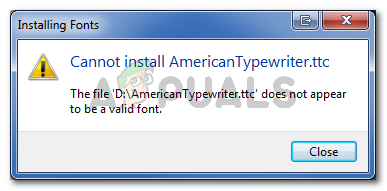

Potrivit unei cercetări aprofundate a MalwareBytes Lab raport care analizează malware-ul din interior și din exterior, primul defect descoperit în LockCrypt este faptul că necesită instalarea manuală și privilegii de administrator pentru a intra în vigoare. Dacă sunt îndeplinite aceste condiții, executabilul rulează, plasând un fișier wwvcm.exe în C: Windows și adăugând și o cheie de registry corespunzătoare. Odată ce ransomware-ul începe să pătrundă în sistem, acesta criptează toate fișierele la care poate accesa, inclusiv fișierele .exe, oprind procesele de sistem pe parcurs pentru a se asigura că propriul proces continuă neîntrerupt. Numele fișierelor sunt schimbate în șiruri alfanumerice aleatorii de bază64 și extensiile lor sunt setate la .1btc. O notă de răscumpărare a fișierului text este lansată la sfârșitul procesului și informații suplimentare sunt stocate în registrul HKEY_LOCAL_MACHINE care conține „ID-ul” atribuit utilizatorului atacat, precum și memento-uri despre instrucțiunile de recuperare a fișierelor.

Pop-up LockCrypt Ransomware Note. MalwareBytes Lab

Deși acest ransomware este capabil să ruleze fără o conexiune la internet, în cazul în care este conectat, cercetătorii au descoperit că comunică cu un CnC în Iran, trimitându-i date alfanumerice de bază 64 care descifrează ID-ul, sistemul de operare alocat dispozitivului atacat și ransomware care inhibă locația pe unitate. Cercetătorii au descoperit că codul malware-ului folosește funcția GetTickCount pentru a seta nume alfanumerice aleatorii și comunicații care nu sunt coduri deosebit de puternice de descifrat. Acest lucru se face în două părți: prima folosește o operație XOR, în timp ce a doua folosește XOR, precum și ROL și swap în biți. Aceste metode slabe fac codul malware-ului ușor de descifrat, așa cum BitDefender a reușit să-l manipuleze pentru a crea un instrument de decriptare pentru fișierele .1btc blocate.

BitDefender a cercetat mai multe versiuni ale ransomware-ului LockCrypt pentru a elabora un instrument BitDefender disponibil public, care este capabil să decripteze fișierele .1btc. Alte versiuni ale malware-ului criptează fișierele în extensiile .lock, .2018 și .mich, care sunt, de asemenea, decriptabile la contactul cu cercetătorul de securitate Michael Gillespie . Cea mai recentă versiune a ransomware-ului pare să cripteze fișierele către extensia .BI_D pentru care nu este conceput încă un mecanism de decriptare, dar toate versiunile anterioare sunt acum ușor decriptabile.