Universal Media Server. CordCutting

O vulnerabilitate de procesare a entităților externe XML în afara benzii a fost găsită de Chris Moberly în motorul de analiză XML a versiunii 7.1.0 a Universal Media Server. Vulnerabilitatea a atribuit eticheta rezervată CVE-2018-13416 , afectează funcționalitatea Simple Service Discovery Protocol (SSDP) și funcționalitatea Universal Plug and Play (UPnP) a serviciului.

Universal Media Server este un serviciu gratuit care transmite audio, video și imagini pe dispozitive compatibile DLNA. Funcționează bine cu Sony PlayStations 3 și 4, Xbox 360 și One Microsoft, și o mare varietate de smartphone-uri, televizoare inteligente, afișaje inteligente și playere multimedia inteligente.

Vulnerabilitatea permite unui atacator neautentificat de pe aceeași rețea LAN să acceseze fișierele din sistem cu aceleași permisiuni ca și utilizatorul autorizat care rulează serviciul Universal Media Server. Atacatorul este, de asemenea, capabil să utilizeze conexiunile Server Message Block (SMB) pentru a manipula protocolul de securitate NetNTLM pentru a expune informații care pot fi convertite în text clar. Acest lucru poate fi utilizat cu ușurință pentru a fura parolele și alte acreditări de la utilizator. Folosind același mecanism, atacatorul poate executa comenzi pe dispozitivele Windows de la distanță provocând sau răspunzând la protocolul de securitate NetNTLM.

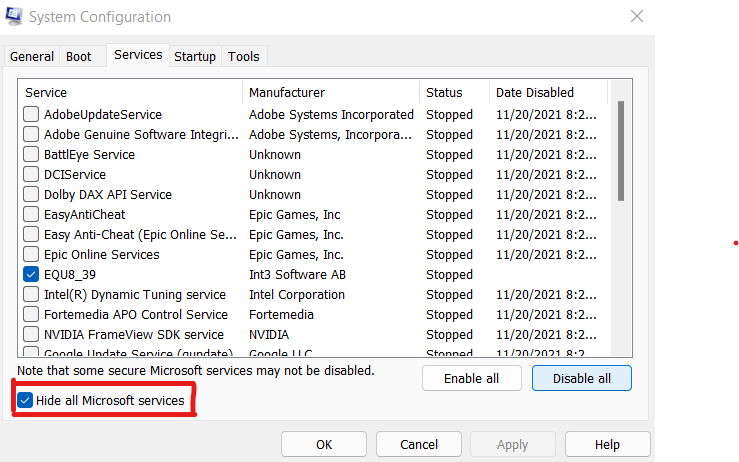

Serviciul SSDP trimite un multicast UDP la 239.255.255.250 pe portul 1900 pentru descoperirea și asocierea dispozitivelor UPnP. Odată stabilită această conexiune, dispozitivul trimite înapoi o locație pentru un fișier XML Descriptor dispozitiv care conține mai multe informații despre dispozitivul partajat. UMS valorifică apoi informațiile din acest fișier XML prin HTTP pentru a stabili conexiunea. Vulnerabilitatea în acest caz apare atunci când atacatorii își creează propriile fișiere XML în locația dorită, permițându-le să manipuleze comportamentul UMS și comunicațiile sale în acest sens. Pe măsură ce UMS analizează fișierul XML implementat, acesta accesează SMB la variabila $ smbServer, permițând unui atacator să folosească acest canal pentru a provoca sau a răspunde la protocolul de securitate NetNTLM după cum se dorește.

Riscul pe care îl prezintă această vulnerabilitate este compromiterea informațiilor sensibile cel puțin și executarea la distanță a comenzii la cel mai înalt nivel de exploatare. S-a constatat că afectează versiunea 7.1.0 a Universal Media Server pe dispozitivele Windows 10. De asemenea, se suspectează că versiunile anterioare ale UMS sunt vulnerabile la aceeași problemă, dar numai versiunea 7.1.0 a fost testată pentru aceasta până acum.

Cea mai simplă exploatare a acestei vulnerabilități necesită ca atacatorul să seteze fișierul XML pentru a citi următoarele. Acest lucru oferă atacatorului acces la protocolul de securitate NetNTLM, permițând deplasarea laterală prin rețea pe baza unui singur cont compromis.

& xxe; & xxe-url; 1 0Dacă atacatorul exploatează vulnerabilitatea executând malefic-ssdp instrument de la o gazdă și lansează un ascultător netcat sau Impacket pe același dispozitiv, atacatorul va putea manipula comunicațiile SMB ale dispozitivului și extrage date, parole și informații în text clar. Un atacator poate prelua, de asemenea, informații complete dintr-o singură linie din fișiere de pe computerul victimei, setând fișierul XML al descriptorului dispozitivului pentru a citi următoarele:

&trimite;Acest lucru îi solicită sistemului să revină pentru a colecta un alt fișier data.dtd pe care atacatorul l-ar putea seta să citească:

%toate;Prin manipularea acestor două fișiere, atacatorul poate prelua informații dintr-o singură linie din fișierele de pe computerul victimei, dat fiind că atacatorul setează comanda pentru a arăta într-un anumit loc.

UMS a fost informat despre această vulnerabilitate în câteva ore de la descoperirea sa, iar compania a informat că lucrează la un patch pentru a rezolva problema de securitate.