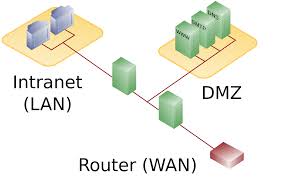

În securitatea computerului, o DMZ (uneori denumită rețea perimetrală) este o subrețea fizică sau logică care conține și expune serviciile unei organizații orientate spre o rețea mai mare de încredere, de obicei Internet. Scopul unui DMZ este de a adăuga un strat suplimentar de securitate la rețeaua locală (LAN) a unei organizații; un atacator extern are acces doar la echipamentele din DMZ, mai degrabă decât la orice altă parte a rețelei. Numele este derivat din termenul „zonă demilitarizată”, o zonă între state naționale în care acțiunea militară nu este permisă.

Este o practică obișnuită să aveți un firewall și o zonă demilitarizată (DMZ) în rețeaua dvs., dar mulți oameni, chiar și profesioniști IT nu prea înțeleg de ce, cu excepția unei idei vagi de semi-securitate.

Majoritatea companiilor care își găzduiesc propriile servere își operează rețelele cu un DMZ situat la perimetrul rețelei lor, de obicei operând pe un firewall separat ca zonă semi-de încredere pentru sistemele care interacționează cu lumea exterioară.

De ce există astfel de zone și ce tipuri de sisteme sau date ar trebui să fie în ele?

Pentru a menține o securitate reală, este important să înțelegem clar scopul unui DMZ.

Majoritatea firewall-urilor sunt dispozitive de securitate la nivel de rețea, de obicei un aparat sau un aparat în combinație cu echipamente de rețea. Acestea sunt destinate să ofere un mijloc granular de control al accesului într-un punct cheie al unei rețele de afaceri. Un DMZ este o zonă a rețelei dvs. care este separată de rețeaua dvs. internă și de Internet, dar este conectată la ambele.

Un DMZ este destinat să găzduiască sisteme care trebuie să fie accesibile internetului, dar în moduri diferite de rețeaua dvs. internă. Gradul de disponibilitate la Internet la nivelul rețelei este controlat de firewall. Gradul de disponibilitate la Internet la nivel de aplicație este controlat de software ntr-o combinație de server Web, sistem de operare, aplicație personalizată și adesea software de baze de date.

DMZ permite de obicei accesul restricționat de pe Internet și din rețeaua internă. Utilizatorii interni trebuie de obicei să acceseze sistemele din DMZ pentru a actualiza informațiile sau pentru a utiliza datele colectate sau procesate acolo. DMZ este destinat să permită accesul publicului la informații prin intermediul internetului, dar în moduri limitate. Dar, din moment ce există expunere la internet și la o lume a oamenilor ingenioși, există un risc permanent ca aceste sisteme să fie compromise.

Impactul compromisului este dublu: în primul rând, informațiile despre sistemul (sistemele) expus (e) ar putea fi pierdute (adică copiate, distruse sau corupte) și, în al doilea rând, sistemul în sine poate fi folosit ca platformă pentru atacuri suplimentare către sisteme interne sensibile.

Pentru a atenua primul risc, DMZ ar trebui să permită accesul numai prin protocoale limitate (de exemplu, HTTP pentru acces normal la web și HTTPS pentru acces web criptat). Apoi, sistemele în sine trebuie configurate cu atenție pentru a oferi protecție prin permisiuni, mecanisme de autentificare, programare atentă și uneori criptare.

Gândiți-vă la ce informații va colecta și stoca site-ul sau aplicația dvs. Asta se poate pierde dacă sistemele sunt compromise prin atacuri Web obișnuite, cum ar fi o injecție SQL, depășiri de tampon sau permisiuni incorecte.

Pentru a atenua al doilea risc, sistemele DMZ nu ar trebui să aibă încredere în sistemele aflate mai adânc în rețeaua internă. Cu alte cuvinte, sistemele DMZ nu ar trebui să știe nimic despre sistemele interne, deși unele sisteme interne pot ști despre sistemele DMZ. În plus, controalele de acces DMZ nu ar trebui să permită sistemelor DMZ să inițieze nicio conexiune în rețea. În schimb, orice contact cu sistemele DMZ ar trebui inițiat de sistemele interne. Dacă un sistem DMZ este compromis ca platformă de atac, singurele sisteme vizibile pentru acesta ar trebui să fie alte sisteme DMZ.

Este esențial ca managerii IT și proprietarii de întreprinderi să înțeleagă tipurile de daune posibile sistemelor expuse pe internet, precum și mecanismele și metodele de protecție, cum ar fi DMZ-urile. Proprietarii și managerii pot lua decizii în cunoștință de cauză numai cu privire la ce riscuri sunt dispuși să accepte atunci când au o înțelegere fermă cu privire la eficacitatea instrumentelor și proceselor lor de a atenua aceste riscuri.

3 minute citite