Pregătirea tehnică a interfeței

SegmentSmack, o vulnerabilitate care ar putea permite atacuri de refuz de serviciu atunci când este exploatată, a câștigat faimă și popularitate instantanee când a fost prezentată de divizia de securitate cibernetică CERT / CC a Universității Carnegie Mellon. Cu toate acestea, reporterii nu au reușit să recunoască faptul că noua vulnerabilitate raportată a fost de fapt corecită cu două săptămâni înainte atât în nucleele Linux 4.9.116, cât și în 4.17.11.

Potrivit cercetătorilor de la universitate, vulnerabilitatea a provocat un atac de refuz de serviciu, forțând sistemul să „efectueze apeluri foarte scumpe către tcp_collapse_ofo_queue () și tcp_prune_ofo_queue () pentru fiecare pachet primit” Deși acest lucru este adevărat, vulnerabilitatea a fost într-adevăr reparată și mulți distribuitori Linux, cum ar fi SUSE, au implementat deja actualizările. Deși unii distribuitori, cum ar fi Red Hat, rămân în urmă cu ei, rămâne faptul că actualizările sunt disponibile, iar distribuitorii care rămân în urmă vor prinde prea curând.

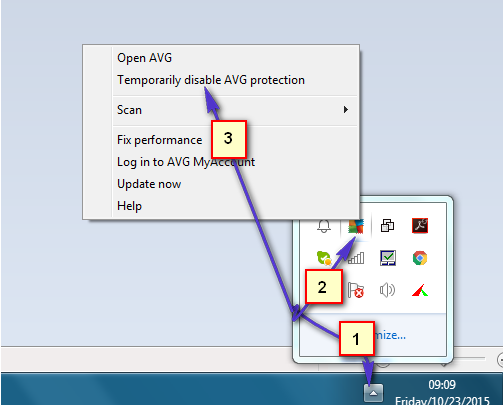

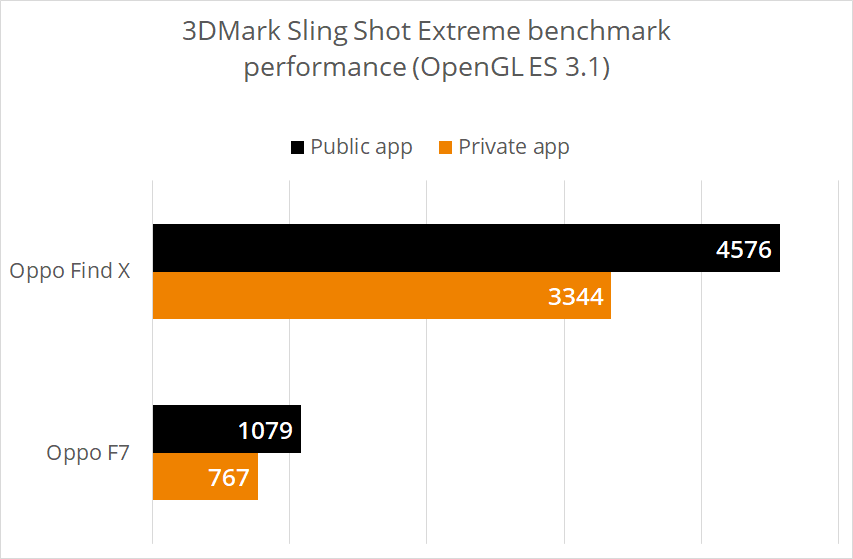

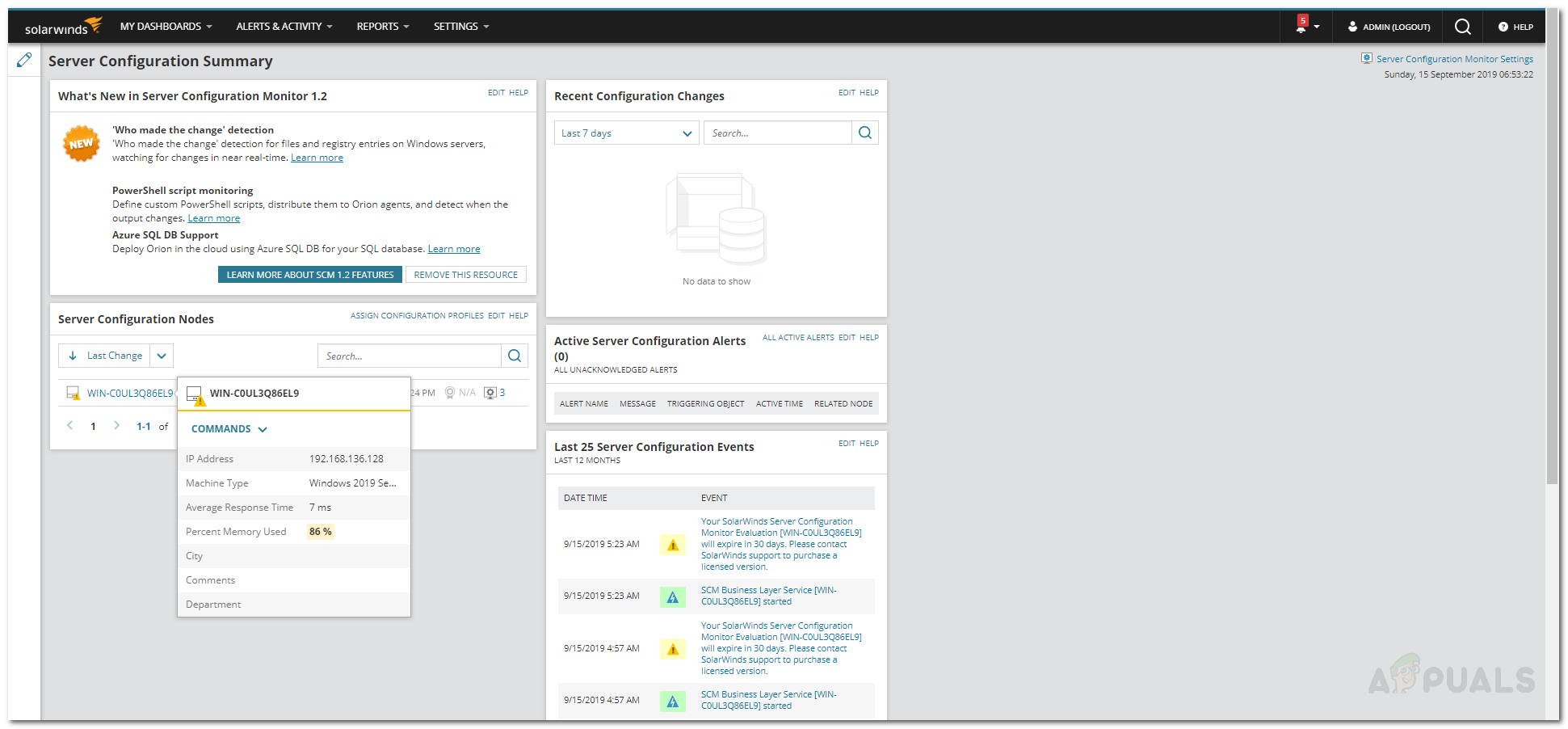

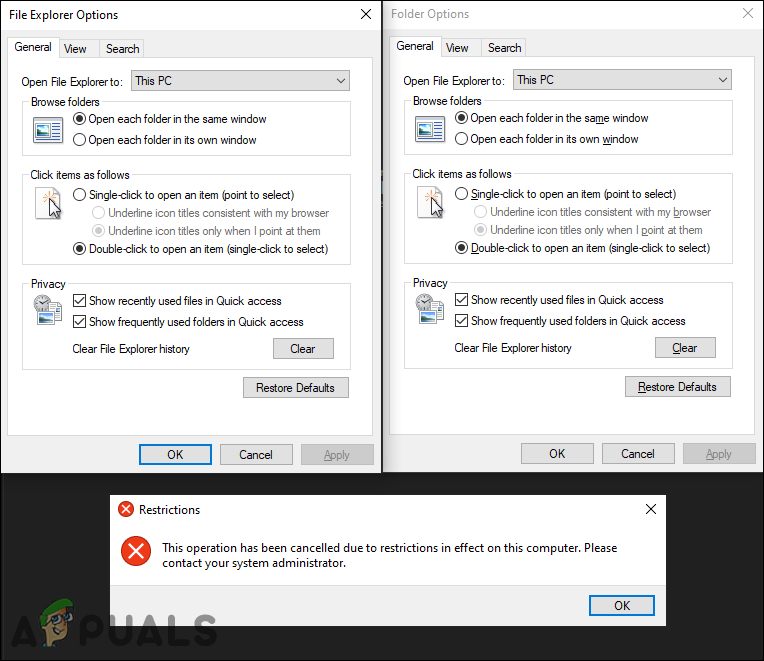

Potrivit unui consultativ publicat pe site-ul Red Hat, vulnerabilității i s-a atribuit eticheta CVE-2018-5390 . În ciuda capacității exploitului de a provoca saturația CPU și o blocare DoS, întreținerea blocării DoS ar necesita „sesiuni TCP bidirecționale continue către un port deschis accesibil, astfel atacurile nu pot fi efectuate folosind adrese IP falsificate”. Dacă atacul este efectuat cu 4 fluxuri, poate provoca saturația a 4 nuclee CPU așa cum se arată mai jos.

4 fluxuri core CPU. palarie rosie

S-a constatat că, deși cercetătorii de la divizia CERT / CC a Universității Carnegie Mellon au prezentat o analiză amănunțită a vulnerabilității, aceștia nu au luat în considerare cerințele necesare pentru a menține accidentul DoS, făcând vulnerabilitatea să sune mult mai rău decât este de fapt.

Conform avizului, vulnerabilitatea Segment Smack afectează Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 pentru Real Time, RHEL 7 pentru ARM64, RHEL 7 pentru Power și RHEL Atomic Host. Pe site nu au fost încă publicate tehnici de atenuare. Cu toate acestea, afirmă că Red Hat lucrează la lansarea actualizărilor și tehnicilor de atenuare necesare pentru a evita riscul exploatării.