Sfaturi IT Rumy

WPA / WPA2 sunt de multă vreme considerate a fi cea mai sigură formă de criptare WiFi. Cu toate acestea, în octombrie 2017, protocolul WPA2 a fost găsit vulnerabil la un atac KRACK pentru care au fost stabilite tehnici de atenuare. Se pare că criptarea rețelei wireless este încă o dată atacată, de data aceasta cu exploatarea unei vulnerabilități WPA / WPA2 numită PMKID.

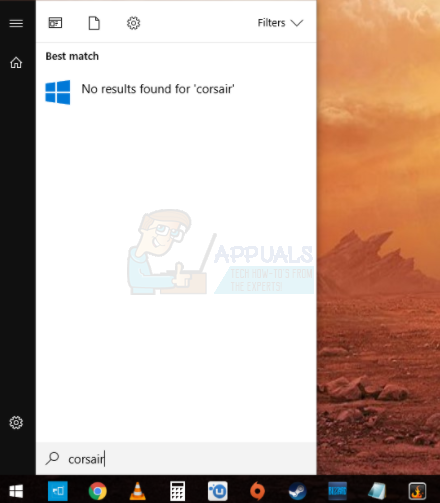

Am dezvoltat un nou atac împotriva WPA / WPA2. Nu mai este necesară înregistrarea completă a strângerii de mână în 4 direcții. Iată toate detaliile și instrumentele de care aveți nevoie: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 august 2018

Această vulnerabilitate a fost împărtășită de un cont Twitter (@hashcat) care a postat pe Twitter o imagine a codului care ar putea ocoli cerința de strângere de mână în 4 direcții EAPOL și să atace conexiunea la rețea. Într-o post pe site-ul contului, dezvoltatorii din spatele exploitului au explicat că sunt în căutarea unor modalități de a ataca standardul de securitate WPA3, dar nu au reușit din cauza protocolului său de autentificare simultană a egalilor (SAE). În schimb, însă, au reușit să dea peste această vulnerabilitate a protocolului WPA2.

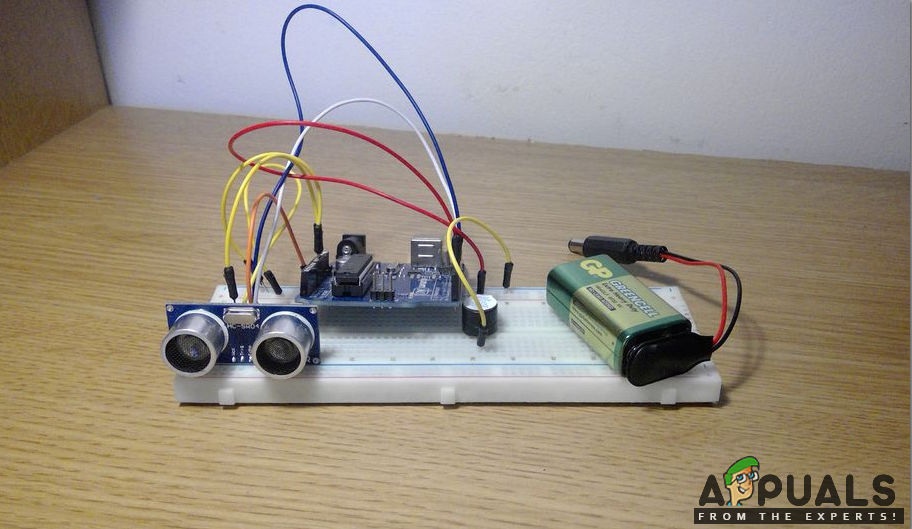

Această vulnerabilitate este exploatată pe elementul de informație de rețea de securitate robust (RSNIE) al unui singur cadru EAPOL. Folosește HMAC-SHA1 pentru a obține PMKID, cheia fiind PMK și datele sale fiind concatenarea unui șir fix „Nume PMK” care încorporează punctele de acces și adresele MAC ale stației.

Conform postului dezvoltatorilor, pentru a efectua atacul, sunt necesare trei instrumente: hcxdumptool v4.2.0 sau o versiune ulterioară, hcxtools v4.2.0 sau o versiune ulterioară și hashcat v4.2.0 sau o versiune ulterioară. Această vulnerabilitate permite atacatorului să comunice direct cu AP. Acesta ocolește eventuala retransmisie a cadrelor EAPOL și eventuala introducere invalidă a parolei. Atacul elimină și cadrele EAPOL pierdute în cazul în care un utilizator AP este prea departe de atacator și face ca datele finale să apară într-un șir codat hexagonal obișnuit, spre deosebire de formate de ieșire precum pcap sau hccapx.

Codul și detaliile privind modul în care funcționează codul pentru a exploata această vulnerabilitate sunt explicate în postarea dezvoltatorilor. Au declarat că nu sunt siguri despre routerele WiFi care afectează direct această vulnerabilitate și cât de eficientă este conexiunile respective. Ei cred, însă, că această vulnerabilitate poate fi probabil exploatată în toate rețelele 802.11i / p / q / r în care funcțiile de roaming sunt activate, așa cum se întâmplă în majoritatea routerelor din zilele noastre.

Din păcate, pentru utilizatori, nu există încă tehnici de atenuare pentru această vulnerabilitate. A apărut în urmă cu câteva ore și nu există nicio știre despre faptul că producătorii de ruteruri au luat (sau au făcut evident faptul că au luat) la cunoștință.