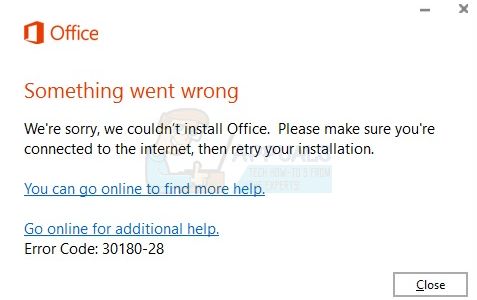

Ilustrație privind securitatea cibernetică

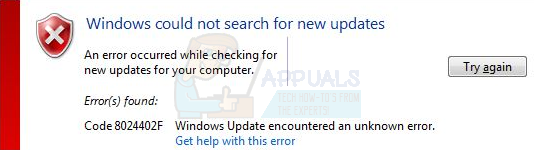

Microsoft a lansat acum o zi o actualizare importantă a sistemului de operare Windows 10 (OS). Cu toate acestea, chiar și această actualizare nu are un patch pentru a proteja împotriva unei erori de securitate interesante, simple și totuși puternice. Vulnerabilitatea există în Task Scheduler avansat al Windows 10. Când este exploatat, Task Scheduler poate acorda în esență privilegii administrative complete exploatatorului.

Un hacker care urmărește aliasul online „SandboxEscaper”, a postat eroarea. Aparent, exploit-ul are implicații serioase de securitate în Windows 10. Interesant este faptul că hacker-ul a ales să posteze exploit-ul de zi zero pe GitHub, un depozit de instrumente software și cod de dezvoltare pe care Microsoft le-a achiziționat recent. Hackerul a lansat chiar codul de exploatare Proof-of-Concept (PoC) pentru vulnerabilitatea de zero zile care afectează sistemul de operare Windows 10.

Exploitarea se încadrează în categoria zero-day, în primul rând deoarece Microsoft nu a recunoscut același lucru. Odată ce producătorul Windows 10 ia cunoștință, ar trebui să ofere un patch care va conecta lacuna care există în Task Scheduler.

Task Scheduler este una dintre componentele de bază ale sistemului de operare Windows care a existat încă din zilele Windows 95. Microsoft a îmbunătățit continuu utilitarul care permite în mod esențial utilizatorilor de sisteme de operare să programeze lansarea programelor sau scripturilor la un timp predefinit sau după intervale de timp specificate . Exploatarea postată pe GitHub utilizează „SchRpcRegisterTask”, o metodă din Task Scheduler pentru a înregistra sarcini pe server.

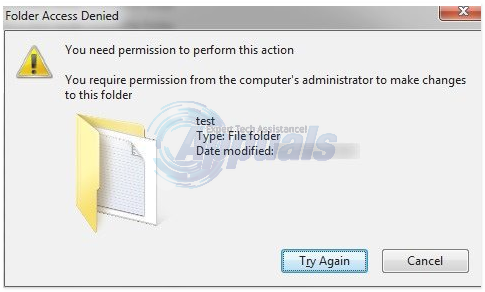

Din motive încă necunoscute, programul nu verifică permisiunile atât de temeinic pe cât ar trebui. Prin urmare, poate fi folosit pentru a seta o permisiune arbitrară DACL (Discretionary Access Control List). Un program scris cu intenție rău intenționată sau chiar un atacator cu privilegii de nivel inferior poate rula un fișier .job malformat pentru a obține privilegii „SISTEM”. În esență, acesta este un caz de creștere a privilegiilor nesanționate sau neautorizate care poate permite unui atacator local sau malware să câștige și să ruleze cod cu privilegii de sistem administrativ pe mașinile vizate. În cele din urmă, astfel de atacuri vor acorda atacatorului privilegii administrative complete ale mașinii Windows 10 vizate.

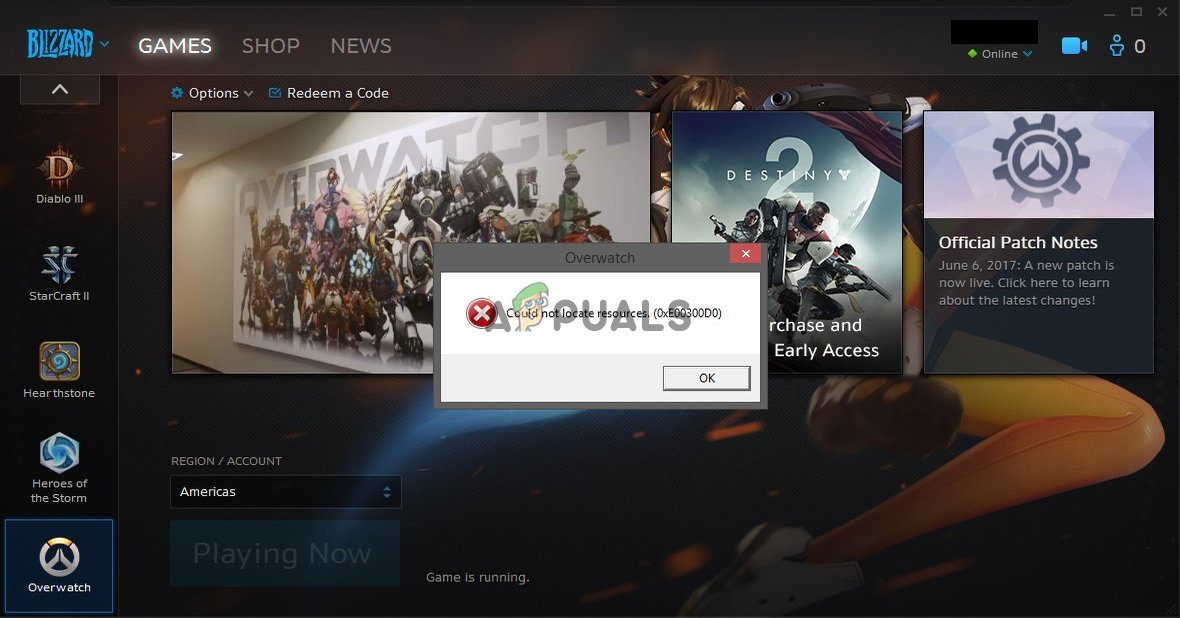

Un utilizator Twitter susține că a verificat exploatarea de zero zile și a confirmat că funcționează pe sistemul Windows 10 x86 care a fost corecționat cu cea mai recentă actualizare din mai 2019. Mai mult, utilizatorul adaugă că vulnerabilitatea poate fi exploatată 100% din timp cu ușurință.

Pot confirma că acest lucru funcționează așa cum este pe un sistem Windows 10 x86 complet patch (mai 2019). Un fișier care a fost anterior sub control complet doar de SYSTEM și TrustedInstaller este acum sub control complet de către un utilizator Windows limitat.

Funcționează rapid și 100% din timp în testarea mea. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21 mai 2019

Dacă acest lucru nu este suficient de important, hackerul a sugerat că mai are încă 4 erori nedezvăluite în Windows, dintre care trei duc la creșterea privilegiilor locale, iar al patrulea permite atacatorilor să ocolească securitatea sandbox-ului. Inutil să adăugăm, Microsoft nu a recunoscut încă exploatarea și a emis un patch. Acest lucru înseamnă, în esență, că utilizatorii Windows 10 trebuie să aștepte o soluție de securitate pentru această vulnerabilitate.

Etichete Windows