Gears & Widgets

Deși au existat întotdeauna rapoarte consistente privind vulnerabilitățile prezente în aplicațiile distribuite în Magazinul oficial Google, se pare că experții în securitate Linux au legat mai multe în ultimele zile, care sunt concepute pentru a rula malware pe dispozitivele mobile ale utilizatorului final. Aceste aplicații sunt deghizate în software curat, conform rapoartelor depuse într-un depozit de agregare de informații despre amenințări cibernetice.

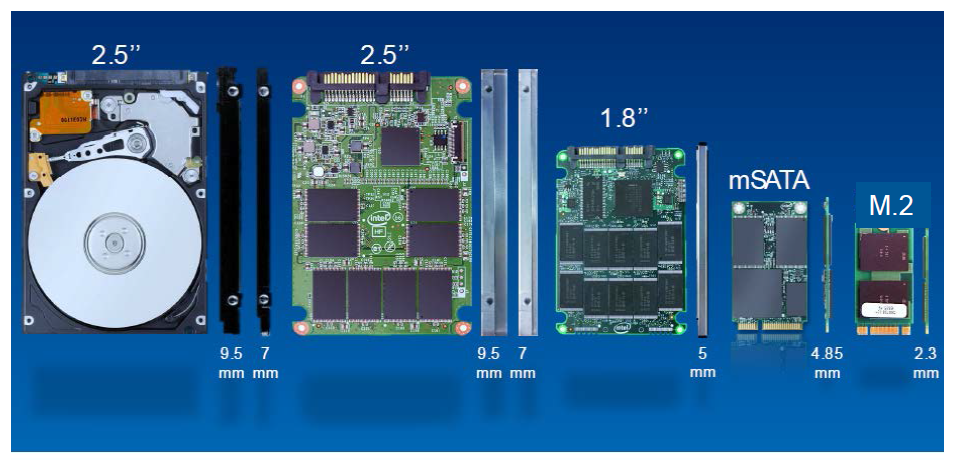

Android este o țintă atractivă, potrivit acestor cercetători, deoarece a devenit sistemul de operare mobil dominant. Noile exploatări se bazează în mare parte pe faptul că mulți utilizatori de Android nu rulează versiuni actualizate pe smartphone-uri și tablete. De fapt, designul hardware proprietar în industria dispozitivelor mobile face adesea dificilă actualizarea hardware-ului existent chiar și atunci când hardware-ul de bază va continua să funcționeze ani de zile.

HeroRAT, așa cum sugerează și numele, este o aplicație de acces la distanță pentru cal troian care abuzează de protocolul de telegramă Android pentru a conecta un dispozitiv client cu un server C2 la distanță. Întrucât tot traficul este înregistrat tehnic ca fiind între un server de încărcare de încredere și utilizatorul final, această metodă nu ridică semnalizări roșii.

Codul sursă pentru HeroRAT a fost pus la dispoziția publicului, ceea ce ar trebui să facă mai ușor pentru experții în securitate Linux crearea de atenuări pentru acesta. În mod ironic, crackerele au vândut de fapt unele versiuni ale malware-ului către alte crackers și chiar au mers până acolo încât să ofere suport pentru acesta, ca și cum ar fi o aplicație legitimă.

Deși vânzarea instrumentelor de cracare nu este ceva nou, aceasta pare a fi o desfășurare profesională îngrijorătoare a acestui tip de model de afaceri marginal.

În plus, o aplicație de economisire a bateriei desfășurată recent în Google Play Store a păstrat și codul. Se răspândește prin mesaje de dialog care redirecționează utilizatorii către pagina de destinație legitimă din magazinul Play. Deși funcționează ca un software legitim de economisire a energiei, acesta vine, de asemenea, cu o sarcină utilă concepută pentru a face clic pe anunțuri în liniște, pentru a trimite fonduri înapoi operatorilor.

Puțin peste 60.000 de dispozitive au raportat un anumit tip de infecție în momentul în care experții în securitate cibernetică și-au depus rapoartele. Având în vedere numărul mare de computere portabile care rulează Google Android, acesta nu este un eșantion deosebit de mare de oameni.

Cu toate acestea, ajută la ilustrarea modului în care utilizatorii ar trebui să fie precauți chiar și cu aplicațiile oficiale.

Etichete Securitate Android Securitate Linux