Intel

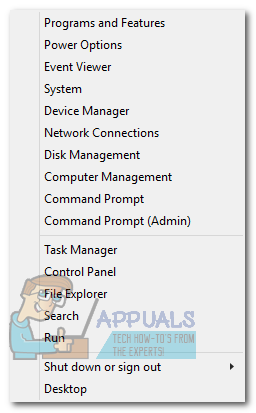

Viitoare Procesoarele de mobilitate de ultimă generație Intel Tiger Lake Mobility va avea tehnologie de control al fluxului. Acest lucru va servi drept un gateway eficient pentru oprirea mai multor tipuri de malware. Funcția Intel CET guvernează în esență fluxul de operațiuni în interiorul unui procesor și asigură restricționarea accesului malware-ului la mai multe aplicații prin intermediul procesorului.

S-a descoperit în mod regulat că procesoarele Intel conțin vulnerabilități de securitate. Deși compania a emis patch-uri pentru a atenua riscul, majoritatea soluțiilor au avut un impact negativ mic asupra performanței. Intel pare să remedieze proactiv situația. Viitoarele procesoare Tiger Lake, care se bazează pe nodul avansat de 10nm, vor fi încorporate cu CET pentru a aborda riscurile înainte de a pătrunde în sistem. Tehnologia este veche de aproximativ patru ani.

Cum va proteja CET CPU-urile și computerele Intel Tiger Lake Mobility?

Control-flow Enforcement Technology sau CET se ocupă de „control flow”, un termen folosit pentru a descrie ordinea în care operațiile sunt executate în interiorul procesorului. În mod tradițional, programele malware care încearcă să ruleze pe un dispozitiv încearcă să vâneze vulnerabilități în alte aplicații pentru a le deturna fluxul de control. Dacă este descoperit, malware-ul își poate introduce codul rău intenționat pentru a rula în contextul altei aplicații.

Procesoarele de mobilitate de ultimă generație Intel Tiger Lake Mobility se va baza pe CET pentru a proteja fluxul de control prin intermediul a două noi mecanisme de securitate. CET are Shadow Stack și urmărire indirectă a ramurilor, pentru a se asigura că programele malware nu pot continua. Shadow Stack realizează, în esență, o copie a fluxului de control al aplicației și stochează stiva shadow într-o zonă sigură a procesorului. Acest lucru asigură că nu vor avea loc modificări neautorizate în ordinea de execuție intenționată a unei aplicații.

#Intel lansează #AntiMalwareCETTechnology pentru procesoarele sale Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 iunie 2020

Urmărirea indirectă a ramurilor restricționează și împiedică adăugarea de protecții suplimentare capacității unei aplicații de a utiliza „tabele de salt” ale procesorului. Acestea sunt în esență locații de memorie care sunt adesea (re) utilizate sau reutilizate în fluxul de control al unei aplicații.

Shadow Stack va proteja computerele împotriva unei tehnici utilizate în mod obișnuit numită Return Oriented Programming (ROP). În această tehnică, programele malware abuzează de instrucțiunile RET (return) pentru a adăuga propriul cod rău intenționat la fluxul de control al unei aplicații legitime. Pe de altă parte, urmărirea indirectă a ramurilor protejează împotriva a două tehnici numite Jump Oriented Programming (JOP) și Call Oriented Programming (COP). Programele malware pot încerca să abuzeze de instrucțiunile JMP (jump) sau CALL pentru a deturna tabelele jump ale unei aplicații legitime.

Dezvoltatorii au avut timp suficient să își adauge software-ul și să asimileze CET, susțin Intel:

Funcția CET a fost publicată pentru prima dată în 2016. Prin urmare, producătorii de software au avut timp să își adapteze codul pentru prima serie de procesoare Intel care o vor susține, susține compania. Acum Intel trebuie să livreze procesoare care acceptă instrucțiunile CET. Aplicațiile și platformele, inclusiv alte sisteme de operare, pot activa asistența și pot opta pentru protecția oferită de CET.

Bună explicație a @intel ACEST #Securitate #tech care închide vulnerabilitatea critică la #Malware . CET va fi disponibil în #laptopuri cu procesoare mobile Intel Tiger Lake, așteptate pentru sezonul de vacanță. https://t.co/OU2yZvzP3q

- MikeFeibus - Fii bine, oameni buni! (@MikeFeibus) 15 iunie 2020

Intel a ales Lacul Tiger de 10 nm, evoluția corectă a microarhitecturii producătorului de CPU într-o lungă perioadă de timp, pentru includerea caracteristicii de protecție malware bazată pe hardware. Compania a asigurat că tehnologia va fi disponibilă și pe platformele desktop și server.

Etichete intel

![[Actualizare] Căutarea Windows 10 ar putea oferi rezultate goale probabil datorită integrării în backend Bing Cloud, iată cum să funcționăm din nou](https://jf-balio.pt/img/news/57/windows-10-search-might-give-blank-results-likely-due-backend-bing-cloud-integration.jpg)