Există cineva care să nu fi auzit de Încălcarea Equifax ? A fost cea mai mare încălcare a datelor din 2017 care a compromis 146 de milioane de conturi de utilizator. Dar atacul din 2018 asupra Aadhar , portalul guvernului indian pentru stocarea informațiilor rezidenților săi. Sistemul a fost piratat și 1,1 miliarde de date de utilizator expuse. Și acum acum doar câteva luni Toyota biroul de vânzări din Japonia a fost piratat și au fost expuse datele utilizatorilor pentru 3,1 milioane de clienți. Acestea sunt doar câteva dintre încălcările majore care au avut loc în ultimii trei ani. Și este îngrijorător, deoarece se pare că se înrăutățește odată cu trecerea timpului. Infractorii cibernetici devin din ce în ce mai inteligenți și vin cu noi metode de acces la rețele și acces la datele utilizatorilor. Suntem în era digitală, iar datele sunt de aur.

Dar ceea ce este mai îngrijorător este că unele organizații nu abordează problema cu seriozitatea pe care o merită. În mod clar, metodele vechi nu funcționează. Ai un firewall? Bine pentru tine. Dar să vedem cum firewall-ul vă protejează împotriva atacurilor din interior.

Amenințări din interior - Noua mare amenințare

Statistici de securitate cibernetică

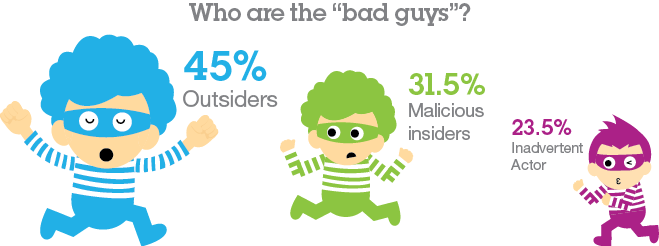

Comparativ cu anul trecut, numărul atacurilor provenite din rețea a crescut semnificativ. Iar faptul că acum companiile contractează locuri de muncă unor persoane din afară care lucrează de la distanță sau din interiorul organizației nu a ajutat prea mult pentru a ajuta cazul. Ca să nu mai vorbim că angajaților li se permite acum să folosească computerele personale pentru joburi legate de muncă.

Angajații răuvoitori și corupți reprezintă cel mai mare procent de atacuri din interior, dar uneori este, de asemenea, neintenționat. Angajații, partenerii sau contractorii externi comit erori care vă lasă rețeaua vulnerabilă. Și, după cum ți-ai putea imagina, amenințările din interior sunt mult mai periculoase decât atacurile externe. Motivul pentru aceasta este că acestea sunt executate de o persoană care este bine informată despre rețeaua dvs. Atacatorul are cunoștințe practice despre mediul și politicile rețelei dvs., astfel încât atacurile lor sunt mai vizate, ducând astfel la mai multe daune. De asemenea, în majoritatea cazurilor, o amenințare din interior va dura mai mult timp pentru a fi detectată decât atacurile externe.

Mai mult, cel mai rău lucru despre aceste atacuri nu este nici măcar pierderea imediată care rezultă din întreruperea serviciilor. Este un prejudiciu pentru reputația mărcii dvs. Atacurile cibernetice și încălcările de date sunt adesea urmate de scăderea prețurilor acțiunilor și de plecarea în masă a clienților dvs.

Deci, dacă este clar un lucru este că veți avea nevoie de mai mult decât un firewall, un proxy sau un software de protecție împotriva virușilor pentru a vă menține rețeaua complet în siguranță. Și această nevoie este cea care stă la baza acestui post. Urmăriți în timp ce evidențiaz cele mai bune 5 programe de monitorizare a amenințărilor pentru a vă securiza întreaga infrastructură IT. Un IT Threat Monitor asociază atacurile cu diferiți parametri, cum ar fi adresele IP, adresele URL, precum și detaliile fișierului și ale aplicației. Rezultatul este că veți avea acces la mai multe informații despre incidentul de securitate, cum ar fi unde și cum a fost executat. Dar înainte de aceasta, să analizăm alte patru moduri în care vă puteți îmbunătăți securitatea rețelei.

Modalități suplimentare de îmbunătățire a securității IT

Monitorizarea activității bazei de date

Primul lucru pe care îl va viza un atacator este baza de date, deoarece acolo aveți toate datele companiei. Deci, este logic că aveți un monitor de baze de date dedicat. Acesta va înregistra toate tranzacțiile efectuate în baza de date și vă poate ajuta să detectați activități suspecte care au caracteristicile unei amenințări.

Analiza fluxului de rețea

Acest concept implică analiza pachetelor de date trimise între diferite componente din rețeaua dvs. Este o modalitate excelentă de a vă asigura că nu există servere necinstite configurate în infrastructura dvs. IT pentru a sifona informații și a le trimite în afara rețelei.

Gestionarea drepturilor de acces

Fiecare organizație trebuie să aibă un ghid clar cu privire la cine poate vizualiza și accesa diversele resurse ale sistemului. În acest fel, puteți limita accesul la datele organizaționale sensibile doar la persoanele necesare. Un Manager de drepturi de acces vă va permite nu numai să editați drepturile de permisiune ale utilizatorilor din rețeaua dvs., ci vă permite să vedeți și cine, unde și când sunt accesate datele.

Listă albă

Acesta este un concept în care numai software-ul autorizat poate fi executat în cadrul nodurilor din rețeaua dvs. Acum, orice alt program care încearcă să vă acceseze rețeaua va fi blocat și veți fi informat imediat. Apoi, din nou, există un dezavantaj al acestei metode. Nu există o modalitate clară de a determina ceea ce califică un software ca fiind o amenințare la adresa securității, așa că este posibil să trebuiască să lucrați puțin la elaborarea profilurilor de risc.

Și acum la subiectul nostru principal. Cele mai bune 5 monitoare de amenințare în rețeaua IT. Îmi pare rău, am deviat puțin, dar am crezut că ar trebui să construim mai întâi o bază solidă. Instrumentele pe care le voi discuta acum cimentează totul împreună pentru a completa fortul care înconjoară mediul dvs. IT.

1. SolarWinds Threat Monitor

Încearcă acum

Încearcă acum Este chiar o surpriză? SolarWinds este unul dintre acele nume de care sunteți întotdeauna siguri că nu vă vor dezamăgi. Mă îndoiesc că există vreun administrator de sistem care nu a folosit un produs SolarWinds la un moment dat în carieră. Și dacă nu ai făcut-o, este posibil să fie momentul să schimbi asta. Vă prezint SolarWinds Threat Monitor.

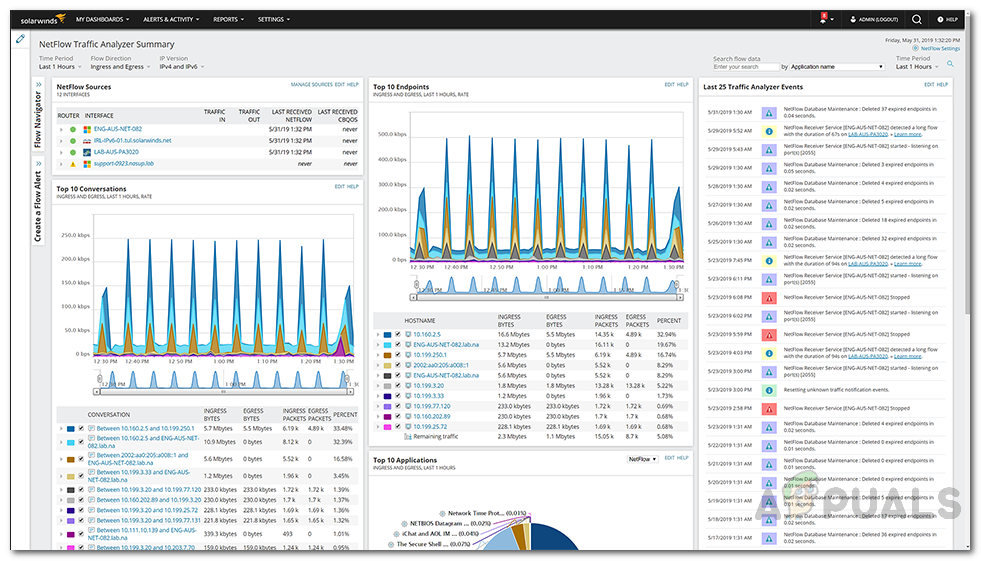

Aceste instrumente vă permit să vă monitorizați rețeaua și să răspundeți la amenințări de securitate aproape în timp real. Și pentru un astfel de instrument bogat în caracteristici, veți fi impresionat de cât de simplu este de utilizat. Va dura doar puțin timp pentru a finaliza instalarea și configurarea și apoi sunteți gata să începeți monitorizarea. SolarWinds Threat Monitor poate fi utilizat pentru a proteja dispozitivele locale, centrele de date găzduite și mediile cloud publice precum Azure sau AWS. Este perfect pentru organizațiile mijlocii și mari, cu posibilități mari de creștere datorită scalabilității sale. Și datorită capacităților sale multi-chiriași și de etichetare albă, acest monitor de amenințare va fi, de asemenea, o alegere excelentă pentru furnizorii de servicii de securitate gestionate.

SolarWinds Threat Monitor

Datorită naturii dinamice a atacurilor cibernetice, este esențial ca baza de date cu informații despre amenințările cibernetice să fie mereu actualizată. În acest fel, aveți șanse mai mari de a supraviețui noilor forme de atac. SolarWinds Threat Monitor folosește mai multe surse, cum ar fi bazele de date de reputație IP și domeniu, pentru a-și menține bazele de date actualizate.

De asemenea, are un Manager de informații și evenimente de securitate (SIEM) integrat, care primește date jurnal de la mai multe componente din rețeaua dvs. și analizează datele pentru amenințări. Acest instrument adoptă o abordare simplă în detectarea amenințărilor, astfel încât să nu trebuie să pierdeți timp uitându-vă prin jurnale pentru a identifica problemele. Acesta realizează acest lucru comparând jurnalele cu mai multe surse de informații despre amenințări pentru a găsi modele care să semnaleze potențiale amenințări.

SolarWinds Threat Monitor poate stoca date de jurnal normalizate și brute pentru o perioadă de un an. Acest lucru va fi destul de util atunci când doriți să comparați evenimentele trecute cu evenimentele prezente. Apoi, există acele momente după o incidență de securitate când trebuie să sortați jurnalele pentru a identifica vulnerabilitățile din rețeaua dvs. Acest instrument vă oferă o modalitate ușoară de a filtra datele, astfel încât să nu trebuie să parcurgeți fiecare jurnal.

Sistem de alertă SolarWinds Threat Monitor

O altă caracteristică interesantă este răspunsul automat și remedierea amenințărilor. În afară de a vă economisi efortul, acest lucru va fi eficient și pentru acele momente în care nu sunteți în măsură să răspundeți imediat amenințărilor. Desigur, este de așteptat ca un monitor de amenințări să aibă un sistem de alertă, dar sistemul din acest monitor de amenințări este mai avansat, deoarece combină alarmele cu condiții multiple și corelate încrucișat cu Motorul de răspuns activ pentru a vă avertiza cu privire la orice evenimente semnificative. Condițiile de declanșare pot fi configurate manual.

2. Digital Guardian

Încearcă acum

Încearcă acum Digital Guardian este o soluție cuprinzătoare de securitate a datelor care vă monitorizează rețeaua de la un capăt la altul pentru a identifica și a opri posibilele încălcări și exfiltrarea datelor. Vă permite să vedeți fiecare tranzacție efectuată pe date, inclusiv detaliile utilizatorului care accesează datele.

Digital Guardian colectează informații din diferite domenii de date, agenți de puncte finale și alte tehnologii de securitate analizează datele și încearcă să stabilească modele care pot semnifica potențiale amenințări. Apoi vă va notifica, astfel încât să puteți întreprinde acțiunile de remediere necesare. Acest instrument este capabil să producă mai multe informații despre amenințări, incluzând adrese IP, adrese URL și detalii despre fișiere și aplicații, ceea ce duce la detectarea mai precisă a amenințărilor.

Digital Guardian

Acest instrument monitorizează nu numai amenințările externe, ci și atacurile interne care vizează proprietatea intelectuală și datele sensibile. Acest lucru este în paralel cu diferitele reglementări de securitate, astfel încât, în mod implicit, Digital Guardian ajută la dovedirea conformității.

Acest monitor de amenințări este singura platformă care oferă prevenirea pierderii de date (DLP) împreună cu Detectarea și răspunsul punctului final (EDR). Modul în care funcționează este că agentul de punct final înregistrează toate evenimentele de sistem, utilizator și date din și din rețea. Apoi este configurat pentru a bloca orice activitate suspectă înainte de a pierde date. Deci, chiar dacă ratați o pauză în sistemul dvs., sunteți sigur că datele nu vor ieși.

Digital Guardian este implementat pe cloud, ceea ce înseamnă că sunt consumate mai puține resurse de sistem. Senzorii de rețea și agenții de puncte de difuzare transmit date către un spațiu de lucru aprobat de un analist de securitate, completat cu monitoare cloud analitice și de raportare care ajută la reducerea alarmelor false și se filtrează prin numeroase anomalii pentru a determina care necesită atenția dvs.

3. Zeek Network Security Monitor

Încearcă acum

Încearcă acum Zeek este un instrument de monitorizare open-source, cunoscut anterior ca Bro Network Monitor. Instrumentul colectează date de la rețele complexe, cu randament ridicat și le folosește ca informații de securitate.

Zeek este, de asemenea, un limbaj de programare propriu și îl puteți utiliza pentru a crea scripturi personalizate care vă vor permite să colectați date de rețea personalizate sau să automatizați monitorizarea și identificarea amenințărilor. Unele roluri personalizate pe care le puteți îndeplini includ identificarea certificatelor SSL necorespunzătoare sau utilizarea unui software suspect.

Dezavantajul este că Zeek nu vă oferă acces la date de la punctele finale ale rețelei. Pentru aceasta, veți avea nevoie de integrare cu un instrument SIEM. Dar acesta este și un lucru bun, deoarece, în unele cazuri, cantitatea uriașă de date colectate de SIEMS poate fi copleșitoare, ducând la multe alerte false. În schimb, Zeek folosește date de rețea, care este o sursă de adevăr mai fiabilă.

Monitor de securitate a rețelei Zeek

Dar, mai degrabă decât să se bazeze doar pe datele de rețea NetFlow sau PCAP, Zeek se concentrează pe datele bogate, organizate și ușor de căutat, care oferă informații reale despre securitatea rețelei. Acesta extrage peste 400 de câmpuri de date din rețeaua dvs. și analizează datele pentru a produce date acționabile.

Abilitatea de a atribui ID-uri de conexiune unice este o caracteristică utilă care vă ajută să vedeți toată activitatea de protocol pentru o singură conexiune TCP. Datele din diferite fișiere jurnal sunt, de asemenea, timbrate și sincronizate. Prin urmare, în funcție de momentul în care primiți o alertă de amenințare, puteți verifica jurnalele de date aproximativ în același timp pentru a determina rapid sursa problemei.

Dar, ca și în cazul tuturor software-urilor open source, cea mai mare provocare a utilizării software-ului open source este configurarea acestuia. Veți gestiona toate configurațiile, inclusiv integrarea Zeek cu celelalte programe de securitate din rețeaua dvs. Și mulți consideră, de obicei, că aceasta este prea multă muncă.

4. Monitorul securității rețelei Boi

Încearcă acum

Încearcă acum Oxen este un alt software pe care îl recomand pentru monitorizarea rețelei dvs. pentru amenințări de securitate, vulnerabilități și activități suspecte. Iar principalul motiv pentru aceasta este că efectuează continuu o analiză automată a potențialelor amenințări în timp real. Aceasta înseamnă că ori de câte ori există un incident critic de securitate, veți avea suficient timp să acționați asupra acestuia înainte ca acesta să escaladeze. De asemenea, înseamnă că acesta va fi un instrument excelent pentru detectarea și conținerea amenințărilor de zi cu zi.

Monitorul securității rețelei Oxen

Acest instrument ajută, de asemenea, la conformitate, creând rapoarte privind poziția de securitate a rețelei, încălcarea datelor și vulnerabilitatea.

Știați că în fiecare zi există o nouă amenințare la adresa securității pe care nu o veți ști niciodată că există? Monitorul dvs. de amenințări îl neutralizează și continuă activitatea normală. Boii sunt însă puțin diferiți. Captează aceste amenințări și vă anunță că există, astfel încât să vă puteți strânge corzile de securitate.

5. Inteligența Argos Threat a Cyberprint

Încearcă acum

Încearcă acum Un alt instrument excelent pentru a vă consolida tehnologia de securitate bazată pe perimetru este Argos Threat Intelligence. Acesta combină expertiza dvs. cu tehnologia lor pentru a vă permite să culegeți informații specifice și acționabile. Aceste date de securitate vă vor ajuta să identificați în timp real incidente de atacuri vizate, scurgeri de date și identități furate care vă pot compromite organizația.

Inteligența Argos Threat

Argos identifică actorii de amenințare care vă vizează în timp real și oferă date relevante despre aceștia. Are o bază de date puternică de aproximativ 10.000 de actori de amenințare cu care să lucreze. În plus, folosește sute de surse, inclusiv IRC, Darkweb, social media și forumuri, pentru a colecta date vizate în mod obișnuit.