Oracle VirtualBox

O vulnerabilitate de zero zile în VirtualBox a fost dezvăluită public de un cercetător independent de vulnerabilități și dezvoltator de exploatare Sergey Zelenyuk. VirtualBox este un renumit software de virtualizare open source care a fost dezvoltat de Oracle. Această vulnerabilitate descoperită recent poate permite unui program rău intenționat să scape de mașina virtuală și apoi să execute cod pe sistemul de operare al mașinii gazdă.

Detalii tehnice

Această vulnerabilitate tinde să apară din cauza problemelor de corupere a memoriei și afectează placa de rețea Intel PRO / 1000 MT Desktop (E1000) atunci când NAT (Network Address Translation) este modul de rețea setat.

Problema tinde să fie independentă de tipul de sistem de operare utilizat de gazdă și de mașinile virtuale, deoarece se află într-o bază de cod partajată.

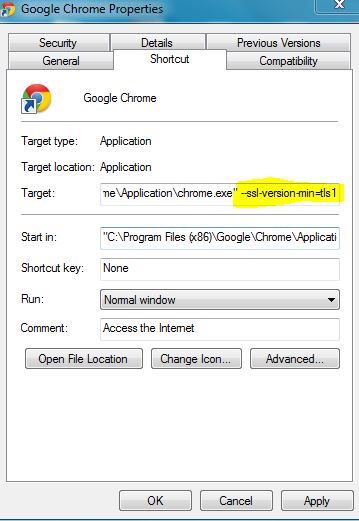

Conform explicației tehnice a acestei vulnerabilități descris pe GitHub, vulnerabilitatea afectează toate versiunile actuale ale VirtualBox și este prezentă în configurația implicită Virtual Machine (VM). Vulnerabilitatea permite unui program rău intenționat sau unui atacator cu drepturi de administrator sau root în sistemul de operare invitat să execute și să scape de cod arbitrar în stratul de aplicație al sistemului de operare gazdă. Este folosit pentru rularea codului de la majoritatea programelor de utilizator cu cel mai mic privilegiu. Zelenyuk a spus: „E1000 are o vulnerabilitate care permite unui atacator cu privilegii root / administrator într-un invitat să scape către un ring gazdă 3. Apoi atacatorul poate folosi tehnicile existente pentru a escalada privilegiile pentru a suna 0 prin / dev / vboxdrv.” De asemenea, a fost lansată o demonstrație video a atacului asupra Vimeo.

Soluție posibilă

Nu există încă un patch de securitate disponibil pentru această vulnerabilitate. Potrivit lui Zelenyuk, exploatarea sa este complet fiabilă, pe care a încheiat-o după ce a testat-o pe versiunea Ubuntu 16.04 și 18.04 × 86-46. Cu toate acestea, el crede, de asemenea, că acest exploit funcționează și împotriva platformei Windows.

Chiar dacă exploatarea oferită de el este destul de dificil de executat, următoarea explicație oferită de acesta îi poate ajuta pe cei care ar putea dori să o facă să funcționeze:

„Exploatarea este modulul kernel Linux (LKM) pentru încărcare într-un sistem de operare invitat. Carcasa Windows ar necesita un driver diferit de LKM doar printr-un wrapper de inițializare și apeluri API kernel.

Sunt necesare privilegii ridicate pentru a încărca un driver în ambele sisteme de operare. Este obișnuit și nu este considerat un obstacol de netrecut. Uitați-vă la concursul Pwn2Own în care cercetătorul folosește lanțuri de exploatare: un browser a deschis un site web rău intenționat în sistemul de operare pentru oaspeți este exploatat, se face o evadare a sandbox-ului browserului pentru a obține acces complet inel 3, o vulnerabilitate a sistemului de operare este exploatată pentru a deschide un mod de a suna 0 de la unde există ceva de care aveți nevoie pentru a ataca un hipervizor din sistemul de operare invitat. Cele mai puternice vulnerabilități ale hipervizorului sunt cu siguranță acelea care pot fi exploatate din ringul de oaspeți 3. În VirtualBox există, de asemenea, un astfel de cod care este accesibil fără privilegii de root pentru oaspeți și, în majoritate, nu este încă auditat încă.

Exploitarea este 100% fiabilă. Înseamnă că ori funcționează întotdeauna sau niciodată din cauza binelor nepotrivite sau a altor motive mai subtile pe care nu le-am dat seama. Funcționează cel puțin pe oaspeții Ubuntu 16.04 și 18.04 x86_64 cu configurație implicită. ”

Zelenyuk a decis să devină public cu această ultimă descoperire a vulnerabilității, deoarece se afla în „dezacord cu [starea] contemporană a infosecului, în special în ceea ce privește cercetarea în materie de securitate și recompensa de bug-uri”, cu care s-a confruntat anul trecut când raportase în mod responsabil un defect în VirtualBox către Oracol. El și-a exprimat, de asemenea, nemulțumirea față de modul în care este comercializat procesul de lansare a vulnerabilităților și de modul în care acestea sunt evidențiate de cercetătorii de securitate în cadrul conferințelor din fiecare an.

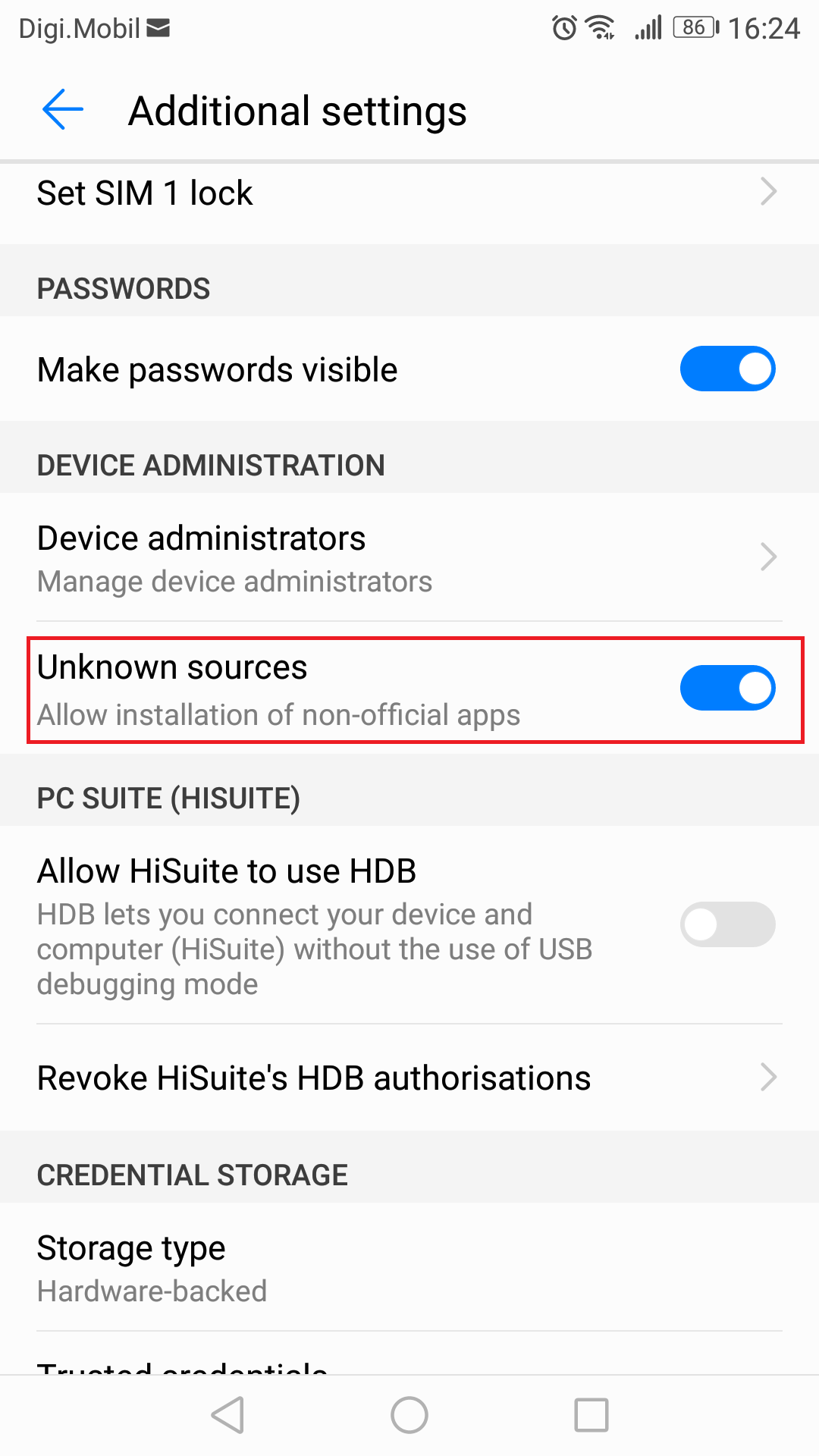

Chiar dacă nu există încă nici un patch de securitate disponibil pentru această vulnerabilitate, utilizatorii se pot proteja împotriva acesteia schimbându-și placa de rețea de la mașini virtuale la Paravirtualized Network sau PCnet.