TP-Link

Mii de routere TP-Link, unul dintre cele mai comune și la prețuri atractive pentru rețelele de acasă, ar putea fi vulnerabile . Aparent, o eroare în firmware-ul nepatched poate permite chiar și utilizatorilor la distanță care ascund pe internet să preia controlul dispozitivului. În timp ce compania ar putea fi răspunzătoare pentru defectul de securitate, chiar și cumpărătorii și utilizatorii sunt parțial vinovați, indică analiștii de securitate care au descoperit același lucru.

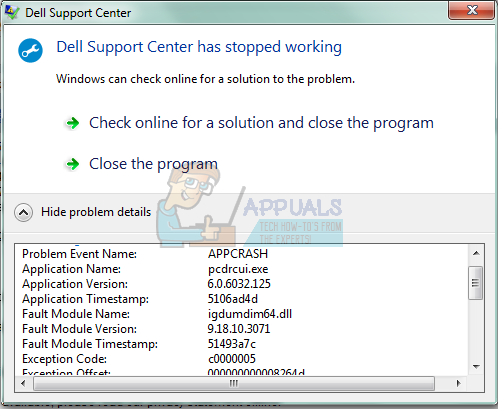

Unele routere TP-Link care nu au fost actualizate pot fi în mod evident compromise din cauza unei erori de securitate. Vulnerabilitatea permite oricărui atacator slab calificat să obțină de la distanță acces complet la routerul care are defectul firmware-ului. Cu toate acestea, eroarea depinde și de neglijența utilizatorului final al routerului. Cercetătorii de securitate au observat că exploatarea are nevoie de utilizator pentru a păstra acreditările implicite de conectare ale routerului pentru a funcționa. Inutil să spun că mulți utilizatori nu schimbă niciodată parola implicită a routerului.

Andrew Mabbitt, fondatorul firmei de securitate cibernetică din Marea Britanie, Fidus Information Security, a fost primul care a identificat și a raportat despre eroarea de securitate a routerelor TP-Link. De fapt, el a dezvăluit oficial eroarea de execuție a codului de la distanță către TP-Link în octombrie 2017. Luând act de același lucru, TP-Link a lansat ulterior un patch câteva săptămâni mai târziu. Conform raportului, routerul vulnerabil era popularul TP-Link WR940N. Dar povestea nu s-a încheiat cu WR940N. Companiile care produc routerele folosesc în mod obișnuit aceleași linii de cod în modele diferite. Exact acest lucru s-a întâmplat, deoarece TP-Link WR740N a fost, de asemenea, vulnerabil la aceeași eroare.

Inutil de adăugat, orice vulnerabilitate de securitate dintr-un router este extrem de periculoasă pentru întreaga rețea. Modificarea setărilor sau încurcarea cu configurațiile pot împiedica grav performanța. Mai mult, modificarea discretă a setărilor DNS poate trimite cu ușurință utilizatorilor nebănuși pe pagini false ale serviciilor financiare sau alte platforme. Direcționarea traficului către astfel de site-uri de phishing este una dintre modalitățile de a fura acreditările de conectare.

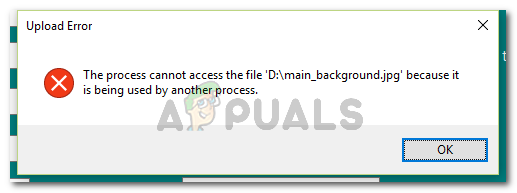

Este interesant de observat că, deși TP-Link a fost destul de rapid pentru a repara vulnerabilitatea de securitate în routerele sale, firmware-ul patch-uri nu a fost disponibil în mod deschis pentru descărcare până de curând. Aparent, firmware-ul rectificat și actualizat pentru WR740N, care îl va face imun la exploatare, nu era disponibil pe site. Este îngrijorător să menționăm că TP-Link a pus firmware-ul la dispoziție numai la cerere, așa cum a indicat un purtător de cuvânt TP-Link. Când a fost întrebat, el a declarat că actualizarea este „disponibilă în prezent la cererea de asistență tehnică”.

Este o practică obișnuită pentru companiile care produc routerele să trimită fișiere firmware prin e-mail clienților care le scriu. Cu toate acestea, este imperativ ca companiile să lanseze actualizări de firmware corecte pe site-urile lor web și, dacă este posibil, să alerteze utilizatorii să își actualizeze dispozitivele, a menționat Mabbitt.