Apache Struts

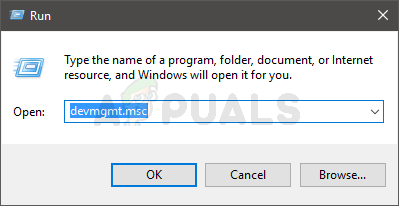

Într-un aviz publicat pe site-ul web Confluence menținut de comunitatea ASF, Yasser Zamani a descoperit o vulnerabilitate la executarea codului la distanță în Apache Struts 2.x. Descoperirea a fost făcută de Man Yue Mo din echipa de cercetare Semmle Security. De atunci, vulnerabilității i s-a acordat eticheta CVE-2018-11776. Se constată că afectează versiunile Apache Struts 2.3 - 2.3.34 și 2.5 - 2.5.16 cu posibile oportunități de exploatare a codului de la distanță.

Această vulnerabilitate apare atunci când rezultatele fără spațiu de nume sunt utilizate, în timp ce acțiunile lor superioare nu au niciun spațiu de nume și nici nu au spațiu de nume cu caractere wildcard. Această vulnerabilitate apare și din utilizarea etichetelor URL fără valori și acțiuni setate.

O lucrare în jur este sugerată în consultativ pentru a atenua această vulnerabilitate care solicită utilizatorilor să se asigure că spațiul de nume este întotdeauna setat fără eșec pentru toate rezultatele definite în configurațiile subiacente. În plus, utilizatorii trebuie să se asigure că stabilesc întotdeauna valori și acțiuni pentru etichetele URL, respectiv fără eșec în JSP-urile lor. Aceste lucruri trebuie să fie luate în considerare și asigurate atunci când spațiul de nume superior nu există sau există ca un wildcard.

Deși vânzătorul a subliniat că versiunile cuprinse între 2.3 și 2.3.34 și 2.5 până la 2.5.16 sunt afectate, cred că și versiunile Struts neacceptate pot fi expuse riscului acestei vulnerabilități. Pentru versiunile acceptate ale Apache Struts, furnizorul a lansat versiunea Apache Struts 2.3.35 pentru vulnerabilitățile versiunii 2.3.x și a lansat versiunea 2.5.17 pentru vulnerabilitățile versiunii 2.5.x. Utilizatorii sunt rugați să facă upgrade la versiunile respective pentru a evita riscurile de exploatare. Vulnerabilitatea este clasificată drept critică și, prin urmare, este necesară acțiunea imediată.

În plus față de simpla remediere a acestor posibile vulnerabilități la executarea codului la distanță, actualizările conțin și alte câteva actualizări de securitate care au fost lansate dintr-o dată. Nu sunt de așteptat probleme de compatibilitate cu versiunile anterioare, deoarece alte actualizări diverse nu fac parte din versiunile de pachete lansate.