Dispozitiv cardiograf Philips. Echipament medical absolut

Philips este cunoscut pentru producerea de dispozitive Cardiograph PageWriter de înaltă calitate și eficiente. După descoperirea recentă a vulnerabilităților de securitate cibernetică pe dispozitivele sale, care permit atacatorilor să modifice setările dispozitivelor pentru a afecta diagnosticul, Philips a prezentat într-un ICS-CERT consultativ că nu intenționează să analizeze aceste vulnerabilități până în vara anului 2019.

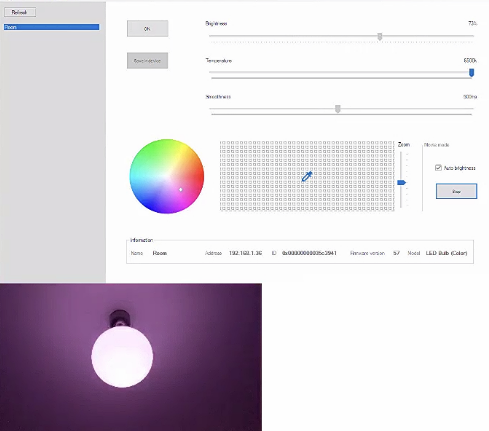

Dispozitivele cardiograf Philips PageWriter preiau semnale prin senzori atașați corpului și utilizează aceste date pentru a crea modele și diagrame ECG pe care medicul le poate consulta apoi pentru a încheia un diagnostic. Acest proces nu ar trebui să aibă nicio interferență în sine pentru a asigura integritatea măsurătorilor luate și a graficelor prezentate, dar se pare că manipulatorii sunt capabili să influențeze aceste date manual.

Vulnerabilitățile există în modelele Philips PageWriter TC10, TC20, TC30, TC50 și TC70. Vulnerabilitățile apar din faptul că informațiile de intrare pot fi introduse manual și codificate în interfață, rezultând intrări necorespunzătoare, deoarece sistemul dispozitivului nu verifică și nu filtrează niciuna dintre datele introduse. Aceasta înseamnă că rezultatele de pe dispozitiv sunt direct corelate cu ceea ce utilizatorii introduc manual în ele, permițând un diagnostic necorespunzător și ineficient. Lipsa igienizării datelor contribuie direct la posibilitatea depășirii bufferului și a formatării vulnerabilităților șirului.

În plus față de această posibilitate de exploatare a erorilor de date, capacitatea de a codifica date în interfață se pretează și la codificarea dură a acreditării. Aceasta înseamnă că orice atacator care cunoaște parola dispozitivului și care are dispozitivul la îndemână poate modifica setările dispozitivului, provocând un diagnostic necorespunzător folosind dispozitivul.

În ciuda deciziei companiei de a nu analiza aceste vulnerabilități până în vara anului viitor, consultativul publicat a oferit câteva sfaturi pentru atenuarea acestor vulnerabilități. Principalele linii directoare pentru acest lucru se referă la securitatea fizică a dispozitivului: asigurarea faptului că atacatorii rău intenționați nu pot accesa sau manipula fizic dispozitivul. În plus, clinicile sunt sfătuiți să inițieze protecția componentelor în sistemele lor, restricționând și reglementând ceea ce poate fi accesat pe dispozitive.