S-a găsit o vulnerabilitate de escalare a privilegiului de nume de utilizator în pluginul VPNC al managerului de rețea. Această vulnerabilitate de injecție este exploatată de modulul Metaspoilt al programului pentru a obține acces la privilegii de root.

Acest lucru a fost descoperit de Denis Adnzakovic, care a descoperit că plugin-ul network-manager-vpnc pentru suport VPNC în NetworkManager ar putea fi exploatat cu o vulnerabilitate de creștere a privilegiilor utilizând un caracter de linie nouă pentru a injecta un parametru helper de parolă în schema de configurare care este responsabilă pentru transmiterea informațiilor vpnc. Această vulnerabilitate prezintă un risc, deoarece permite unui utilizator local care o exploatează să obțină accesul dorit pentru a modifica setările sistemului, precum și pentru a executa comenzi arbitrare cu privilegiu de root.

Indicatori de vulnerabilitate similari au fost descoperiți pentru prima dată pe 11adin iulie 2018. Securitatea Gnome a fost apoi contactată și a primit o confirmare de la firmă două zile mai târziu pe 13adin iulie. Eticheta de identificare CVE CVE-2018-10900 a fost atribuită vulnerabilității pe 20adin iulie și Network Manager VPNC versiunea 1.2.6 a fost lansată chiar a doua zi pentru a atenua preocupările aduse de vulnerabilitate. Un consultativ a fost eliberat de Gnome Security pe 21Sfdin iulie și.

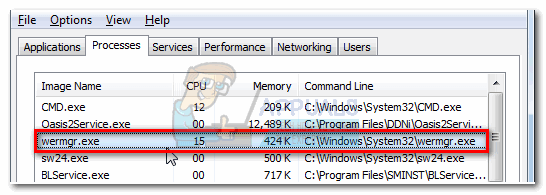

Se pare că aceeași vulnerabilitate se transformă, se adaptează și reapare la fața locului în moduri recente recent. Cel mai recent raport despre această vulnerabilitate este cazul de creștere a privilegiului de nume de utilizator în care modulul Metaspoilt folosește o nouă vulnerabilitate de injecție de linie în set și rulează numele de utilizator pentru o conexiune VPN pentru a arunca un mecanism de configurare a ajutorului de parolă în setările care funcționează și canalizați conexiunea în sine.

Datorită modului în care ajutorul de parolă este conținut cu acces la locația root, acesta este rulat de Network Manager ca root atunci când conexiunea este pornită, oferindu-i permisiuni ridicate pentru a interfera cu sistemul de rețea VPN.

S-a constatat că această vulnerabilitate are impact asupra versiunilor 1.2.6 și mai vechi ale Network Manager VPNC. Modulul Metaspoilt particular abordat aici a fost observat în următoarele versiuni ale VPNC: 2.2.4-1 pe Debian 9.0.0 (x64) și 1.1.93-1 pe Ubuntu Linux 16.04.4 (x64).

Etichete vpn