Instrumentul de adresă DNS și IP. Autoritate PC & Tech

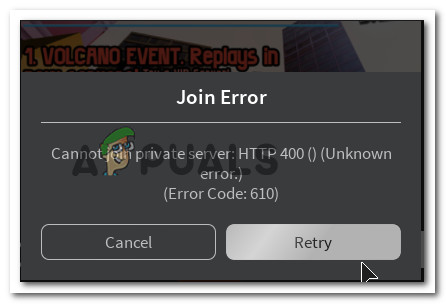

O vulnerabilitate locală a refuzului de serviciu a fost descoperită în NetScanTools Basic Ediție freeware versiunea 2.5. Acest lucru face ca pachetul să fie vulnerabil la îndepărtarea de utilizatorul intenționat al programului, deoarece software-ul este inundat cu cereri arbitrare printr-un canal de acces exploatabil. Astfel de solicitări reușesc să declanșeze un accident în sistem care oprește procesele sale de a rula, corupând scopul intenționat al pachetului de instrumente și împiedicând utilizatorii să folosească funcțiile pe care le are de oferit.

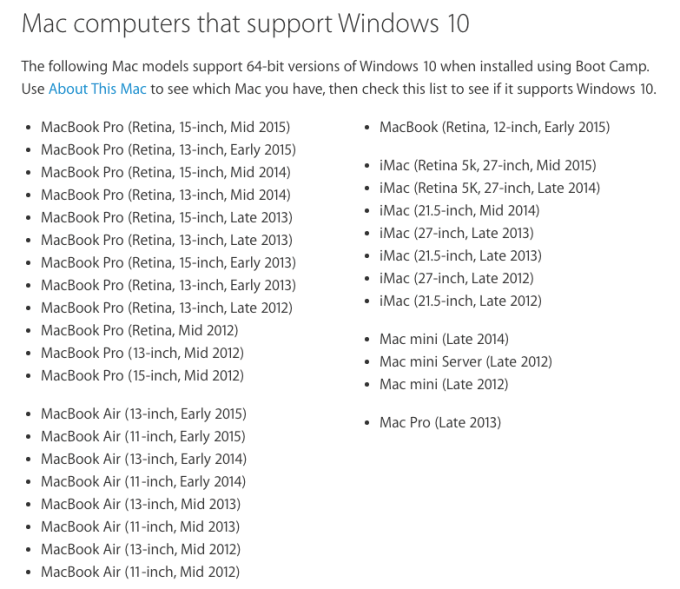

NetScanTools este un set de instrumente de rețea conceput pentru ingineri, informaticieni, experți tehnologici, cercetători, ofițeri de securitate a sistemelor și oficiali de aplicare a legii preocupați de criminalitatea informatică. Acesta combină o gamă largă de instrumente concepute pentru a îndeplini o singură funcție într-un singur pachet conceput pentru a efectua toate aceste operațiuni de rețea. O versiune de bază a freeware-ului există și pentru utilizatorii de acasă, iar scopul din spatele software-ului este de a centraliza mai multe instrumente de rețea într-un singur pachet ușor de utilizat. Pachetul NetScanTools există în pachetele Basic, LE și Pro. Pachetul particular afectat de această vulnerabilitate este freeware-ul NetScanTools Basic, care este conceput pentru a oferi utilizatorilor un instrument DNS pentru rezoluția IP / nume de gazdă și informații DNS ale computerului, ping, ping grafic, ping scaner, tracerout și instrumentul Whois.

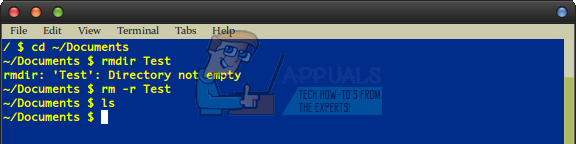

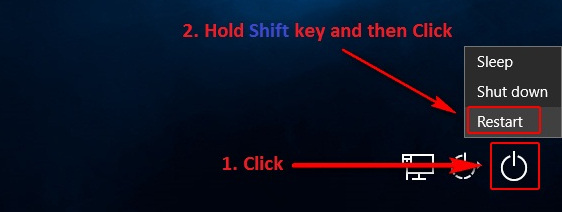

NetScanTools Basic ediția de vulnerabilitate DoS poate fi reprodusă de următoarele. Mai întâi, rulați codul python „python NetScanTools_Basic_Edition_2.5.py”. Apoi, deschideți NetScanTools_Basic_Edition_2.5.txt și copiați conținutul acestuia în clipboard. Apoi, Deschideți NstBasic.exe> Ping și Traceroute Tools> Ping și lipiți clipboard-ul pe numele gazdă țintă sau adresa IPv4. Efectuați ping și veți observa că sistemul se blochează. Această vulnerabilitate a fost descoperită de Luis Martinez în versiunea 2.5 a software-ului pe Windows 10 Pro x64 es. Un cod de identificare CVE nu a fost alocat încă acestei vulnerabilități și nici nu este clar dacă furnizorul a fost informat. Deoarece vulnerabilitatea este exploatabilă la nivel local, se consideră că are un grad de risc relativ mai scăzut, dar dacă un sistem este infectat cu programe malware care este capabil să execute comenzi arbitrare cu privilegii de sistem, atunci freeware-ul ar putea fi blocat în mod repetat cu DoS, neputând să serviciile prevăzute.