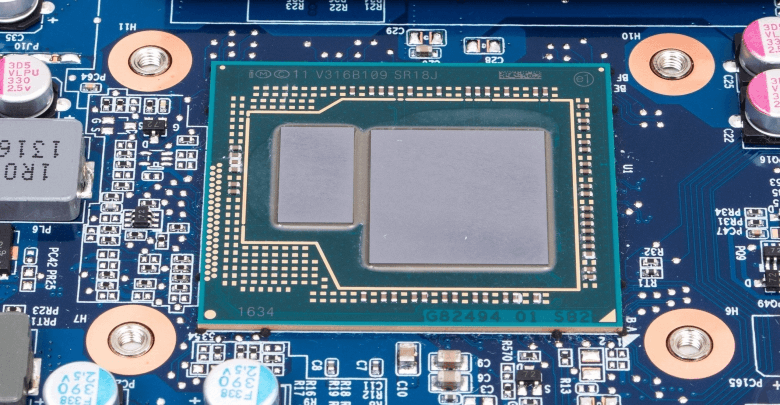

Intel, ExtremeTech

O vulnerabilitate de securitate legată de Intel, considerată CVE-2018-3665, a dat naștere unei tulburări atunci când multe organizații au încercat să lanseze rapid patch-uri pentru problema marți. În timp ce detaliile încă apar, informațiile publicate seara trecută și chiar în această după-amiază sugerează că unii utilizatori ar putea fi deja în siguranță fără să fi instalat nicio actualizare între 11 și 14 iunie.

Funcționalitatea de restabilire a stării FP leneșe furnizată de unele cipuri Intel poate fi exploatată de fiecare dată când un utilizator se schimbă între două aplicații diferite. Software-ul sistemului de operare care utilizează această instrucțiune în locul salvării și restaurării adecvate ar putea permite teoretic scurgerea datelor.

Inginerii Intel au continuat să recomande dezvoltatorilor să folosească Eager FP în loc de tehnica Lazy FP la schimbarea aplicațiilor. Vestea bună este că cele mai noi versiuni de GNU / Linux nu sunt afectate de vulnerabilitate.

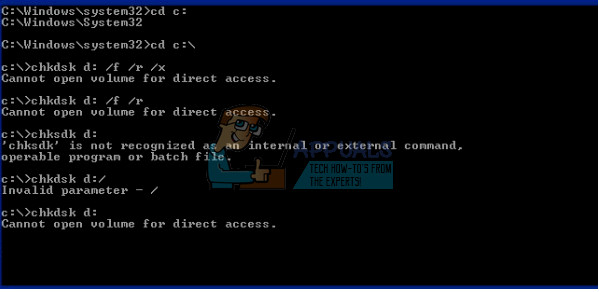

Oricine rulează kernel versiunea 4.9 sau o versiune ulterioară nu poate vărsa date, chiar dacă lucrează cu un procesor compromis. Experții în securitate Linux au lucrat la portarea corecțiilor la versiunile anterioare ale nucleului, ceea ce este vital pentru a se asigura că majoritatea utilizatorilor sunt protejați. Utilizatorii celor mai multe distribuții pot fi pe un nucleu mai vechi și, prin urmare, necesită o actualizare pentru a remedia problema.

Experții în securitate consideră că unele alte implementări Unix sunt, de asemenea, imune doar dacă utilizatorii rulează versiuni recente ale sistemului lor de operare. De exemplu, „3665 nu influențează cele mai recente rotiri ale DragonflyBSD sau OpenBSD. Inginerii au mai declarat că utilizatorii Red Hat Enterprise Linux 7 nu sunt efectuați atâta timp cât utilizează pachetul kernel-alt, deși utilizatorii standardului RHEL 7 ar trebui să se actualizeze.

Reprezentanții lor au menționat, de asemenea, că mașinile care rulează RHEL pe hardware alimentat de echipamente AMD nu sunt afectate. Dezvoltatorii au declarat că utilizatorii care pornesc kernel-ul Linux pe procesoare mai vechi cu „eagerfpu = on” ca parametru au atenuat deja problema.

Chiar dacă o instalare este vulnerabilă la ‘3665, asta nu înseamnă că se va întâmpla de fapt ceva rău intenționat. Software-ul rău intenționat trebuie încorporat în interiorul acestuia pentru ca acest lucru să se întâmple. Dacă ar fi așa, atunci infecția menționată ar putea elimina cantități mici de date de fiecare dată când o aplicație a fost schimbată pentru alta în timp ce rulează. Cu toate acestea, utilizatorii sunt îndemnați să se actualizeze pentru a preveni problemele viitoare, având în vedere cât de gravă este această problemă.

Etichete intel Securitate Linux