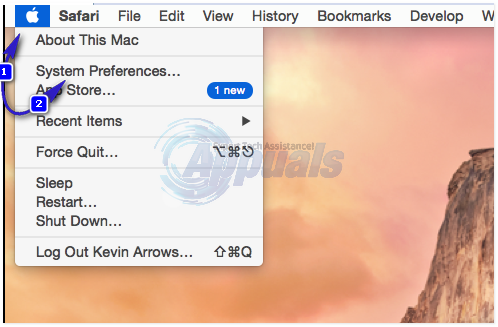

Dispoziții de securitate și informații Dahua. IFSEC Global

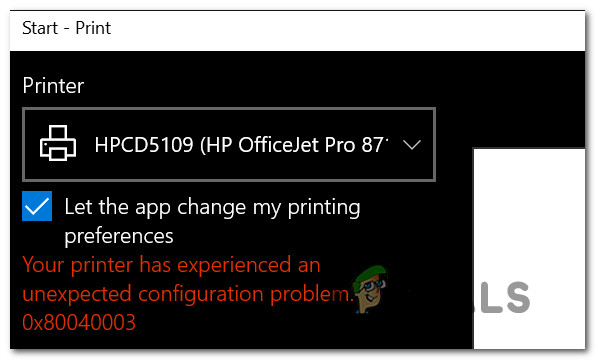

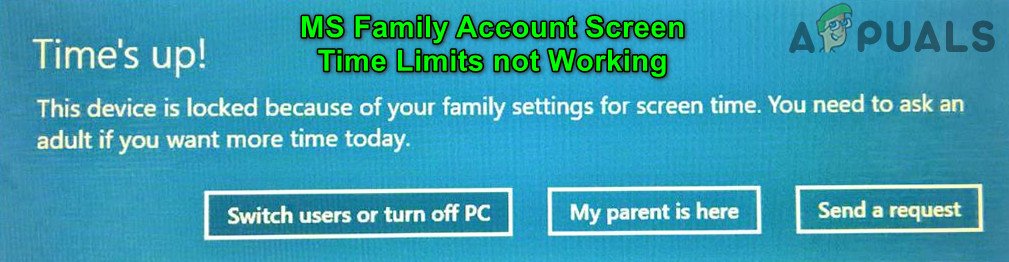

În timp ce oamenii se îndepărtează de paznicii fizici, ofițerii de securitate și animalele de pază către camerele de securitate cu televiziune cu circuit închis (CCTV) de înregistrare video digitală (DVR), hackerii au descoperit o vulnerabilitate în tehnologiile mai vechi care permit încălcarea accesului la conturile dispozitivelor de supraveghere la domiciliu ceea ce poate pune în pericol proprietarii. Dahua este o firmă de tehnologie de supraveghere și supraveghere de prim rang care oferă soluții sigure actualizate pentru a înlocui modulele învechite utilizând conexiuni și cabluri preexistente. Se pare, totuși, că există o vulnerabilitate cunoscută încă din 2013 în dispozitivele DVR de imagini de securitate Dahua, cărora li s-a trimis o actualizare pentru actualizarea securității, dar, deoarece mulți utilizatori nu au folosit actualizarea gratuită, mii de dispozitive au le-au fost furate acreditările de acces și acum sunt etichetate în pericol.

Exploatarea a fost cercetată și scrisă în detaliu înainte de a fi prezentată publicului. raport CVE-2013-6117, descoperit și detaliat de Jake Reynolds, explică faptul că exploatarea începe cu un hacker care începe un protocol de control al transmisiei cu dispozitivul Dahua de pe portul 37777 pentru încărcarea utilă. La această solicitare, dispozitivul trimite automat datele de identificare ale sistemului de nume de domeniu dinamic, pe care hackerul le poate folosi pentru a accesa de la distanță dispozitivul, a manipula conținutul său stocat, precum și a manipula configurațiile acestuia. De când a fost raportată vulnerabilitatea, au fost trimise solicitări de actualizare, însă, deoarece mulți utilizatori au ales să renunțe la actualizări, acreditările lor au fost furate și sunt acum disponibile pe ZoomEye, un motor de căutare care ține evidența informațiilor obținute de pe diferite dispozitive și site-uri web online.

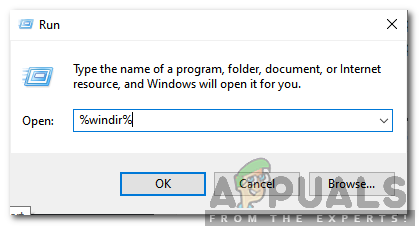

Motor de căutare ZoomEye Cyberspace. ICS ZoomEye

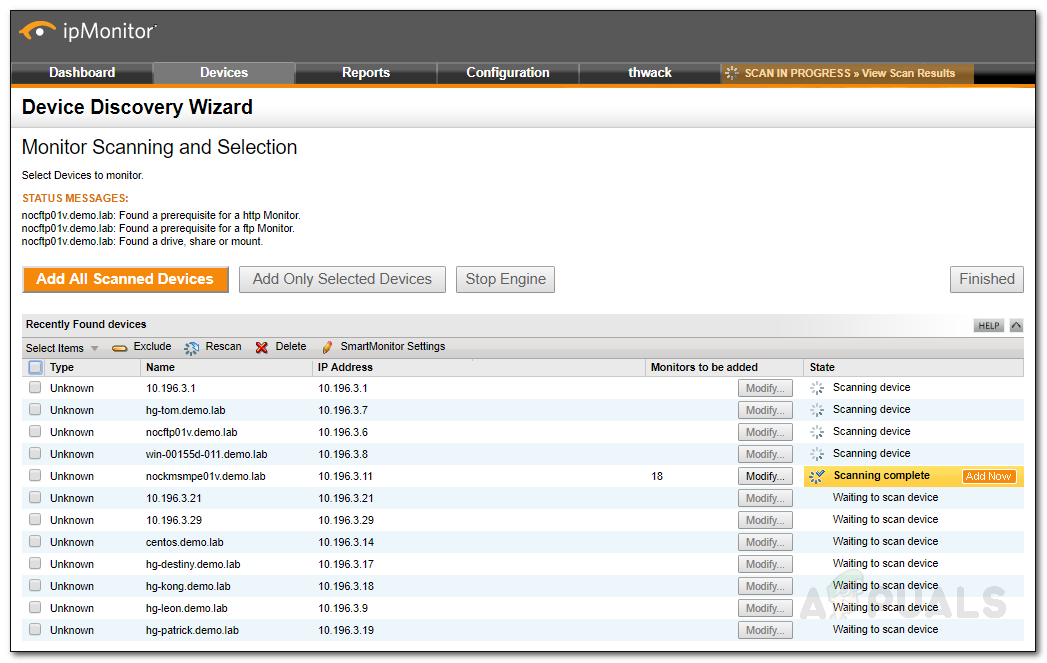

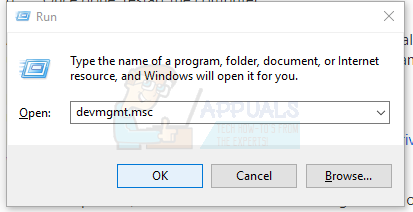

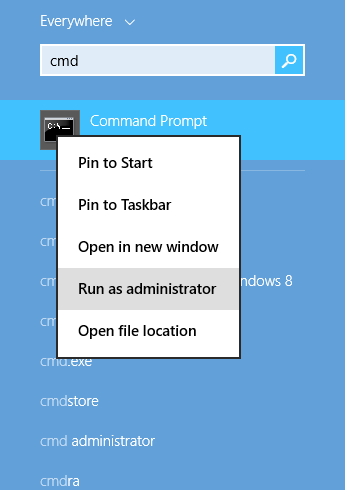

Dispozitivele DVR Dahua funcționează prin portul TCP 37777 prin care utilizează un protocol binar simplu pentru a accesa sistemul camerei DVR dintr-o locație la distanță on-net. În niciun moment al acestui proces nu este necesară autentificarea acreditării suficientă, așa cum se așteaptă cu procedurile binare unice. Este o conexiune directă la portul dispozitivului și permite accesul la fluxurile curente de imagini, precum și la înregistrările înregistrate anterior, care pot fi gestionate și șterse de la distanță. ActiveX, PSS, iDMSS și altele asemenea permit hackerului să ocolească și pagina de autentificare minimă, care îi permite apoi hackerului să trimită cereri neautorizate care pot face totul, de la ștergerea DVR-ului pentru a modifica acreditările de acces. Într-un alt scenariu, un hacker poate accesa portul TCP 37777 pentru a măsura firmware-ul și numărul de serie al DVR-ului utilizat. Exploatând în cele ce urmează protocoalele binare unice, el / el ar putea obține informații de e-mail, DDNS și FTP stocate pe dispozitiv. Aceste informații pot fi folosite pentru a urmări pagina de autentificare a portalului web DVR de acces la distanță și apoi hackerul poate accesa fluxurile și filmările de interes. Acest lucru se întâmplă dacă hackerul nu depășește procesul și ocolește pagina de autentificare în totalitate, așa cum sa subliniat anterior.

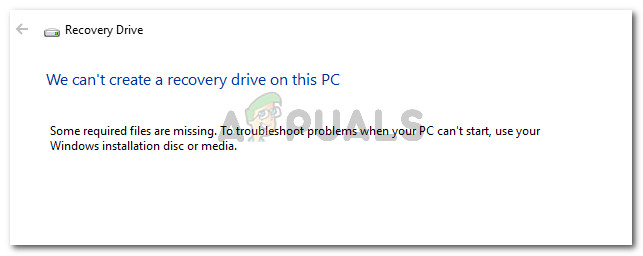

Pagina de conectare web la distanță. Securitatea adâncimii

Privind în evidența ZoomEye, este clar că această vulnerabilitate a fost exploatată pentru a accesa sute de mii de DVR-uri și pentru a-și recupera acreditările de acces pentru vizualizare de la distanță prin portalul web al produsului. Jurnalele a mii de parole sunt stocate în acces simplu pe ZoomEye și o simplă căutare a parolelor sau a numelor de utilizator poate returna un număr incredibil de accesări. Căutând prin datele compilate, nu este liniștitor să vezi că aproximativ 14.000 de persoane aleg să-și păstreze parola ca „parolă”, dar aceasta nu este problema directă a acestei vulnerabilități. Dahua a lansat o actualizare care adaugă alte niveluri de securitate pentru a preveni accesul neautorizat la filmările camerei, dar în ciuda acestui fapt, accesul de la distanță menține întregul proces puțin pescuit, deoarece nu există restricții de timp și loc la acces și la fel de bine ca proprietarul poate să acceseze camerele sale de departe, un hacker care reușește să fure acreditările de conectare poate și el. După cum s-a explicat mai sus, furtul nu este prea dificil de realizat atunci când toate dispozitivele Dahua funcționează pe porturi și conexiuni uniforme.