Docker, Inc.

S-a confirmat acum că echipa lui Docker a trebuit să scoată 17 imagini de containere diferite, în care erau stocate ușile periculoase din spate. Aceste portiere din spate au fost folosite pentru a instala lucruri cum ar fi software-ul piratat de extragere a criptomonedelor și inversarea shell-urilor pe servere aproximativ în ultimul an. Noile imagini Docker nu trec prin niciun fel de proces de audit de securitate, așa că au fost listate pe Docker Hub imediat ce au fost postate în mai 2017.

Toate fișierele de imagine au fost încărcate de un singur individ sau grup care operează sub mânerul docker123321, care este legat de un registru care a fost purjat în 10 mai a acestui an. Câteva pachete au fost instalate de peste un milion de ori, deși acest lucru nu înseamnă neapărat că au infectat de fapt atâtea mașini. Este posibil ca nu toate portierele din spate să fi fost activate vreodată și este posibil ca utilizatorii să le fi instalat de mai multe ori sau să le fi pus pe diferite tipuri de servere virtualizate.

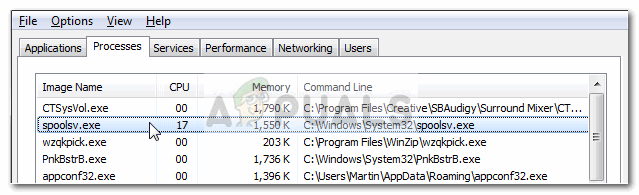

Atât Docker, cât și Kubernetes, care este o aplicație pentru gestionarea implementărilor de imagini Docker la scară largă, au început să prezinte activități neregulate încă din septembrie 2017, dar imaginile au fost extrase doar relativ recent. Utilizatorii au raportat întâmplări neobișnuite pe serverele cloud și rapoartele au fost postate pe GitHub, precum și pe o populară pagină de rețele sociale.

Experții în securitate Linux susțin că, în majoritatea cazurilor în care atacurile au avut de fapt succes, cei care au efectuat atacurile au folosit fișierele de imagine contaminate pentru a lansa o formă de software XMRig pe serverele victimizate pentru a extrage monede Monero. Acest lucru a oferit atacatorilor posibilitatea de a extrage Monero în valoare de peste 90.000 de dolari, în funcție de cursurile de schimb actuale.

Unele servere începând cu 15 iunie ar putea fi în continuare compromise. Chiar dacă imaginile contaminate au fost șterse, atacatorii ar fi putut obține un fel de alte mijloace pentru a manipula un server. Unii experți în securitate au recomandat ștergerea serverelor curate și au mers atât de departe încât să insinueze că extragerea imaginilor din DockerHub fără să știe ce este în ele poate fi o practică nesigură pentru viitor.

Cu toate acestea, cei care au implementat imagini de casă doar în mediile Docker și Kubernetes nu sunt efectuați. Același lucru este valabil și pentru cei care au folosit vreodată imagini certificate.