MySQL

Un grup dedicat de hackeri efectuează o căutare destul de simplistă, dar persistentă, pentru baze de date MySQL. Bazele de date vulnerabile sunt apoi vizate pentru instalarea ransomware-ului. Administratorii serverului MySQL care au nevoie de acces la bazele lor de date de la distanță trebuie să fie foarte precauți.

Hackerii efectuează o căutare consecventă pe internet. Acești hackeri, despre care se crede că se află în China, caută servere Windows care rulează baze de date MySQL. În mod evident, grupul intenționează să o facă infectați aceste sisteme cu ransomware-ul GandCrab .

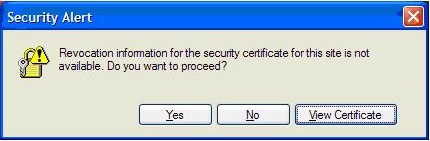

Ransomware este un software sofisticat care blochează adevăratul proprietar al fișierelor și solicită plata pentru a trimite printr-o cheie digitală. Este interesant de remarcat faptul că firmele de securitate cibernetică nu au văzut niciun actor de amenințare până acum care a atacat serverele MySQL care rulează pe sistemele Windows, în special pentru a le infecta cu ransomware. Cu alte cuvinte, este neobișnuit ca hackerii să caute baze de date sau servere vulnerabile și să instaleze coduri rău intenționate. Practica normală observată în mod obișnuit este o încercare sistematică de a fura date în timp ce încercăm să evităm detectarea.

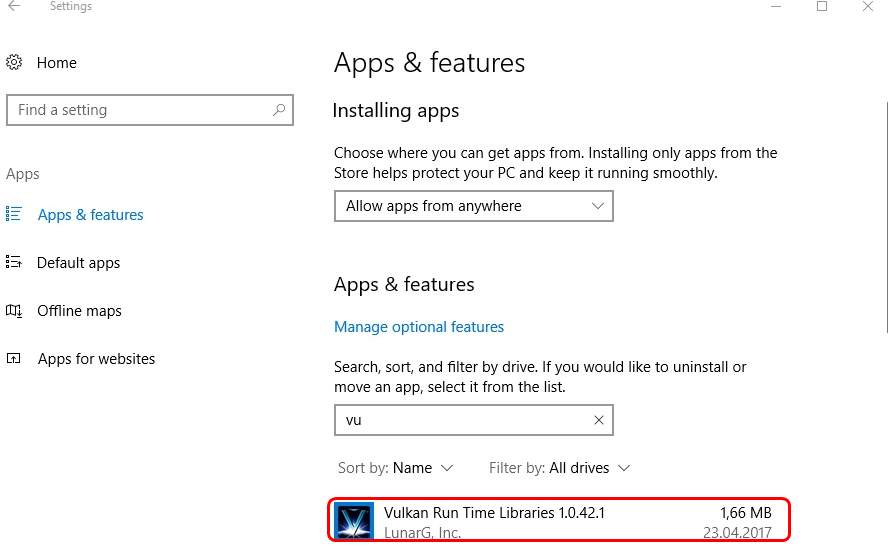

Cea mai recentă încercare de accesare cu crawlere pe internet în căutarea bazelor de date vulnerabile MySQL care rulează pe sisteme Windows a fost descoperită de Andrew Brandt, cercetător principal la Sophos. Potrivit lui Brandt, hackerii par să caute baze de date MySQL accesibile internetului, care ar accepta comenzi SQL. Parametrii de căutare verifică dacă sistemele rulează sistemul de operare Windows. La găsirea unui astfel de sistem, hackerii folosesc apoi comenzi SQL rău intenționate pentru a planta un fișier pe serverele expuse. Infecția, odată reușită, este utilizată ulterior pentru a găzdui ransomware-ul GandCrab.

Aceste ultime încercări sunt îngrijorătoare, deoarece cercetătorul Sophos a reușit să le urmărească pe un server la distanță care ar putea fi una dintre mai multe. Evident, serverul avea un director deschis care rulează software-ul serverului numit HFS, care este un tip de server de fișiere HTTP. Software-ul a oferit statistici pentru încărcăturile rău intenționate ale atacatorului.

Elaborând rezultatele, Brandt a spus: „Serverul pare să indice mai mult de 500 de descărcări ale eșantionului pe care l-am văzut pe MySQL honeypot download (3306-1.exe). Cu toate acestea, mostrele numite 3306-2.exe, 3306-3.exe și 3306-4.exe sunt identice cu acel fișier. Numărate împreună, au existat aproape 800 de descărcări în cele cinci zile de când au fost plasate pe acest server, precum și peste 2300 de descărcări ale celuilalt eșantion (cu o săptămână mai vechi) GandCrab în directorul deschis. Deci, deși acesta nu este un atac deosebit de masiv sau răspândit, acesta prezintă un risc serios pentru administratorii serverului MySQL care au introdus o gaură prin firewall pentru ca portul 3306 de pe serverul lor de baze de date să fie accesibil de către lumea exterioară ”

Este liniștitor să observăm că administratorii cu experiență ai serverului MySQL rareori își configurează greșit serverele sau, cel mai rău, își lasă bazele de date fără parole. In orice caz, astfel de cazuri nu sunt neobișnuite . Aparent, scopul scanărilor persistente pare exploatarea oportunistă a sistemelor sau bazelor de date neconfigurate fără parole.

![[FIX] 0x8007112A Eroare la mutarea sau ștergerea folderelor](https://jf-balio.pt/img/how-tos/70/0x8007112a-error-when-moving.png)

![[REPARARE] Eroare de instalare Google Earth PRO 1603](https://jf-balio.pt/img/how-tos/38/google-earth-pro-installation-error-1603.jpg)