Microsoft

Microsoft a lansat numeroase recomandări de la începutul anului pentru a aborda vulnerabilitățile hardware ale canalului lateral de execuție speculativă din procesoarele Intel Core și Xeon. Vulnerabilitățile în cauză au fost Specter și Metldown. Microsoft tocmai a lansat un alt aviz pentru o vulnerabilitate speculativă a canalului lateral: L1 Terminal Fault (L1TF).

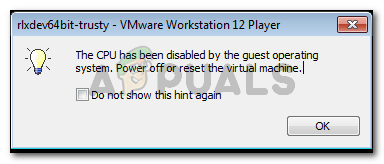

In conformitate cu consultativ lansat, acest L1 Terminal Fault a primit trei identificatori CVE. Primul, CVE-2018-3615, se referă la vulnerabilitatea L1TF din Intel Software Guard Extensions (SGX). Al doilea, CVE-2018-3620, se referă la vulnerabilitatea L1TF în sistemul de operare și modul de gestionare a sistemului (SMM). Al treilea, CVE-2018-3646, se referă la vulnerabilitatea L1TF din Virtual Machine Manager (VMM).

Riscul principal asociat acestor vulnerabilități vine astfel încât, dacă canalele laterale sunt exploatate prin vulnerabilitatea L1TF, datele private pot fi accesibile hackerilor rău intenționați de la distanță și virtual. Cu toate acestea, un astfel de exploatare cere atacatorului să pună mâna pe dispozitivul în cauză înainte de a acorda permisiuni pentru executarea codului pe dispozitivul destinat.

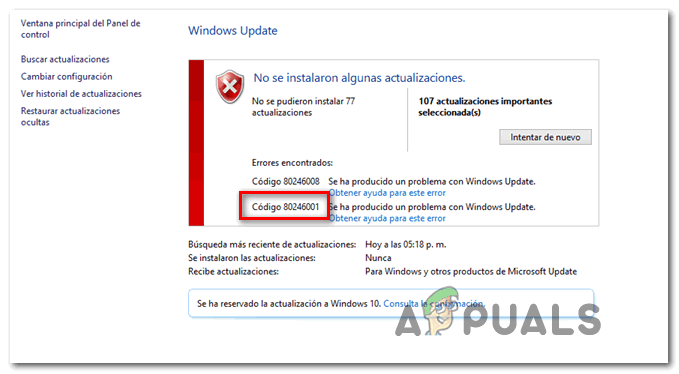

Pentru a atenua consecințele acestei vulnerabilități, împreună cu alte câteva posibilități de exploatare similare, Microsoft a lansat un număr bun de actualizări care vizează lacunele și lanțurile prin care atacatorii pot reuși să obțină un astfel de acces. Utilizatorii Windows sunt îndemnați să-și păstreze dispozitivele la curent cu cele mai recente actualizări și să aplice toate patch-urile, protecțiile și actualizările de firmware după lansare.

Pentru sistemele Enterprise care utilizează sistemul de operare Microsoft Windows, se recomandă administratorilor să-și supravegheze sistemele de rețea pentru utilizarea platformelor riscante și pentru nivelul de integrare a acestora în utilizarea comună a companiei. Apoi li se sugerează să înregistreze securitatea bazată pe virtualizare (VBS) în rețelele lor, vizând anumiți clienți folosiți pentru a colecta date de impact. După analizarea nivelului de amenințare, administratorii ar trebui să aplice patch-urile relevante pentru clienții riscanți relevanți angajați în infrastructurile lor IT.

Etichete Microsoft