Proiectul Monero, CryptoNews

Potrivit unui raport care a fost lansat inițial de analiștii de securitate din Palo Alto Networks, cel puțin cinci la sută din toate jetoanele Monero care sunt în prezent în circulație pe piață au fost exploatate folosind malware. Aceasta înseamnă că organizațiile criminale au folosit încălcări de securitate în servere și mașini pentru utilizatorii finali pentru a extrage peste 790.000 de monede Monero, cunoscute și sub numele de XMR. Puțin în jur de 20 de milioane de hașuri pe secundă, care reprezintă aproximativ două procente din întreaga putere de hașare a rețelei Monero, a provenit de la dispozitive infectate în ultimul an.

Având în vedere ratele de schimb actuale, dificultatea rețelei și alți factori, această cantitate impresionantă de putere de procesare se va traduce în continuare undeva la peste 30.000 USD în fiecare zi pentru aceste grupuri, ceea ce reprezintă o sumă substanțială de bani în comparație. Primele trei rate de hash exploatează Monero în valoare de 1.600 și 2.700 USD în fiecare zi.

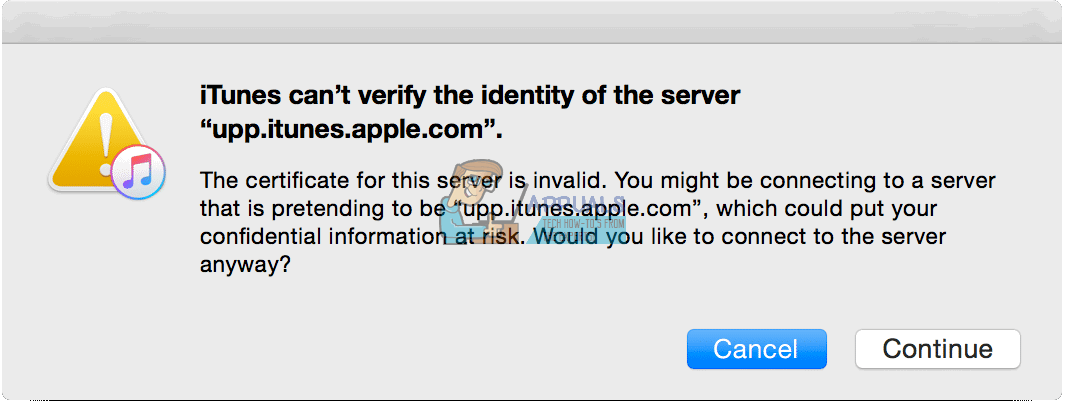

Experții în securitate Linux au fost surprinși să afle în ianuarie că malware-ul RubyMiner folosit pentru a extrage Monero în această metodă a vizat de fapt servere care rulează GNU / Linux, precum și cele care rulează pachete de servere Microsoft Windows ca parte a software-ului lor de sistem.

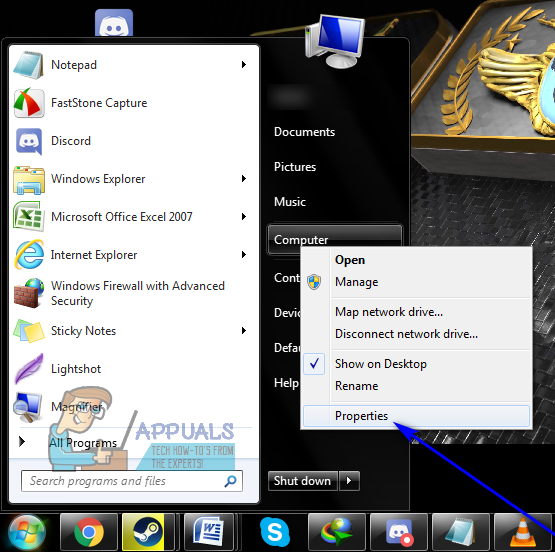

Exploitarea de pe mașinile Linux conținea un set de comenzi shell și permite atacatorilor să șteargă lucrările cron înainte de a adăuga propriile lor. Această nouă lucrare cron descarcă un script shell care este găzduit în fișierele text robots.txt care fac parte din majoritatea domeniilor web.

În cele din urmă, acest script poate descărca și instala o versiune neacceptată a aplicației de minerit XMRig Monero, altfel legitimă. PyCryptoMiner a vizat și serverele Linux. Un alt grup de programe malware Minero Minero a urmărit serverele Oracle WebLogic.

Din fericire, acele exploit-uri nu au putut face prea multe daune, deoarece atacatorii se bazau pe exploatări mai vechi pe care experții în securitate Linux și-au dat seama cum să le conecteze cu mult timp în urmă. Acest lucru i-a determinat pe unii din comunitatea open-source să presupună că atacatorii urmăreau mașinile cu instalări ale sistemului de operare care erau vechi în termeni de server.

Cu toate acestea, ultimele numere mai impresionante descrise în acest raport ar insinua că atacuri mai noi ar putea profita de exploitele recente atât în Windows, cât și în GNU / Linux.